|

Una mentalidad de gestión del riesgo cibernético para las MIPYMES Introducción y notas informativasClic para leer

El contenido de este módulo formativo es un seguimiento no oficial para la disposición al riesgo cibernético de EntreComp. En las unidades precedentes, nos referimos a muchos marcos para estar mejor equipados al valorar y evaluar las amenazas y los riesgos cibernéticos, procedente del entorno informático. En la siguiente sección, proporcionaremos a los alumnos unos planes de trabajo conceptuales, para navegar por la seguridad cibernética, la preparación cibernética y la resiliencia cibernética desde una perspectiva de control de calidad y de gestión de riesgo.

Como cuestión de hecho, las evidencias del informe mencionado indica que las causas principales que intervienen como mayor interruptores están asociados a factores humanos, más bien que a las deficiencias tecnológicas:

Gestión de riesgo Clic para leer

Evidencias garantizadas por los socios de las MIPYME cibernéticas identifican en la falta de sistemas fiables de gestión de riesgos (cibernético) una de las cusas más comunes de exposición cibernética. De por sí, este resultado es indicativo del “no-reconocimiento” de la ciberseguridad como preocupación principal para la resiliencia y la competencia empresarial.

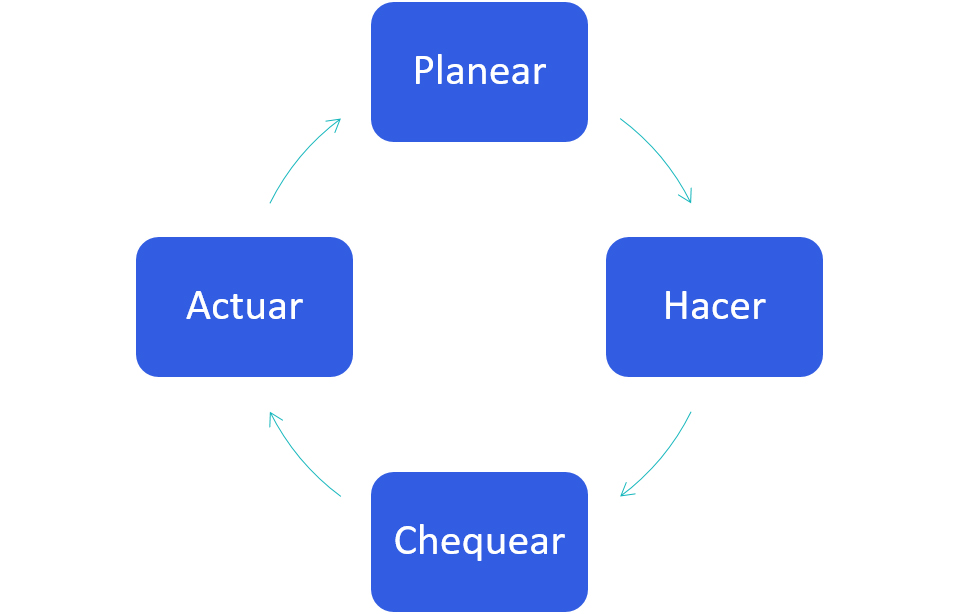

ISO 31000La Organización Internacional para la Normalización reconoce en la gestión del riesgo un proceso que implica la aplicación sistemática de las políticas, de los procedimientos y de las prácticas a actividades de comunicación y consultoría, estableciendo el contexto y evaluando, tratando, monitoreando, revisando, grabando y notificando el riesgo. Como todas las funciones empresariales permanecen vinculadas a la eficacia y a la eficiencia de los sistemas TI y de las redes que regulan el flujo de las tareas, la gestión del riesgos cibernético se convierte en una parte integral de toma de decisiones estratégicas y planificación a largo plazo. La gestión de riesgo cibernético es un proceso cíclico e incluye un mecanismo en curso orientado al logro de los estándares incluso más altos. Chequeo> Evaluación> Ajuste

ISO 31000, una representación visual

Mitigar el riesgo cibernéticoClic para leer

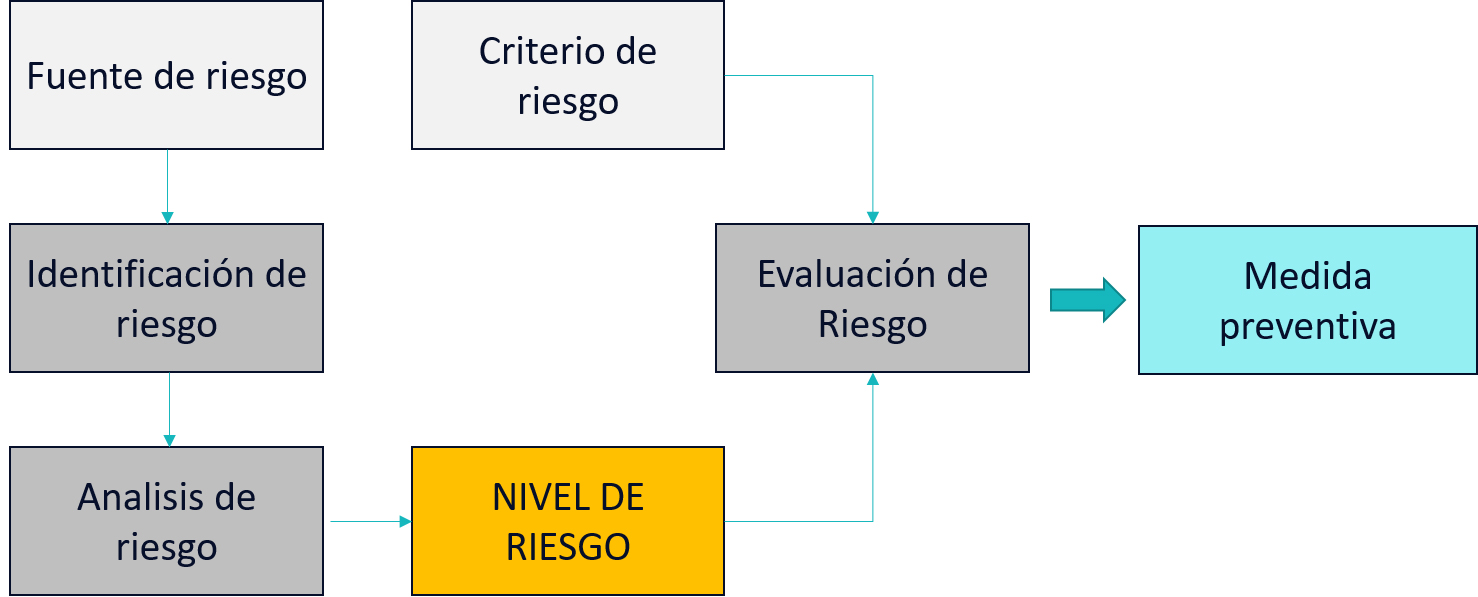

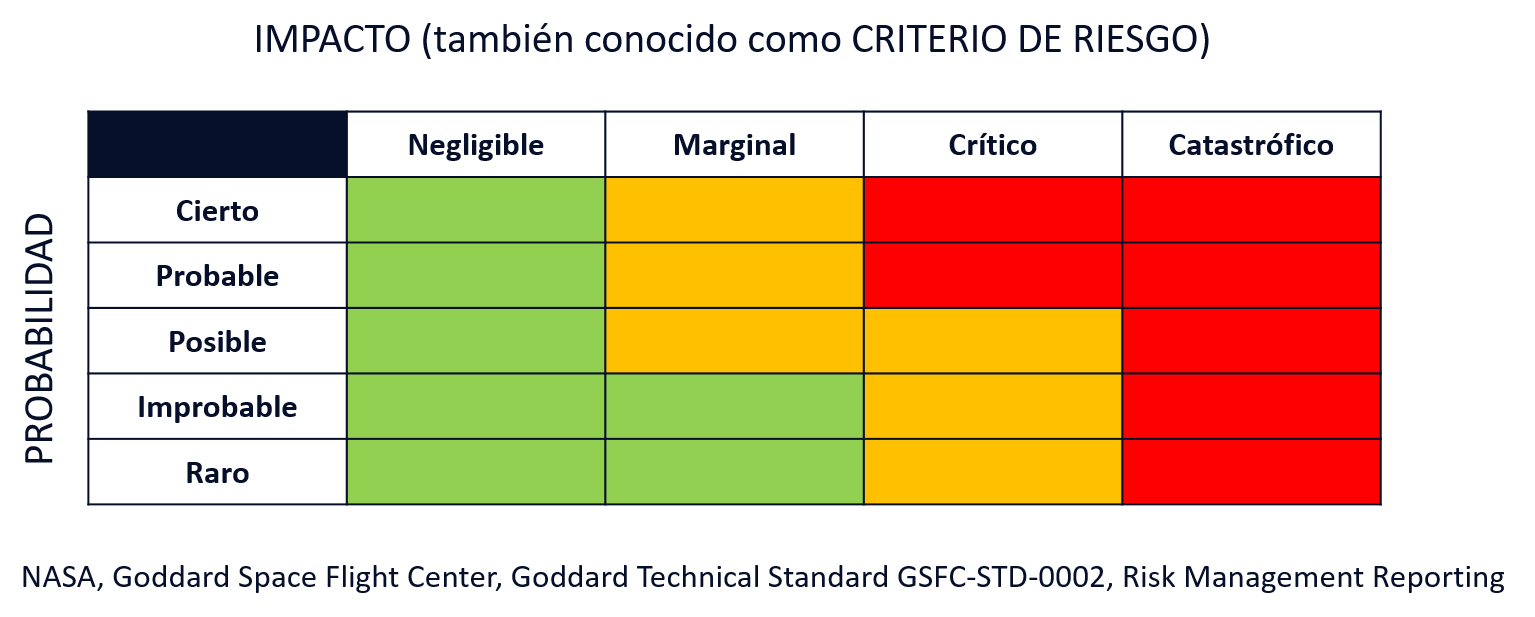

Basado en el ISO 31000, los modelos internos de gestión de riesgo (cibernético) deberían reflejar los valores de la organización, los objetivos y los recursos y ser coherente con las políticas y las declaraciones sobre las obligaciones de la organización y la visión de los stakeholders. En cuanto la organización se conforme con el alcance, el contexto y el criterio de su modelo de gestión, se recomienda proceder con la evaluación actual. La evaluación se concluye en un proceso de tres pasos:

El flujo de evaluación de riesgoClic para leer

La tabla de evaluación de riesgo Clic para leer

Control de calidad para la higiene cibernética Una introducción al control de calidadClic para leer

Los profesionales y los expertos en dominio de gestión empresarial seguramente habrán escuchado hablar de la Manufactura Lean (Lean Manufacturing), Gestión de Calidad Total (Total Quality Management - TQM), Justo a tiempo (Just In Time - JIT), etc. Los que hemos mencionados están entre los marcos de auditoria más famosos para la gestión de calidad aplicada a nivel industrial. Estos modelos tienen solo una cosa en común: su origen es de Japón y ellos se han convertido, en todo el mundo, en la mayor referencia para los procedimientos de auditoria y de control de calidad. Una introducción al control de calidad – KAIZENClic para leer

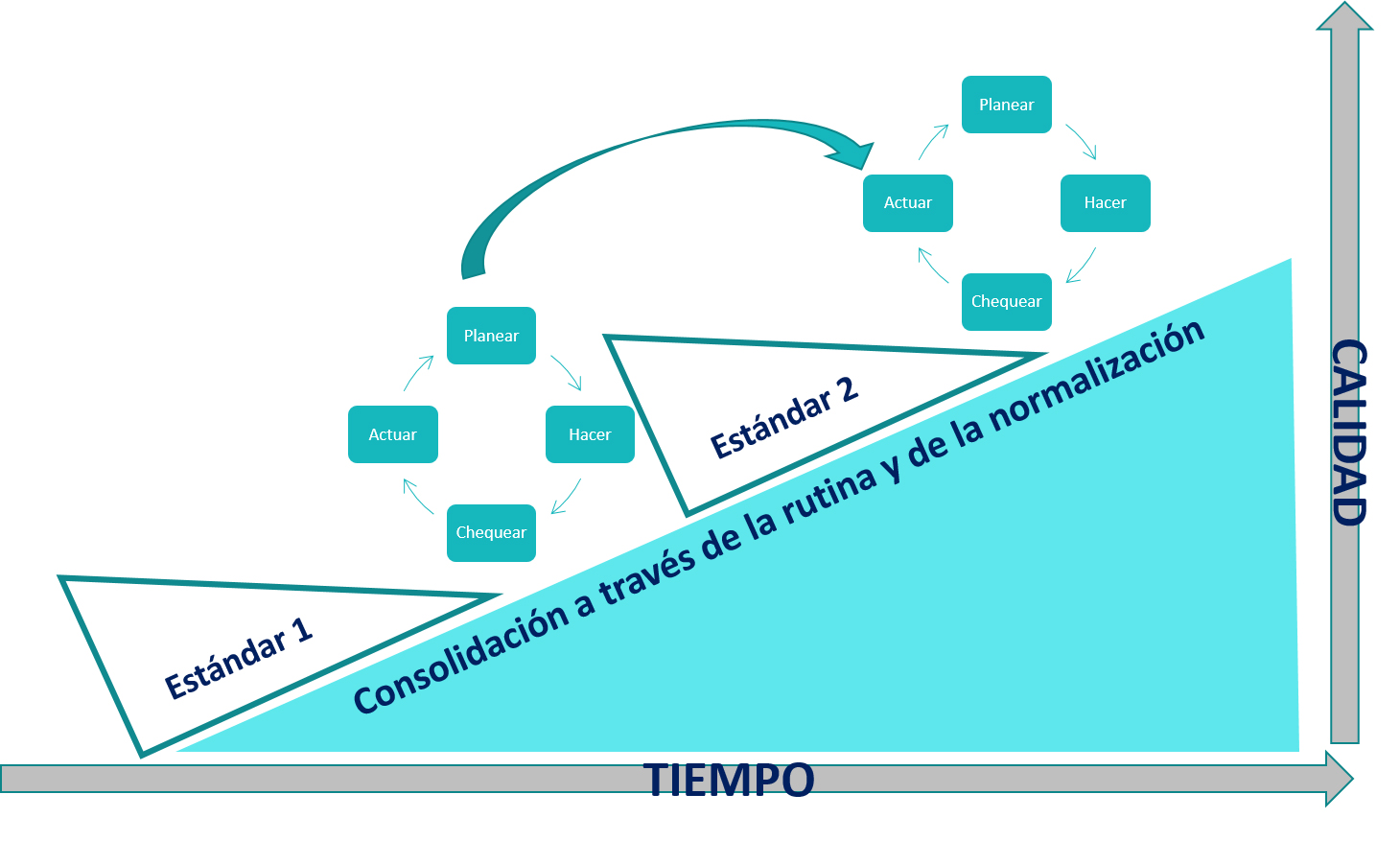

Lo que se conoce menos sobre TQM y JIT, es la “filosofía” de empresa de la cual emergen: Kaizen (改善), traducido literalmente como 改 = cambio,善 = bueno. La cultura de Kaizen implica una creación constante y continua de unos estándares más altos de las normas de rendimiento. Alrededor de los 80, se convirtió en el paradigma empresarial dominante de las industrias japoneses, con particular referencia a Toyota (es decir., Sistema de producción Toyota, Toyotism). …pero aún menos conocido es que la cultura de Kaizen no es un producto totalmente creado en Japón. Una introducción al control de calidad – DEMING Clic para leer

El modelo de DEMING

| ||||||||||||||||||||||||||||||||||||||||||||||||

| Evaluación formativa | Evaluación sumativa |

| Evaluación de los procesos paso a paso y evaluación de sus actividades día a día |

Tras la conclusión de cualquier resultado importante, mira hacia lo que se hizo y trata de compararlo con tus normas/expectativas previstas. |

Palabras clave

Control de calidad, Ciclo DEMING, identificación de riesgo, evaluación de riesgo, supervisión, evaluación, gestión

Objetivos / Metas:El objetivo de este módulo es fomentar en los lectores una renovada concienciación sobre el papel estratégico de la gestión de riesgo (cibernético), para las micro empresas y las pequeñas y medianas empresas, que operan en un ecosistema digital interconectado..

Los contextos de este módulo están pensados para ayudar al grupo objetivo a adquirir un nuevo programa para la gestión de riesgo, como una función empresarial que impregna trasversalmente todas las tareas y se activa respondiendo a la nueva necesidad urgente de proteger el negocio de los ataques cibernéticos.

Lo haremos compartiendo marcos de gestión seguros, sólidos y fiables que se aplican tradicionalmente a todas las funciones empresariales.

Cursos relacionados

Reproducir el audio

Reproducir el audio