|

Sposób myślenia o zarządzaniu ryzykiem cybernetycznym dla MMŚP Wprowadzenie i uwagi ogólneRozwiń

Zawartość tego modułu szkoleniowego stanowi nieoficjalną kontynuację programu EntreComp w zakresie gotowości do podejmowania ryzyka cybernetycznego. W poprzednim module odnieśliśmy się do kilku ram, które pomagają lepiej przygotować się do oceny i oszacowania ryzyk i zagrożeń cybernetycznych w środowisku IT. W tym module przedstawimy Ci koncepcyjne mapy ułatwiające poruszanie się w obszarze bezpieczeństwa cybernetycznego, gotowości oraz odporności cybernetycznej z perspektywy zapewnienia jakości i zarządzania ryzykiem.

W rzeczywistości, dowody z wyżej wymienionego raportu wskazują, że główne czynniki zakłócające są związane z działalnością ludzką, a nie z niewydolnością technologiczną:

Źródło: IBM, 2021 r.

Zarządzanie ryzykiemRozwiń

Dowody zebrane przez partnerów Cyber MMŚP wskazują, że brak niezawodnego systemu zarządzania (cyber)ryzykiem jest jedną z najczęstszych przyczyn narażenia na ryzyko cybernetyczne. Wynik ten świadczy, że o cyberbezpieczeństwa nie jest uznawane za jeden z najważniejszych problemów w zakresie odporności i konkurencyjności przedsiębiorstw.

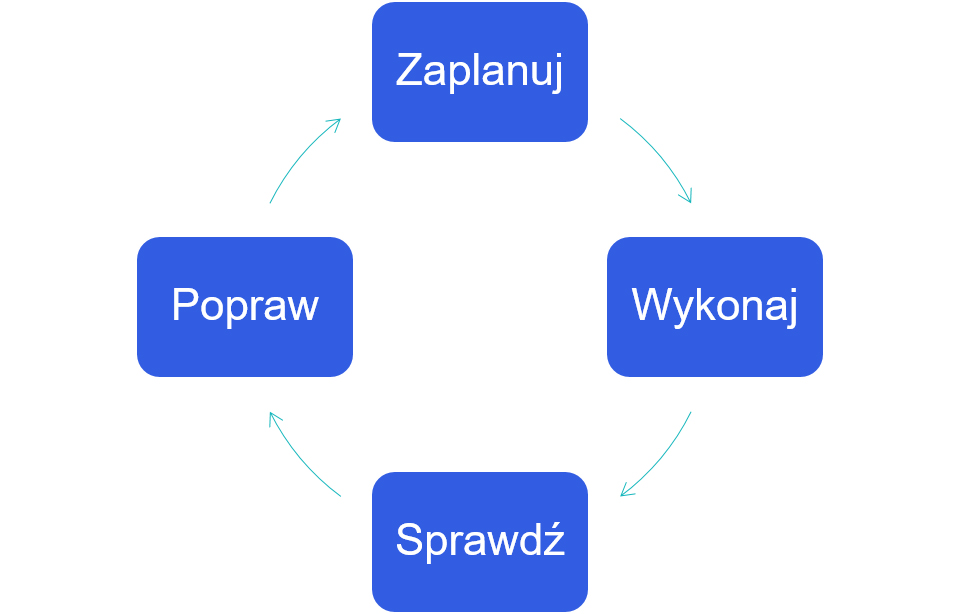

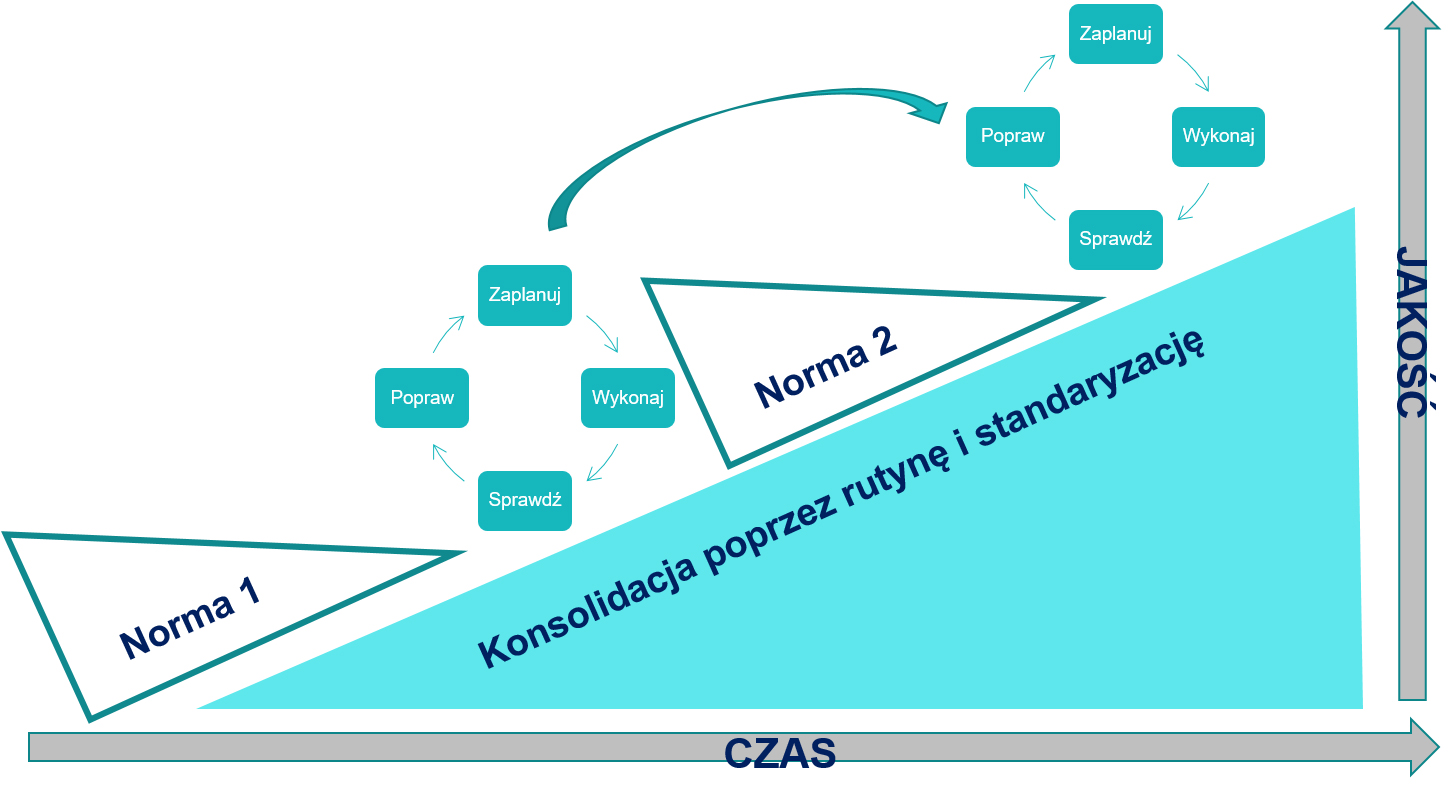

ISO 31000Międzynarodowa Organizacja Normalizacyjna uznaje zarządzanie ryzykiem za proces obejmujący systematyczne stosowanie polityk, procedur i praktyk w zakresie działań komunikacyjnych i konsultacyjnych, ustalania kontekstu oraz oceny, leczenia, monitorowania, przeglądu, rejestrowania i raportowania ryzyka. Ponieważ wszystkie funkcje biznesowe pozostają związane z wydajnością oraz efektywnością systemów i sieci IT regulujących przepływ ich zadań, zarządzanie ryzykiem cybernetycznym staje się integralną częścią strategicznego podejmowania decyzji i planowania długoterminowego. Zarządzanie ryzykiem cybernetycznym jest procesem cyklicznym i obejmuje bieżące mechanizmy ukierunkowane na osiąganie coraz wyższych standardów. Kontrola > Ocena > Dopracowanie

ISO 31000, wizualna reprezentacja

Ograniczanie ryzyka cybernetycznegoRozwiń

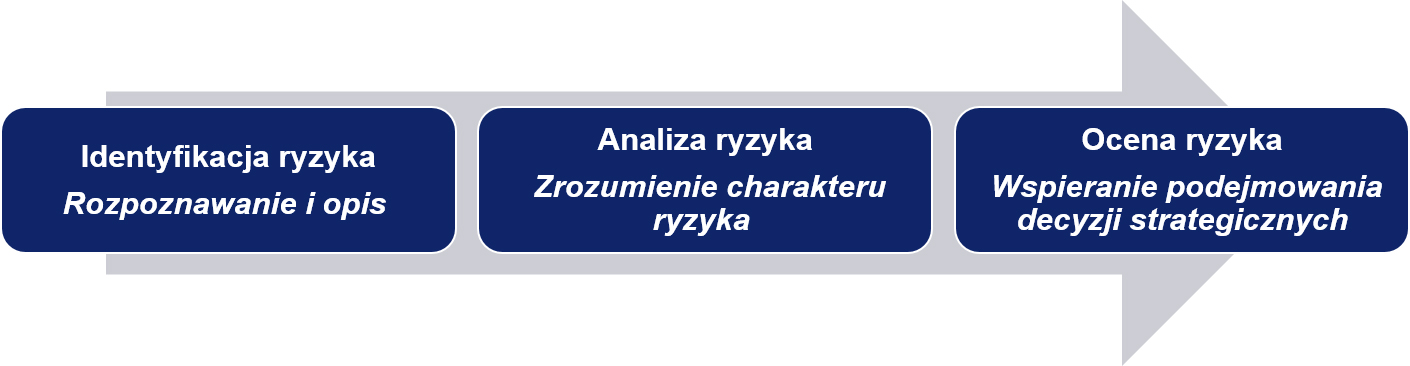

Zgodnie z normą ISO 31000, modele zarządzania cyberryzykiem wewnętrznym powinny odzwierciedlać wartości, cele i zasoby organizacji oraz być zgodne z polityką i deklaracjami dotyczącymi zobowiązań organizacji oraz poglądami interesariuszy. Gdy organizacja ustali zakres, kontekst i kryteria modelu zarządzania, zaleca się przystąpienie do właściwej oceny.Ocena kończy się trzyetapowym procesem:

Przepływ oceny ryzykaRozwiń

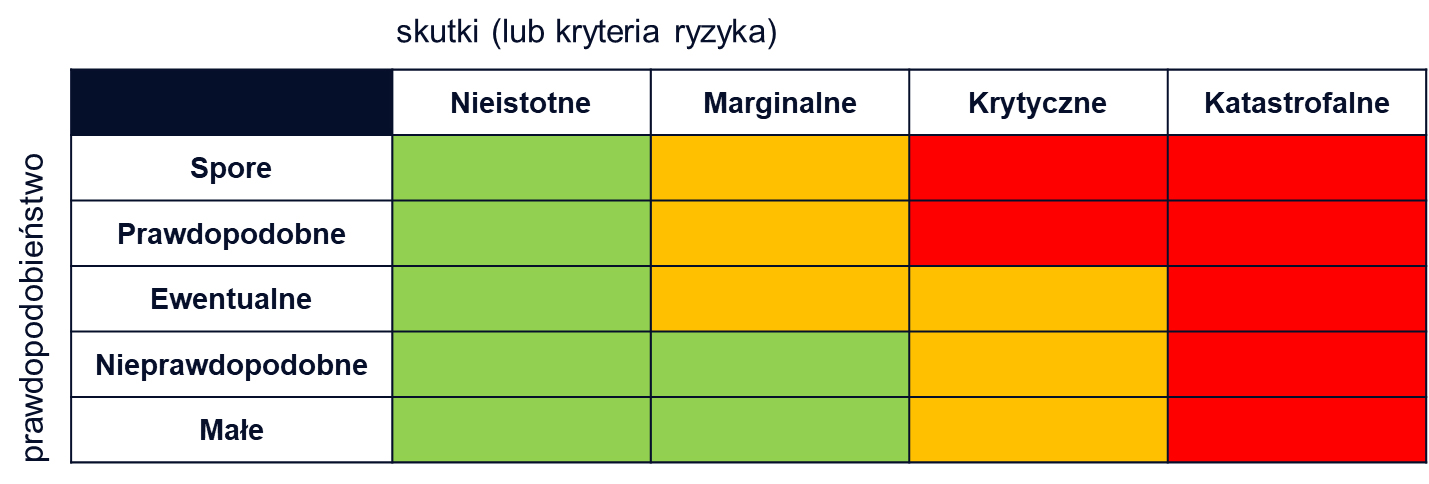

Siatka oceny ryzykaRozwiń

NASA, Goddard Space Flight Center, Goddard Technical Standard GSFC-STD-0002, Risk Management Reporting Zapewnienie jakości w zakresie cyberhigieny Wprowadzenie do Zapewnienia JakościRozwiń

Specjaliści i eksperci w dziedzinie zarządzania przedsiębiorstwem z pewnością słyszeli o Lean Manufacturing, Total Quality Management (TQM), Just In Time (JIT) itp. Powyższe terminy odnoszą się do najlepiej rozpowszechnionych ram audytowych w procesie zarządzania jakością. Wdraża się je w przemyśle. Wszystkie 3 modele mają jedną wspólną cechę: wywodzą się z Japonii, a na świecie stały się zyskały popularność jako punkty odniesienia dla procedur audytu i zapewniania jakości. Wprowadzenie do zapewnienia jakości - model KAIZENARozwiń

To, co jest mniej znane na temat TQM i JIT, to "filozofia" biznesu, z której się wyłoniły: Kaizen (改善), dosłownie tłumaczona jako 改 = zmiana,善 = dobry. Kultura Kaizen zakłada stałe i ciągłe ustanawianie wyższych standardów wydajności. Około lat 80. stała się ona dominującym paradygmatem biznesowym w przemyśle japońskim, ze szczególnym uwzględnieniem Toyoty (tj. Toyota Production System, Toyotism). Pomimo wszystkiego, co może się wydawać, kultura Kaizen nie jest jednak w pełni japońskim produktem. Wprowadzenie do zapewnienia jakości - model DEMINGA Rozwiń

Model Deminga

| ||||||||||||||||||||||||||||||||||||||||||

|

Ocena kształtująca |

Ocena podsumowująca |

| Ocena procesów krok po kroku i ocena działań dzień po dniu. |

Po zakończeniu każdego większego zadania spójrz wstecz na to, co zostało zrobione i spróbuj porównać to z przewidywanymi standardami/ oczekiwaniami. |

Słowa kluczowe

Zapewnienie jakości, cykl Deminga, identyfikacja ryzyka, ocena ryzyka, monitorowanie, ocena, zarządzanie

Cele szkolenia:Celem tego modułu jest wsparcie uczestników w pogłębianiu świadomości na temat strategicznej roli zarządzania ryzykiem (cybernetycznym) w mikro- i małych przedsiębiorstwach działających w ramach połączonego ekosystemu cyfrowego.

Zawartość tego modułu ma na celu pomoc w zdobyciu nowej wiedzy z zakresu zarządzania ryzykiem w perspektywie biznesowej, która obejmuje wszystkie zadania i działania, odpowiadając na nową pilną potrzebę ochrony firm przed zagrożeniami cybernetycznymi.

Poznasz godne zaufania, solidne i wiarygodne ramy zarządzania, które znajdą zastosowanie we wszystkich obszarach biznesowych.

Materiały powiązane

Włącz dźwięk

Włącz dźwięk