|

Vă puteți îmbunătăți planul de management al securității cibernetice urmând acești pași Implementați paroleApasa pentru a citi

Pare evident că o parolă puternică este prima linie de apărare împotriva încălcării. Schimbarea frecventă parolelor îi ajută pe hackeri să le spargă. Cele mai bune practici în ceea ce privește parolele S-ar putea să fi auzit că cea mai bună parolă conține cel puțin o literă majusculă, cel puțin un număr și cel puțin un simbol (cum ar fi % # &). Parola trebuie să conțină mai mult de 7 caractere. Aruncați o privire la un exemplu. Să spunem că numele câinelui dvs este Rusty. L-ați adoptat în 2018. Deci parola de pe laptop, cloud-ul de afaceri și e-mailul de la serviciu este Rusty-2018. Ușor de reținut, nu? De asemenea, ușor de spart. Deci, ce faceți?Aflați cum să creați parole puternice. O parolă bună, greu de spart, trebuie să fie:

Utilizați manageri de parole Un manager de parole este un program de calculator, un serviciu web sau un plug-in care permite utilizatorilor să genereze și să-și gestioneze parolele. Puteți alege Keeper, LastPass sau DashLane. Dacă nu puteți alege unul, puteți citi mai multe despre diverși manageri de parole și specificațiile acestora urmând acest link: În loc să folosiți parole, folosiți expresii de accesApasa pentru a citi

O expresie de acces este o combinație de cuvinte și simboluri care formează o propoziție. O propoziție nu trebuie să fie corectă din punct de vedere gramatical. Frazele de acces conțin de obicei până la 40 de caractere. Diferența este vizibilă în spații - parolele nu le au, expresiile de acces le au. Cele mai bune practici în cazul expresiilor de acces

Link-uri relevante: TechTarget > Passphrase (https://searchsecurity.techtarget.com/definition/passphrase); John Carroll University > Password vs Passphrase (https://password.jcu.edu/public/passphrase.php)

O expresie de acces poate arăta ca citatul lui Alexander Graham Bell:

Sau cuvinte și numere aleatorii: Male h0rse 21, viLLag3 rAce.

Indiferent ce alegeți, nu uitați să vă schimbați parolele în mod regulat. Nu le notați nicăieri unde altcineva poate obține acces la ele. Decideți cine ar trebui să le cunoască - nu toată lumea din echipă trebuie să cunoască fiecare parolă și expresie de acces. Ori de câte ori este posibil, utilizați mai mult de 1 strat de autentificareApasa pentru a citi

Un hacker poate sparge chiar și o parolă puternică sau o expresie de acces. De aceea, oriunde aveți această posibilitate, utilizați autentificarea în doi factori (2FA). 2FA este un nivel suplimentar de securitate pentru parola/fraza dvs. de acces creat pentru a garanta că nimeni, în afară de dvs., nu vă poate accesa contul, chiar dacă altcineva vă cunoaște parola. Cum funcționează autentificarea în 2 factori?

Nu trimiteți niciodată nimănui mesaje sau e-mail cu parola dvsApasa pentru a citi

În cazul în care trebuie să partajați anumite parole sau expresii de acces cu angajații dvs., utilizați un manager de parole precum Keeper, LastPass sau DashLane. Selectați întrebări de securitate greu de ghicitApasa pentru a citi

În timp ce creați un cont, deseori trebuie să selectați o întrebare de securitate în cazul în care uitați o parolă. Cele mai multe dintre aceste întrebări au răspunsuri ușor de găsit pe canalele de socializare (de exemplu, filmul dvs preferat, data primei întâlniri, numele primei pisici etc.). Fiți conștienți de acest lucru și alegeți-vă întrebările cu atenție. De asemenea, învățați-i pe angajații dvs si parteneri. Link-uri relevante: Avast > How to create a strong password (https://blog.avast.com/strong-password-ideas) Actualizați în mod regulat toate aplicațiileApasa pentru a citi

Asigurați-vă că software-ul antivirus este actualizat în mod regulat. Scanați-vă computerul cel puțin o dată pe săptămână. Amintiți-vă că orice conexiune la Internet poate fi vulnerabilă și probabil că o utilizați în fiecare zi ore întregi. De asemenea, aveți grijă să vă actualizați sistemul de operare, browserul web, cloud-ul, aplicațiile de comunicare etc. Cea mai mică vulnerabilitate poate face mai ușor pentru hackeri să exploateze afacerea dvs. Actualizați-vă în mod regulat dispozitiveleApasa pentru a citi

Antreprenorii uită adesea de actualizarea dispozitivelor diferite de laptopuri sau smartphone-uri. Cu toate acestea, toate companiile dețin mai multe lucruri care pot fi vizate de hackeri. Un atacator vă poate sparge routerul, imprimanta sau faxul. Asigurați-vă că firmware-ul este actualizat pe toate dispozitivele care au conexiune WiFi - chiar și cuptorul cu microunde și cuptorul din bucătărie. Fiți atent când folosiți wifi publicApasa pentru a citi

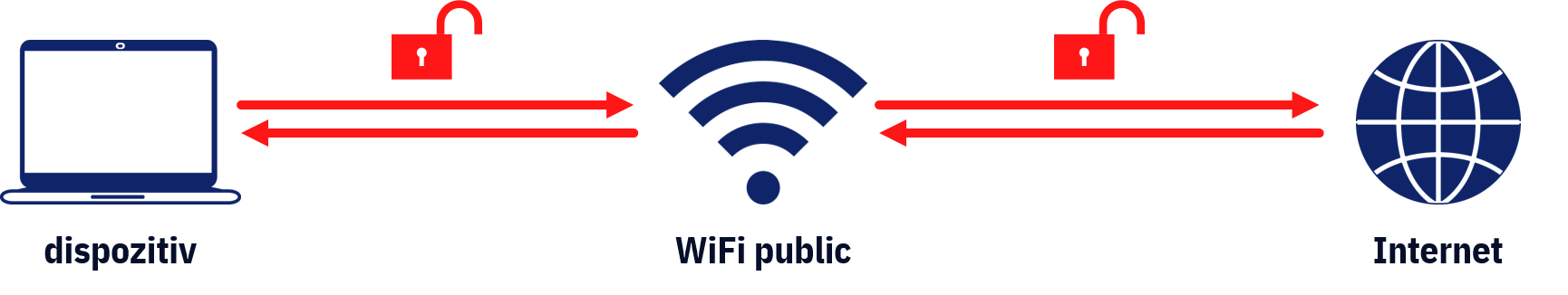

Wi-Fi public este disponibil aproape peste tot, cu puncte de acces gata de utilizare în restaurante, cafenele sau aeroporturi. Ca antreprenor, este posibil să aveți nevoie de acces la internet în diferite locuri. Întrebarea este: sunteți în siguranță folosind WiFi-ul public? Ori de câte ori este posibil, încercați să utilizați propriul furnizor de internet. Puteți face din telefon un hotspot mobil sau puteți cumpăra un dispozitiv dedicat. Acesta este întotdeauna mai sigur decât wifi-ul public, care, din cauza accesibilității, poate fi predispus ca hackerii să aibă acces la date sensibile.

Ce vă poate proteja pe dvs. și afacerea dvs. în timp ce utilizați WiFi public?Cea mai bună și mai accesibilă opțiune este să utilizați un VPN pentru a vă proteja confidențialitatea. Link-uri relevante: Kaspersky > Public Wifi Security (https://www.kaspersky.com/resource-center/preemptive-safety/public-wifi)

Ce este un VPN?VPN înseamnă rețea privată virtuală. Virtual înseamnă că rețeaua nu există într-adevăr într-un mod fizic, ci este realizată de software. Privat se explică de la sine: este o rețea, care nu poate fi accesată liber pe Internet. În general, este mult mai sigură decât o rețea publică, deoarece restricționează conexiunile, iar datele nu pot fi spionate cu ușurință de către hackerii care pradă o rețea publică.

Cum obțineți acces la un VPN?Puteți să vă configurați propriul VPN sau să utilizați unul dintre mulți furnizori de servicii VPN plătiți. Fiți precaut! Deși s-ar putea să dați peste VPN-uri gratuite de pe web, utilizarea acestora ar putea fi chiar mai periculoasă decât utilizarea wifi-ului gratuit la aeroport. Totul se reduce la modul în care funcționează VPN-urile. Link-uri relevante: Algo VPN > Self hosted VPN solution (https://github.com/trailofbits/algo)

Cum funcționează un VPN?Când accesați orice resursă de pe Internet, întreaga comunicare are loc prin pachete. Pentru a spune într-un mod mai simplu, un pachet este o mică bucată de date transmisă pe diferite rute pentru a ajunge la destinația finală. Iată cum arată o „viață” simplificată a unui pachet fără VPN:

Observați cum pachetele dvs. călătoresc necriptate prin rețeaua wifi gratuită. Orice hacker care a obținut acces la rețeaua wifi gratuită poate intercepta și astfel fura orice date sensibile pe care le trimiteți/primiți. Acum să comparăm asta cu „viața” pachetului cu VPN activat:

După cum puteți vedea, pachetul este criptat până la serverul VPN. Cum se întâmplă acest lucru? Clientul VPN instalat pe dispozitivul dvs. încapsulează pachetul original într-un altul, criptat. Acest pachet criptat este apoi trimis prin Wi-Fi gratuit și furnizorul de servicii de internet către serverul VPN. În cele din urmă, serverul VPN decriptează pachetul original și îl transmite la destinația originală. Comparând asta cu exemplul anterior, chiar dacă hackerii vor obține pachetele criptate în rețeaua gratuită, ar trebui totuși să spargă mai întâi criptarea pentru a vă vedea datele. Dezavantaje ale folosirii unui VPNDesigur,există dezavantaje care vin odată cu utilizarea VPN-urilor. În primul rând, VPN-ul pe care îl utilizați trebuie să fie absolut de încredere. Deși s-ar putea să existe cineva care încearcă să vă intercepteze datele într-o rețea publică, VPN-ul pe care îl utilizați va intercepta toate datele dvs. Aceasta înseamnă că VPN-urile create cu scopuri rău intenționate sunt extrem de periculoase pentru afacerea dvs.

În al doilea rând, furnizorii populari de VPN, datorită securității pe care o oferă, atrag adesea utilizatorii răi. S-ar putea să vi se interzică accesul la site-uri sau resurse populare din cauza partajării aceleiași adrese IP finale cu cineva care a folosit-o într-un scop rău în trecut.

În sfârșit, viteza. Stratul suplimentar de protecție limitează de obicei viteza cu care vă puteți accesa resursele. Deși acest lucru este neglijabil atunci când utilizați rețele wifi gratuite (unde viteza de internet nu este foarte mare, pentru început), ar putea limita performanța rețelei dvs. de acasă. Creați o listă de inventarApasa pentru a citi

În zilele noastre, a deține o afacere necesită mult mai multe resurse de la dvs și angajații dvs decât doar acum câțiva ani. Trebuie să vă amintiți mai multe nume de aplicații, date de conectare, parole etc. Ce dacă cineva și-a uitat acreditările? Ce se întâmplă dacă unul dintre angajații dvs și-a pierdut smartphone-ul? Ce ar trebui să faceți? În primul rând, pregătiți-vă afacerea pentru toate posibilitățile prin crearea unei liste de inventar. Lista dvs. de inventar trebuie să includă toate datele despre dispozitivele și serviciile dvs. online. Dvs sau expertul în securitate cibernetică ar trebui să pregătească lista de inventar și să o revizuiască în mod regulat. În cazul oricărui incident, aveți întotdeauna toate datele necesare pentru implementarea planului de management al crizelor cibernetice. Cum pregătiți o listă de inventar?

Link-uri relevante: Verve Industrial > What is OT/ICS Asset Inventory and Why is it the Foundation of a Cyber Security Program? (https://verveindustrial.com/resources/blog/what-is-ot-ics-asset-inventory-and-why-is-it-the-foundation-of-a-cyber-security-program/)

Unde stocați lista de inventar?Companiile mari folosesc platforme speciale precum: • Otorio (https://www.otorio.com) • Axonius (https://www.axonius.com/platform) Au un demo gratuit disponibil, astfel încât să le puteți testa singuri gratuit. De asemenea, puteți consulta o soluție creată de comunitatea IT globală: • Controale CIS (https://www.cisecurity.org/controls/inventory-and-control-of-software-assets/) Acest instrument este gratuit și open source. Este actualizat în mod constant, iar printre dezvoltatorii săi se numără companii, agenții guvernamentale, instituții și persoane din fiecare parte a ecosistemului (analiști cibernetici, furnizori de soluții, utilizatori, consultanți, factori de decizie, directori, mediul academic, auditori, etc.). Dezactivați toate serviciile neutilizateApasa pentru a citi

Datorită listei de inventar, puteți gestiona serviciile, produsele și aplicațiile neutilizate care vor fi expiră în curând sau deja expirat. Vă amintiți de câte ori ați introdus datele companiei, inclusiv numărul cardului de credit pentru a activa o aplicație? Exact… Deci, dacă nu reactivați contul, acele informații vor fi disponibile pentru potențialul hacker. Revizuiți conexiunile dintre dispozitiveApasa pentru a citi

Nu toate dispozitivele companiei trebuie să comunice între ele sau cu rețeaua. Revizuiți toate conexiunile și decideți care sunt necesare și care nu. Dacă gestionați o bază de date uriașă sau tranzacții financiare, poate ar fi mai bine să faceți asta pe un anumit computer care nu are nicio legătură cu dispozitivele altei companii. Creați niveluri de acces la dateApasa pentru a citi

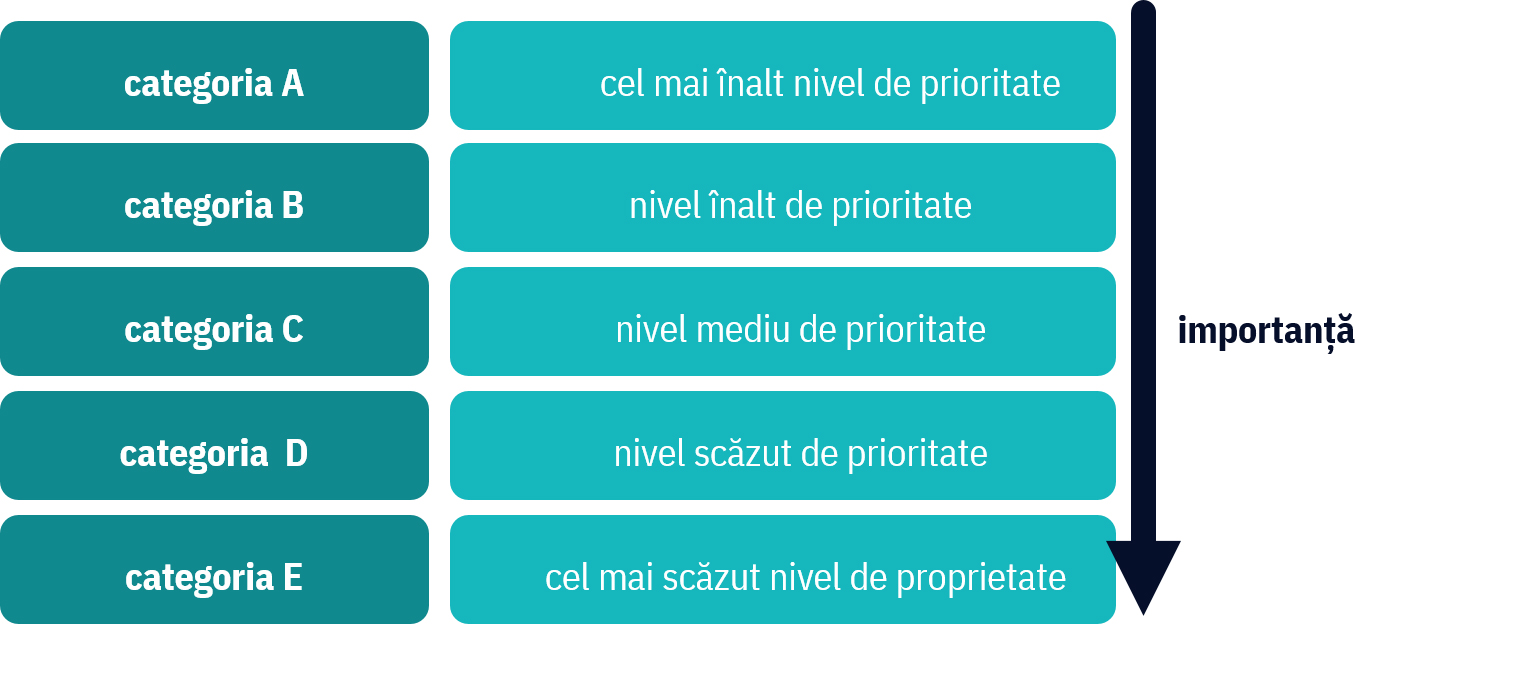

Din nou, la fel cum nu toate dispozitivele trebuie să vorbească între ele, nu toți angajații au nevoie să acceseze la toate datele, conturile și documentele. Dacă ați creat deja inventarul listă, vă puteți controla dispozitivele și software-ul. Acum este timpul să creăm un alt document care vă va ajuta să vă gestionați securitatea cibernetică — nivelurile de acces la date. Nivelul de acces este un set de permisiuni sau restricții furnizate pentru accesarea datelor. Dacă sunteți programator, puteți pur și simplu codifica nivelurile de acces în aplicație sau site-ul web. În orice caz, nu numai programatorii ar trebui să se gândească la crearea nivelurilor de acces. Chiar dacă nu aveți cunoștințe IT, puteți face asta. De un de începeți?După cum am spus, nivelurile de acces se bazează pe un set de permisiuni sau restricții. În primul rând, aveți nevoie să clasificați toate datele, inclusiv aplicația și software-ul, și trebuie să le prioritizați, de ex.

Aceste niveluri sunt exemplare, desigur. Depinde de dvs să decideți câte implementați. Cel mai important lucru este că vă dați seama care angajați ar trebui să aibă acces la date și pe ce bază. De exemplu, datele sensibile pe care le păstrați în baza de date cu clienți ar putea fi doar accesibile pentru 2 persoane care lucrează la ea în fiecare zi. În caz de criză li se alătură alți 2 angajați. Astfel implementați unul dintre punctele planului de management al crizelor cibernetice. De fapt, doar câteva persoane sunt la curent cu datele. Gândiți-vă cum acest lucru facilitează gestionarea crizelor — dacă datele menționate mai sus sunt partajate în afara companiei, va fi ușor de localizat scurgerea. Veți avea 4 persoane de verificat, dispozitivele și istoricul lor de funcționare. Asta este mult mai ușor decât să verificați toți angajații, partenerii și furnizorii. Puteți crea singur o listă de niveluri de acces la date sau puteți solicita asistență unui expert în securitate cibernetică. Indiferent ce alegeți, amintiți-vă să vă informați angajații la ce nivel ajung. De asemenea, amintiți-vă să actualizați lista în mod regulat, mai ales, ori de câte ori unul dintre angajații dvs. își schimbă pozițiile, este promovat sau părăsește compania. Actualizarea acestei liste poate fi una dintre responsabilitățile unei persoane responsabile cu răspunsul la criza cibernetică. Dacă conduceți o echipă mai mare, puteți atribui această sarcină unei alte persoane. Această persoană poate fi: • un expert în securitate cibernetică

• un consultant de securitate cibernetică

• un analist de securitate cibernetică

• un administrator de sistem IT

Nu vă păstrați toate datele într-un singur locApasa pentru a citi

Nu vrem să spunem că nu vă puteți păstra datele într-un singur cloud securizat. Ideea este că, dacă unele date cheie despre afacerea dvs., cum ar fi datele clienților sau datele financiare, vor acoperi un singur ecran, îl faceți ușor pentru un atacator să facă o captură de ecran în câteva secunde. Astfel de date pot fi furate cu ușurință și prin realizarea unei capturi de ecran cu un smartphone. Așa că trebuie să regândiți politica de a avea smartphone-uri pe proprietatea companie. Poate că nu toată lumea are nevoie de ele, poate nu în toate locurile. Amintiți-vă, de asemenea, că o captură de ecran a unui ecran de desktop poate fi făcută atunci când dvs. sau orice angajat lucrați într-o cafenea, holul hotelului, trenul sau aeroportul. Antrenați-vă angajații că, chiar și conectarea prin VPN, nu îi protejează pe deplin împotriva piratării datelor. Au întotdeauna nevoie să se protejeze. Folosiți protecție pentru ecran TPUApasa pentru a citi

După cum am spus, nici măcar VPN-ul nu vă poate proteja datele într-un loc public. De aceea va recomandăm să folosiți protecții speciale pentru ecran din TPU (poliuretan termoplastic). Acest material este un plastic îmbunătățit chimic, care include rezistență la zgârieturi, flexibilitate, protecție împotriva uleiurilor și grăsimilor și duritate crescută. De ce credem că aveți nevoie de asta? Pentru că este folosit si la realizarea de protecții de ecran cu proprietăți deosebite. TPU împiedică conținutul ecranului să fie vizualizat de oricine îl privește din lateral. Pentru alții, ecranul dvs va fi doar negru. Nu va exista nicio modalitate de a fotografia orice date. Dvs, pe pe de altă parte, vă veți putea face munca în mod normal - totul va fi văzut în mod normal. Link-uri relevante: Viola Pan > Part Three: PET, TPU, or Tempered Glass – all you need to know to choose a screen protector (https://www.linkedin.com/pulse/part-three-pet-tpu-tempered-glass-all-you-need-know-choose-viola-vmax/)

Învațați-i pe alțiiApasa pentru a citi

Rețineți că securitatea cibernetică nu este o activitate unică. Este un plan pe termen lung care ar trebui implementat progresiv și cu înțelepciune. Este nevoie de implicarea tuturor angajaților, deși nu neapărat în același mod. Depinde de planul companiei de gestionare a crizelor cibernetice. Nu uitați că oamenii sunt veriga cea mai slabă a sistemului dvs. de securitate cibernetică. Antrenați-vă angajații, țineți-i la curent cu modificările, actualizările și noile metode de inginerie socială. Sunteți gata să începeți? |

Cuvinte cheie

managementul securității cibernetice, securitatea cibernetică, cele mai bune practici

Obiective/scopuri:Datorită acestui set de instrumente, un stagiar își va aprofunda cunoștințele despre managementul securității cibernetice într-o companie; el/ea va primi anumite sfaturi care sunt ușor de implementat.

Acest set de instrumente conține 15 bune practici pentru a vă ajuta să îmbunătățiți planul de management al securității cibernetice al companiei dvs. Veți învăța cum să creați parole puternice și dacă o parolă este cea mai bună (și singura) soluție pentru protejarea datelor dvs. Veți primi instrucțiuni despre cum să actualizați dispozitivele și software-ul pe care îl utilizați în scopuri comerciale. În cele din urmă, vă vom spune ce altceva puteți face pentru a vă proteja pe dvs. și afacerea dvs.

Materiale de instruire aferente

Redare audio

Redare audio