|

Ciberamenazas para las empresas antes y durante la pandemia

IntroducciónClic para leer

Ya sea información confidencial, datos bancarios o sistemas internos, son muchos los activos de la empresa que los ciberdelincuentes pueden atacar. Además, los ciberdelincuentes no discriminan el tamaño de sus objetivos, ya que atacan tanto a grandes empresas como a pymes y autónomos. Por todo ello, y para evitar sufrir un incidente de seguridad que pueda afectar a la continuidad del negocio, es vital conocer las principales prácticas fraudulentas, cómo prevenirlas y qué hacer si se ha sido víctima de una de ellas.

Con el Covid-19, cientos de miles o millones de personas tuvieron que empezar a trabajar desde casa, con contraseñas, almacenamiento en la nube, videoconferencias, acceso encriptado a la aplicación de la empresa. Trabajando como en la oficina pero con un Wi-Fi que se corta, con su ordenador privado y ese antivirus desactualizado que hace poco por protegerlos. Un estudio de Deloitte muestra que el 21 por ciento de las empresas reconocieron que no estaban nada o poco preparadas para el salto.

|

|

La explotación de las vulnerabilidades de seguridad abiertas por el teletrabajo afecta a todos los países casi por igual. Estos incidentes se están reproduciendo en todo el primer mundo y afectan principalmente a las empresas de mayor tamaño.

Los expertos señalan que los delincuentes durante la emergencia sanitaria se están adaptando al contexto del coronavirus del mismo modo que lo hacen con motivo del Black Friday, los Juegos Olímpicos o la muerte de un famoso, reorientando sus acciones utilizando la pandemia como reclamo.

Al principio de la pandemia, se produjeron incidentes relacionados con el fraude de productos sanitarios, las subvenciones a empresas y a desempleados, y los servicios utilizados masivamente durante el confinamiento. A finales de la década de 2020, aparecieron otros relacionados con las medidas restrictivas que se estaban aplicando en diferentes países.

|

|

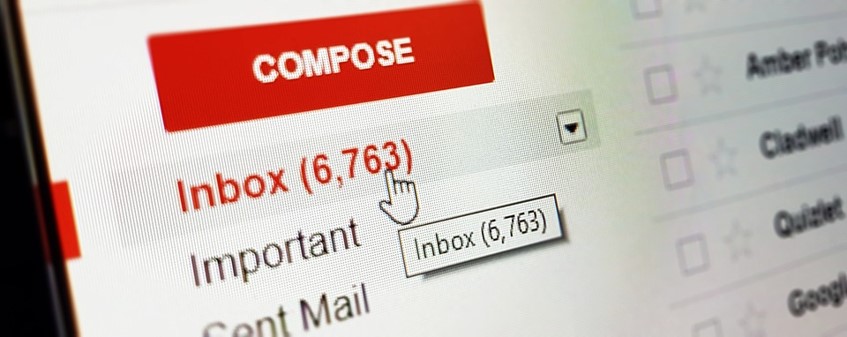

Google informó en abril de 2020 que estaba bloqueando una media de 18 millones de correos electrónicos al día que hacían referencia al coronavirus para engañar. Y, por supuesto, hubo quien hizo clic en el enlace maldito disfrazado de otra cosa y puso en jaque a toda la empresa a través de su lista de correo.

|

| |

|

|

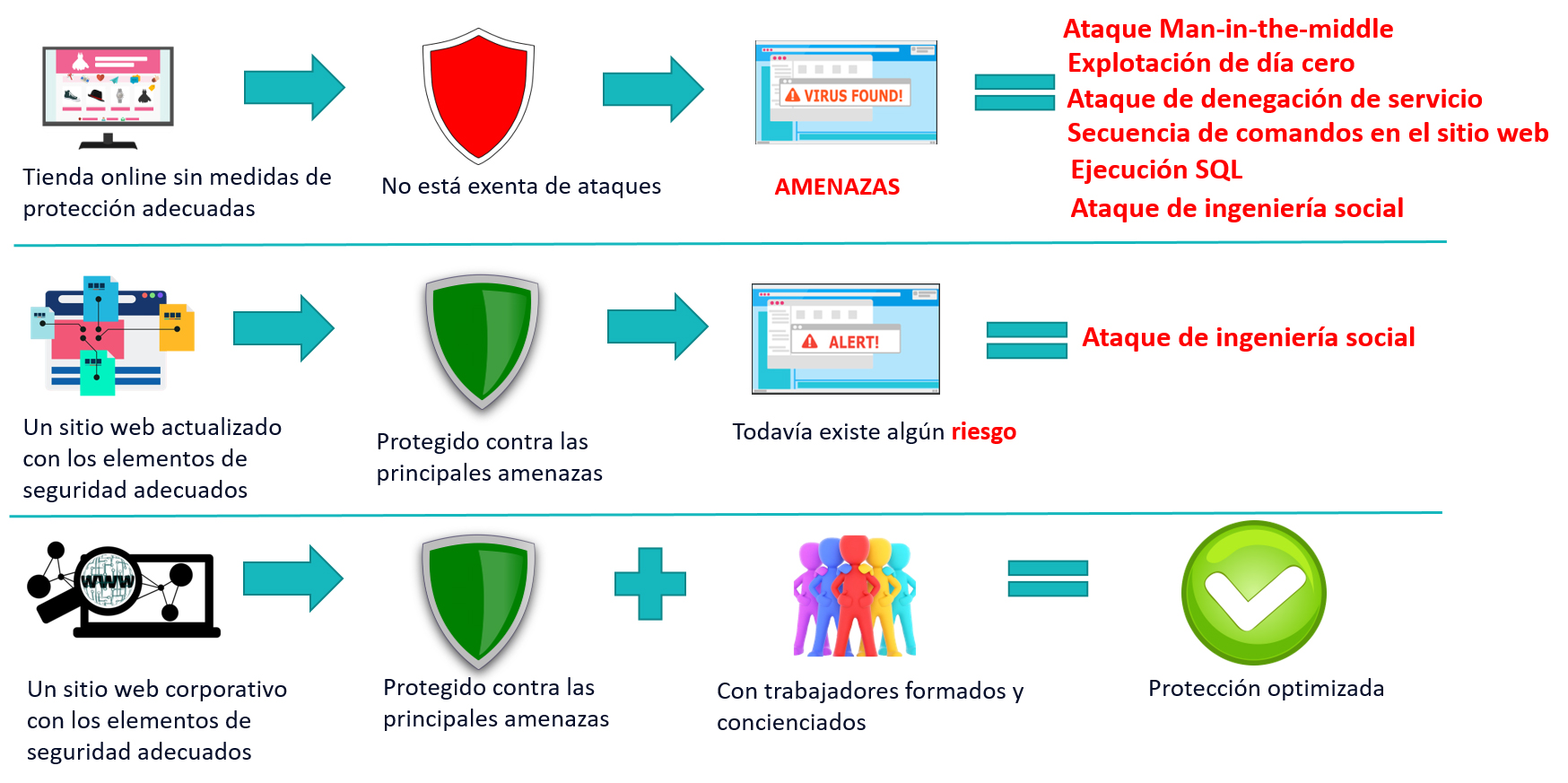

Una cosa es que las empresas inviertan en protegerse en materia de ciberseguridad y otra que sus empleados estén preparados para saber qué hacer y qué no hacer.

En una jornada laboral típica, muchas circunstancias requieren urgencia e inmediatez: periodos de facturación, plazos fijos... los ciberdelincuentes lo saben y lo utilizan para engañarnos con cosas tan cotidianas como descargar un archivo adjunto.

|

Principales amenazas: ¿Cuáles son y de dónde vienen?Clic para leer

Los ciberdelincuentes tienen muchas herramientas en su arsenal para violar la seguridad de las empresas. Saber cómo lo hacen puede ser un factor crucial a la hora de ser víctima de un incidente de seguridad. La siguiente lista muestra los principales incidentes de seguridad que pueden afectar a las empresas.

Infecciones de sistemas, ordenadores de trabajo o dispositivos móviles con código malicioso. Estos incidentes, iniciados en su mayoría a través del correo electrónico, sitios web comprometidos o maliciosos, SMS o redes sociales, también pueden dar lugar a que los recursos infectados pasen a formar parte de una red de bots. Infecciones de sistemas, ordenadores de trabajo o dispositivos móviles con código malicioso. Estos incidentes, iniciados en su mayoría a través del correo electrónico, sitios web comprometidos o maliciosos, SMS o redes sociales, también pueden dar lugar a que los recursos infectados pasen a formar parte de una red de bots.

Las intrusiones o intentos de intrusión se producen por la explotación de vulnerabilidades conocidas, los ataques de uso y las violaciones de credenciales, que conducen a cuentas comprometidas con o sin privilegios de administrador y a aplicaciones o servicios comprometidos. Si el servicio comprometido es el sitio web, esto puede dar lugar a incidentes como el phishing o la distribución de malware, entre otros. También puede incluir incidentes de robo a través del acceso no autorizado a las instalaciones físicas. Las intrusiones o intentos de intrusión se producen por la explotación de vulnerabilidades conocidas, los ataques de uso y las violaciones de credenciales, que conducen a cuentas comprometidas con o sin privilegios de administrador y a aplicaciones o servicios comprometidos. Si el servicio comprometido es el sitio web, esto puede dar lugar a incidentes como el phishing o la distribución de malware, entre otros. También puede incluir incidentes de robo a través del acceso no autorizado a las instalaciones físicas.

Los fallos de disponibilidad por ataques DoS (denegación de servicio) pueden afectar a los diferentes recursos de la organización (redes, servidores, equipos de trabajo, etc.) e imposibilitar su funcionamiento regular. También se incluyen en este tipo de incidentes los provocados por sabotajes o ataques físicos a recursos o infraestructuras y otro tipo de interrupciones no intencionadas de origen externo. Los fallos de disponibilidad por ataques DoS (denegación de servicio) pueden afectar a los diferentes recursos de la organización (redes, servidores, equipos de trabajo, etc.) e imposibilitar su funcionamiento regular. También se incluyen en este tipo de incidentes los provocados por sabotajes o ataques físicos a recursos o infraestructuras y otro tipo de interrupciones no intencionadas de origen externo.

El compromiso de los datos es el resultado del acceso no autorizado a la información o su modificación (por ejemplo, mediante el cifrado por ransomware). Estos incidentes también incluyen los que provocan el borrado, la pérdida o la fuga de datos y pueden ser causados intencionadamente (mediante el robo o el compromiso de las credenciales) o por un fallo de los dispositivos que los almacenan. El compromiso de los datos es el resultado del acceso no autorizado a la información o su modificación (por ejemplo, mediante el cifrado por ransomware). Estos incidentes también incluyen los que provocan el borrado, la pérdida o la fuga de datos y pueden ser causados intencionadamente (mediante el robo o el compromiso de las credenciales) o por un fallo de los dispositivos que los almacenan.

Fraude: causado principalmente mediante la suplantación de entidades legítimas, para engañar a los usuarios con fines económicos, o mediante ataques de phishing, para obtener credenciales privadas de acceso a medios de pago. También se pueden encontrar aquí incidentes relacionados con el uso no autorizado de recursos, con el objetivo de realizar campañas fraudulentas contra otros usuarios, como el alojamiento de campañas de phishing en la web corporativa. Fraude: causado principalmente mediante la suplantación de entidades legítimas, para engañar a los usuarios con fines económicos, o mediante ataques de phishing, para obtener credenciales privadas de acceso a medios de pago. También se pueden encontrar aquí incidentes relacionados con el uso no autorizado de recursos, con el objetivo de realizar campañas fraudulentas contra otros usuarios, como el alojamiento de campañas de phishing en la web corporativa.

Otros: Otros:

• Spamming: correos electrónicos no solicitados en los que el destinatario del contenido no ha dado permiso para recibir este tipo de mensajes. Este tipo de mensajes no suele vulnerar la seguridad de la empresa, ya que su objetivo suele ser promocionar productos o servicios, pero en los casos en los que hay un gran volumen de spam, puede resultar molesto para los usuarios.

• El escaneo de la red, cuyo objetivo es descubrir las tecnologías y sistemas utilizados por la empresa. El escaneo suele formar parte de la etapa en la que los ciberdelincuentes obtienen toda la información posible sobre la víctima antes de perpetrar el ataque.

• Análisis de paquetes (sniffing), para observar el tráfico de la red y analizarlo con el fin de descubrir información confidencial y herramientas utilizadas por la empresa.

Redes sociales: No podemos olvidar las redes sociales por su extraordinaria relevancia en la actualidad. El ciberdelincuente puede suplantar la identidad de la empresa atacada utilizando un perfil casi idéntico al suyo. De esta forma, tendría acceso a información sobre usuarios, proveedores, etc. También podría realizar numerosos comentarios negativos para desacreditar a la empresa dañando su reputación. Redes sociales: No podemos olvidar las redes sociales por su extraordinaria relevancia en la actualidad. El ciberdelincuente puede suplantar la identidad de la empresa atacada utilizando un perfil casi idéntico al suyo. De esta forma, tendría acceso a información sobre usuarios, proveedores, etc. También podría realizar numerosos comentarios negativos para desacreditar a la empresa dañando su reputación.

Principales ciberataques a empresasClic para leer

La progresiva digitalización de las empresas y el mayor uso de Internet y de los dispositivos inteligentes han cambiado la forma de trabajar de muchas organizaciones. Esta rápida transformación y la aparición de nuevas tecnologías también ha hecho que los ciberdelincuentes hayan adaptado sus métodos al nuevo escenario.

|

A pesar de las medidas y mejoras de ciberseguridad que se implementan cada día en aplicaciones y navegadores, los ciberdelincuentes tratan de evitar estas protecciones para conseguir sus objetivos, yendo a por el punto más crucial de la cadena de ciberseguridad de una empresa: las personas. Para ello, se aprovechan de su desconocimiento y usan la ingeniería social, buscando romper el muro defensivo de la empresa de las amenazas externas.

Los incidentes que se originan principalmente a través del correo electrónico o los sitios web pueden provocar pérdidas financieras, de información o daños a la reputación, poniendo en grave riesgo la continuidad de la empresa.

|

Las estafas más comunes en Internet:

Falsificación del correo electrónico.

Los ciberdelincuentes se hacen pasar por una organización o un individuo enviando un correo electrónico de un remitente falso.

Envían correos electrónicos de phishing.

Roban credenciales de acceso e información bancaria.

Propagan malware, como ransomware, o intentan que tus dispositivos formen parte de una red de bots.

Roban información confidencial de la empresa.

Realizan cualquier acción que pueda ser rentable para ellos.

Sextorsión

El ciberdelincuente chantajea a la víctima con un supuesto vídeo íntimo.

Utilizan varios trucos de ingeniería social para poner a la víctima en alerta, como un plazo de pago.

Suplantación de identidad de proveedores.

El ciberdelincuente se hace pasar por el proveedor de una empresa y pide cambiar el número de cuenta.

Suelen utilizar correos electrónicos muy parecidos a los del proveedor legítimo.

Crean nombres de dominio muy similares a los legítimos, una técnica conocida como ciberocupación.

Hot-Linking.

Utilizar tus recursos web en un sitio web fraudulento.

Los ciberdelincuentes suelen utilizar imágenes para suplantar un producto y beneficiarse de su marca y reputación.

Suplantación de marca e imagen corporativa.

Los ciberdelincuentes crean una copia del sitio web legítimo.

El sitio web fraudulento vende productos o servicios que nunca envía.

Suelen utilizar nombres de dominio similares a los legítimos para engañar a los usuarios.

No detectar esta amenaza a tiempo puede suponer un grave perjuicio para sus clientes y para la imagen de su empresa.

E-skimming

Los ciberdelincuentes roban información bancaria y personal de los usuarios de tiendas online legítimas; tu tienda online podría ser una de ellas.

Aprovechan vulnerabilidades, configuraciones erróneas o infecciones previas para introducir el software malicioso que roba la información.

Principales herramientas para prevenir los ciberriesgos

Amenaza y vulnerabilidadClic para leer

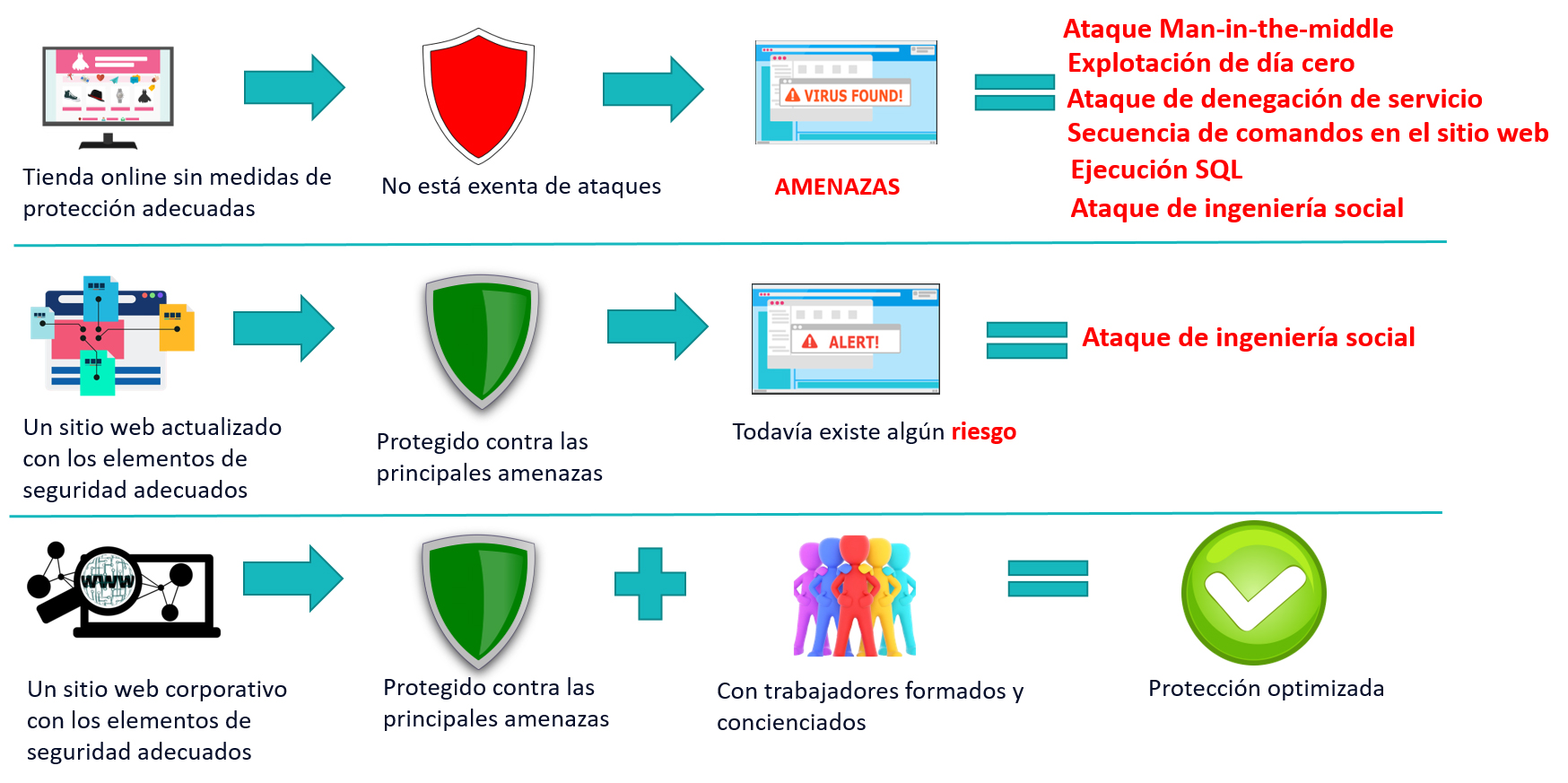

Conceptos como vulnerabilidad y amenaza están estrechamente relacionados en el contexto de los ciberataques.

En el ámbito informático, podríamos considerar un sistema vulnerable como aquel susceptible de sufrir un cierto grado de daño, generalmente por causas propias (falta de actualizaciones, baja protección contra virus, etc.)

En muchos casos, en la empresa, es el propio usuario quien crea la vulnerabilidad o facilita involuntariamente la amenaza. Los ciberdelincuentes lo saben y consideran que los usuarios son los eslabones más débiles de la cadena y, por tanto, los más susceptibles de sufrir amenazas y ataques.

Podríamos afirmar que el usuario es vulnerable al engaño de la ingeniería social. Pero asumir que todo el mundo es vulnerable es incorrecto, ya que no hay personas "invulnerables" al fraude, sino equipos bien formados y concienciados que pueden evitarlo.

También hay que tener en cuenta que una amenaza puede convertirse en una vulnerabilidad si no se aplican las medidas de seguridad adecuadas mediante parches o actualizaciones de software y herramientas de protección adecuadas (antivirus, antimalware, etc.).

|

Algunos ejemplos para entender la dimensión de cada concepto:

|

|

Cómo prevenir los ciberataquesClic para leer

|

Aunque no existe un método infalible, podemos prevenir posibles amenazas en la empresa si concienciamos al equipo, instruyéndoles en el uso seguro de las tecnologías mediante campañas de formación y prevención. Haciéndoles saber que cualquier comportamiento extraño que detecten en el día a día deben comunicarlo cuanto antes al personal encargado de la ciberseguridad a través de los canales internos que la empresa pone a su disposición.

|

|

Además, el establecimiento de un canal de información, la concienciación de los empleados sobre posibles amenazas mediante circulares informativas (prevención), correos electrónicos o cualquier otro medio a su alcance, mejorará su concienciación sobre estos temas y les pondrá en guardia ante situaciones de riesgo imprevistas.

Por otro lado, en lo que respecta a los equipos informáticos de la empresa, su misión, entre otras, será la de actualizar y mantener al día los sistemas y, en caso de que hayan llegado al final de su vida útil (fin de las actualizaciones), informar del posible riesgo para la empresa y sus empleados de continuar en esas condiciones. |

|

| |

| No existe una "receta mágica" para evitar una amenaza, pero podemos minimizarlas si aplicamos la prevención como norma general. |

| |

|

|

Principales herramientas para identificar los ciberriesgos

Software antivirusClic para leer

|

Un antivirus es un software que sirve para prevenir, escanear, detectar y eliminar los virus de un ordenador. Una vez instalados, la mayoría de los antivirus se ejecutan automáticamente en segundo plano para ofrecer protección en tiempo real contra los ataques de virus.

|

|

Un software antivirus comienza comparando sus archivos y programas informáticos con una base de datos de tipos de malware conocidos. Dado que los piratas informáticos crean y distribuyen constantemente nuevos virus, el software antivirus también analizará sus ordenadores en busca de un tipo de amenaza de malware nuevo o desconocido.

El software de protección antivirus integral ayuda a salvaguardar los archivos y el hardware del malware, como gusanos, troyanos y programas espía, y también puede ofrecer protección adicional, como cortafuegos personalizables y bloqueo de sitios web.

Podemos elegir entre un gran número de antivirus del mercado, tanto gratuitos como de pago. Además, los sistemas operativos suelen incluir un buen antivirus. Lo esencial es tenerlo siempre activo y actualizado.

|

|

|

|

FirewallClic para leer

|

Los firewalls son programas de software o dispositivos de hardware que filtran y examinan la información que llega a través de la conexión a Internet. Representan la primera línea de defensa porque pueden impedir que un programa malicioso o un atacante acceda a su red y a su información antes de que se produzca cualquier daño potencial.

|

|

Podemos identificar dos tipos diferentes de cortafuegos, los cortafuegos de hardware y los cortafuegos de software.

Algunos routers incluyen cortafuegos de hardware. Estos cortafuegos supervisan el tráfico de todos los ordenadores y dispositivos que están conectados a la red del router. Los cortafuegos de hardware proporcionan una seguridad esencial para el Internet de las cosas (IoT), como los termostatos y las bombillas inteligentes. Sin embargo, los cortafuegos de hardware solo te protegen en casa, así que si llevas tu ordenador a una cafetería o utilizas tu dispositivo mientras viajas, debes buscar un cortafuegos de software para mantener tu dispositivo protegido.

Los cortafuegos de software te ayudan a estar protegido en lugares públicos. Al ejecutarse como un programa en tu ordenador o dispositivo, vigilan el tráfico de la red de cerca para ayudar a interceptar la programación maliciosa antes de que llegue a tu ordenador.

|

|

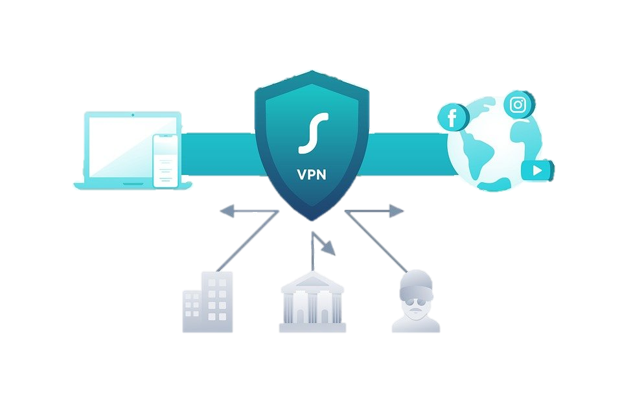

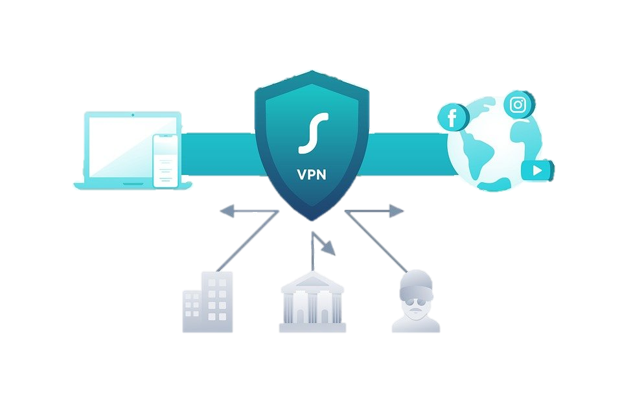

Red privada virtual (VPN)Clic para leer

| VPN significa "Red Privada Virtual", es una conexión encriptada a través de Internet desde un dispositivo a una red. Las VPN encriptan el tráfico de Internet y ocultan tu identidad online. La conexión encriptada ayuda a garantizar que los datos sensibles se transmiten de forma segura. La VPN hace más difícil que terceros puedan rastrear tus actividades en línea y robar datos. Evita que personas no autorizadas espíen el tráfico y permite al usuario trabajar a distancia. La tecnología VPN se utiliza mucho en los entornos corporativos y el cifrado se realiza en tiempo real. |

|

¿Cómo funciona una VPN?

Una VPN amplía una red corporativa a través de conexiones encriptadas realizadas a través de Internet. Una VPN oculta su dirección IP permitiendo que la red la redirija a través de un servidor remoto especialmente configurado y gestionado por un host VPN. Como el tráfico está encriptado entre el dispositivo y la red, el tráfico sigue siendo privado mientras viaja. Un empleado puede trabajar desde casa utilizando un ordenador, un smartphone y una tableta y seguir conectándose de forma segura a la red corporativa.

|

|

|

¿Qué tipos de VPN existen?

• Acceso remoto:

Una VPN de acceso remoto conecta de forma segura un dispositivo fuera de la oficina corporativa. Estos dispositivos se conocen como puntos finales y pueden ser ordenadores portátiles, tabletas o teléfonos inteligentes.

El requisito previo suele ser un navegador compatible con HTML-5, que se utiliza para llamar a la página de acceso de la empresa. El acceso se protege con un nombre de usuario y una contraseña.

• VPN de sitio a sitio :

Es esencialmente una red privada diseñada para ocultar intranets privadas y permitir a los usuarios de estas redes seguras acceder a los recursos de los demás. Una VPN de sitio a sitio es útil si tiene varias sedes en su empresa y la distancia hace poco práctico tener conexiones de red directas entre estas oficinas.

|

| |

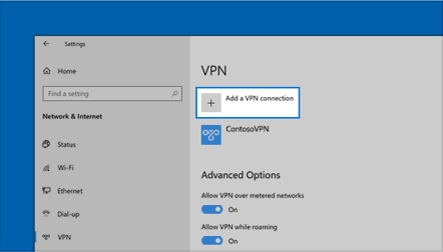

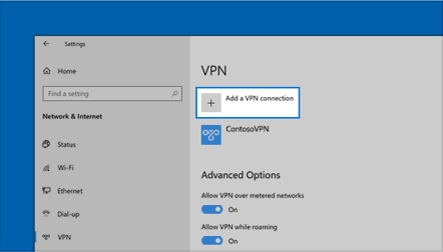

| Conectar a una VPN en Windows 10 |

|

|

1. Crear un perfil de VPN

|

|

| |

|

|

Imagen: https://support.microsoft.com

|

1.Selecciona el botón Inicio  después Configuración después Configuración  > Red & Internet > Red & Internet  > VPN > Añadir una conexión VPN. > VPN > Añadir una conexión VPN.

2. En Añadir una conexión VPN. :

• En Proveedor VPN, elige Windows (integrado).

• En la caja Nombre de la conexión, introduce un nombre que reconozcas (por ejemplo, Mi VPN personal). Este es el nombre de la conexión VPN que buscará al conectarse.

• En la caja Nombre o dirección del servidor, introduzce la dirección del servidor VPN.

• Para el tipo de VPN, elige el tipo de conexión VPN que quieres crear. Tendrás que saber qué tipo de conexión VPN utiliza tu empresa o servicio VPN.

• En Tipo de información de inicio de sesión, elige el tipo de información de inicio de sesión (o credenciales) que vas a utilizar. Puede ser un nombre de usuario y una contraseña, una contraseña de un solo uso, un certificado o una tarjeta inteligente si se conecta a una VPN para el trabajo. Introduce tu nombre de usuario y contraseña en las casillas correspondientes (si es necesario).

3. Selecciona Guardar.

4. Si necesitas editar la información de la conexión VPN o especificar ajustes adicionales, como la configuración del proxy, elige la conexión VPN y luego selecciona Opciones avanzadas.

|

| |

|

|

2. Conectar a una VPN

|

|

|

Imagen: https://support.microsoft.com

|

Cuando tengas un perfil VPN, estarás listo para conectarte.

1. En el extremo derecho de la barra de tareas, selecciona el icono de Red (  o o  ). ).

2. Selecciona la conexión VPN que deseas utilizar y, a continuación, realiza una de las siguientes acciones en función de lo que ocurra al seleccionar la conexión VPN:

- Si aparece el botón Conectar bajo la conexión VPN, selecciona Conectar.

- Si se abre la sección de VPN en Configuración, selecciona allí la conexión VPN y luego selecciona Conectar..

3. Si se solicita, introduce tu nombre de usuario y contraseña u otra información de acceso.

Cuando estés conectado, el nombre de la conexión VPN mostrará Conectado debajo de ella. Para ver si estás conectado a la VPN mientras haces cosas en tu PC, selecciona el icono de Red (  o o  ) en el extremo derecho de la barra de tareas, y luego mira si la conexión VPN dice Conectado. ) en el extremo derecho de la barra de tareas, y luego mira si la conexión VPN dice Conectado.

|

Escáner de vulnerabilidadClic para leer

|

Todas las empresas, grandes y pequeñas, almacenan datos e información. Si queremos mantener la red lo más segura posible, sin ninguna vulnerabilidad; debemos, identificar los puntos débiles de nuestra red.

Los escáneres de vulnerabilidad son herramientas que buscan e informan sobre las vulnerabilidades conocidas presentes en la infraestructura de TI de una organización.

El escáner de vulnerabilidades es un componente integral de un programa de gestión de vulnerabilidades, que tiene un objetivo general: proteger a la organización de las brechas y la exposición de datos sensibles.

|

|

Las empresas pueden utilizar diferentes escáneres de vulnerabilidad en función del tipo de exploración que necesiten.

• Escáneres basados en la red para escanear la red corporativa por cable o inalámbrica.

• Escáneres basados en el host para buscar amenazas en los servidores.

• Escáneres inalámbricos para identificar brechas en los puntos de acceso inalámbricos.

•Escaneos de bases de datos para identificar debilidades en la base de datos.

• Escaneo de aplicaciones para detectar vulnerabilidades en el software o en las aplicaciones web.

|

|

Reproducir el audio

Reproducir el audio

Infecciones de sistemas, ordenadores de trabajo o dispositivos móviles con código malicioso. Estos incidentes, iniciados en su mayoría a través del correo electrónico, sitios web comprometidos o maliciosos, SMS o redes sociales, también pueden dar lugar a que los recursos infectados pasen a formar parte de una red de bots.

Infecciones de sistemas, ordenadores de trabajo o dispositivos móviles con código malicioso. Estos incidentes, iniciados en su mayoría a través del correo electrónico, sitios web comprometidos o maliciosos, SMS o redes sociales, también pueden dar lugar a que los recursos infectados pasen a formar parte de una red de bots.

después Configuración

después Configuración  > Red & Internet

> Red & Internet > VPN > Añadir una conexión VPN.

> VPN > Añadir una conexión VPN.

o

o  ).

). o

o  )

)