|

Cyberzagrożenia dla firm sprzed i z czasu pandemii

WstępRozwiń

Niezależnie od tego, czy chodzi o informacje poufne, dane bankowe czy systemy wewnętrzne, istnieje wiele zasobów firmowych, które mogą stać się celem cyberprzestępców. Co więcej, cyberprzestępcy atakują zarówno duże firmy, jak i MŚP oraz osoby samozatrudnione. Właśnie dlatego, jeśli chcesz uniknąć sytuacji naruszających bezpieczeństwo Twojej firmy w sposób, który mógłby wpłynąć na ciągłość jej działania, powinieneś/ powinnaś zapoznać się z najpopularniejszymi metodami ataków. W dalszej części dowiesz się, jak im zapobiegać i co robić, jeśli padłeś/-aś ofiarą jednej z nich.

Wraz z nastaniem pandemii Covid-19 setki tysięcy, a może miliony ludzi musiały zacząć pracować z domu: z hasłami, chmurą, wideokonferencjami, szyfrowanym dostępem do firmowej aplikacji. Pracownicy próbowali poczuć się jak w biurze, podczas gdy ich Internet przerywał, korzystali z prywatnego komputera, a antywirus był przestarzały, więc nie chronił ich i firmy, jak powinien. Z badania przeprowadzonego przez Deloitte wynika, że 21% firm przyznało, że było przygotowanych na tę transformację tylko w niewielkim stopniu lub nie były wcale.

|

|

Wykorzystywanie luk w zabezpieczeniach, które stwarza praca zdalna, dotyka niemal w równym stopniu wszystkie kraje pierwszego świata. Incydenty te są powielane i uderzają głównie w firmy dysponujące pieniędzmi.

Eksperci zwracają uwagę na to, że cyberprzestępcy w czasie panującego zagrożenia zdrowia dostosowują się do kontekstu w taki sam sposób, jak robią to przy okazji Czarnego Piątku, Olimpiady czy śmierci sławnej osoby. Zmieniają kierunek swoich działań, wykorzystując pandemię jako przynętę..

Na początku pandemii pojawiały się incydenty związane z oszustwami dotyczącymi produktów zdrowotnych, dotacji dla firm i bezrobotnych oraz usług masowo wykorzystywanych w trakcie lockdownów. Pod koniec 2020 r. pojawiły się kolejne incydenty związane z restrykcjami wprowadzanymi w różnych krajach.

|

|

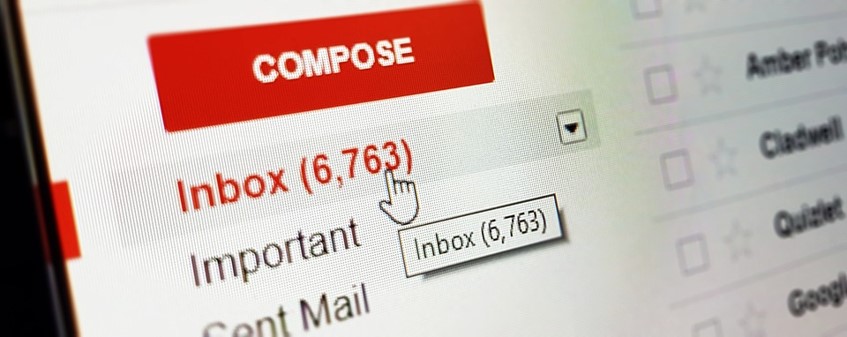

Google poinformował w kwietniu 2020 roku, że blokował średnio 18 milionów e-maili dziennie, które odwoływały się do koronawirusa jako oszustwa. Oczywiście byli tacy, którzy kliknęli w złośliwy link i przez swoje działania narazili całą firmę.

|

| |

|

|

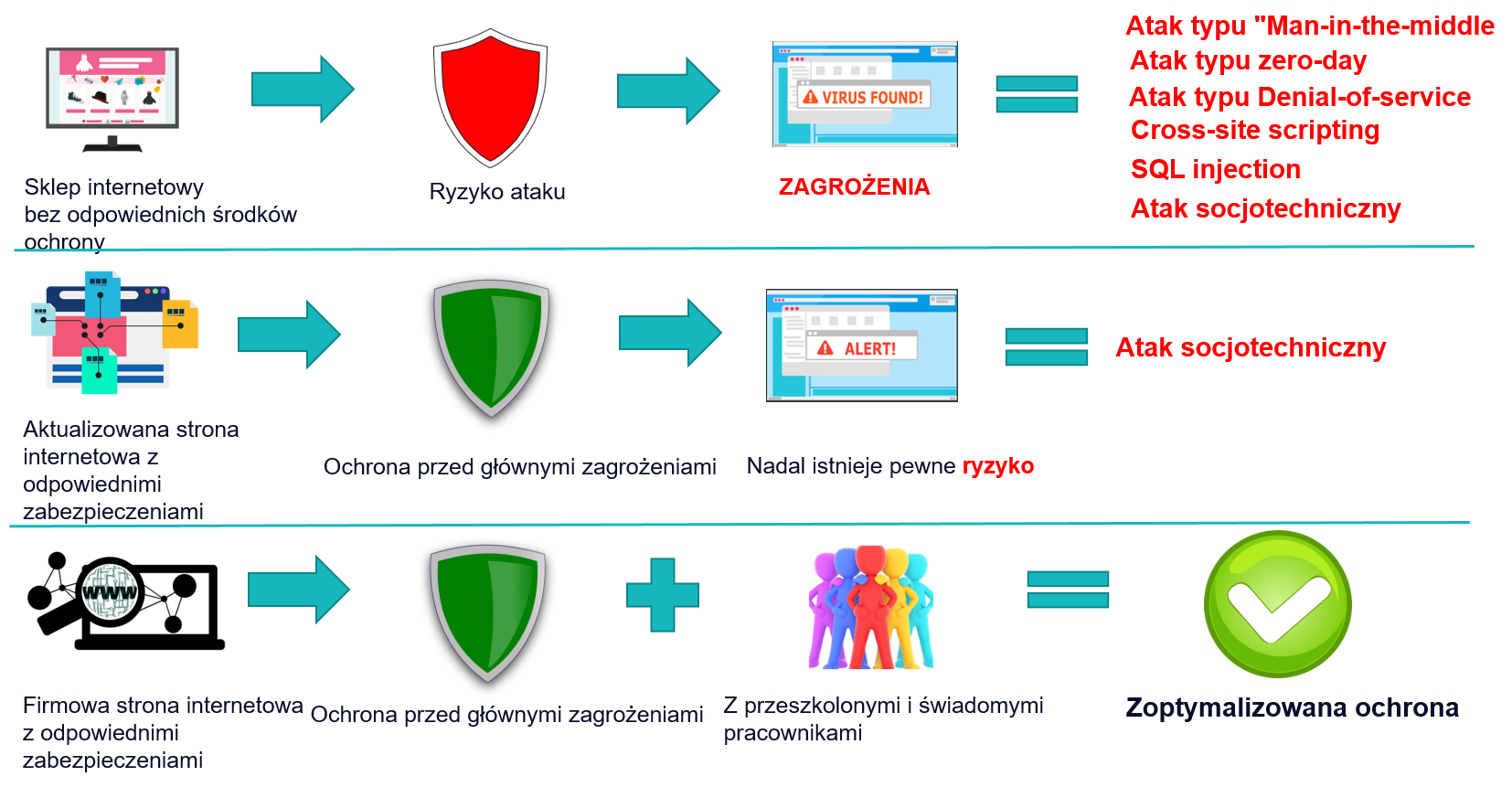

Jedną rzeczą jest inwestowanie przez firmy w ochronę w zakresie cyberbezpieczeństwa cybernetycznego, a inną jest przygotowanie pracowników do tego, aby wiedzieli, co robić, a czego nie robić.

W typowym dniu pracy wiele rzeczy jest pilnych i wymaga natychmiastowego działania: rozliczenia, deadline'y... cyberprzestępcy wiedzą o tym doskonale i wykorzystują takie codzienne czynności, aby nas oszukać np. przy pobieraniu załączników.

|

Największe zagrożenia: charakterystyka i źródłaRozwiń

Cyberprzestępcy mają w swoim arsenale wiele narzędzi do naruszania bezpieczeństwa firmy. Wiedza o tym, w jaki sposób to robią, może być kluczowym czynnikiem, jeśli padniesz ich ofiarą. Poniżej znajdziesz listę największych zagrożeń, które mogą mieć wpływ na Twoją firmę.

Zainfekowanie systemów, komputerów pracowniczych lub urządzeń mobilnych złośliwym kodem. Incydenty takie, inicjowane najczęściej za pośrednictwem poczty elektronicznej, zagrożonych lub złośliwych stron internetowych, wiadomości SMS lub sieci społecznościowych, mogą również prowadzić do włączenia zainfekowanych zasobów do botnetu. Zainfekowanie systemów, komputerów pracowniczych lub urządzeń mobilnych złośliwym kodem. Incydenty takie, inicjowane najczęściej za pośrednictwem poczty elektronicznej, zagrożonych lub złośliwych stron internetowych, wiadomości SMS lub sieci społecznościowych, mogą również prowadzić do włączenia zainfekowanych zasobów do botnetu.

Włamania lub próby włamań powodowane przez wykorzystanie znanych luk, ataki z użyciem i naruszenia danych uwierzytelniających. To może prowadzić do uzyskania dostępu do kont z uprawnieniami administratora lub bez nich oraz zhakowania aplikacji, usług itd. Jeżeli zagrożoną usługą jest strona internetowa, może to prowadzić do incydentów takich jak phishing lub rozpowszechnianie złośliwego oprogramowania. Może to również obejmować przypadki kradzieży poprzez nieuprawniony dostęp do obiektów fizycznych. Włamania lub próby włamań powodowane przez wykorzystanie znanych luk, ataki z użyciem i naruszenia danych uwierzytelniających. To może prowadzić do uzyskania dostępu do kont z uprawnieniami administratora lub bez nich oraz zhakowania aplikacji, usług itd. Jeżeli zagrożoną usługą jest strona internetowa, może to prowadzić do incydentów takich jak phishing lub rozpowszechnianie złośliwego oprogramowania. Może to również obejmować przypadki kradzieży poprzez nieuprawniony dostęp do obiektów fizycznych.

Zakłócenia dostępności spowodowane atakami DoS (denial of service) mogą wpłynąć na różne zasoby organizacji (sieci, serwery, sprzęt roboczy itp.) i uniemożliwić ich regularne działanie. Ta kategoria obejmuje również incydenty powodowane sabotażem, fizycznymi atakami na zasoby lub infrastrukturę oraz inne rodzaje niezamierzonych zakłóceń pochodzenia zewnętrznego. Zakłócenia dostępności spowodowane atakami DoS (denial of service) mogą wpłynąć na różne zasoby organizacji (sieci, serwery, sprzęt roboczy itp.) i uniemożliwić ich regularne działanie. Ta kategoria obejmuje również incydenty powodowane sabotażem, fizycznymi atakami na zasoby lub infrastrukturę oraz inne rodzaje niezamierzonych zakłóceń pochodzenia zewnętrznego.

Narażenie danych wynika z nieuprawnionego dostępu do informacji lub z ich modyfikacji (np. poprzez zaszyfrowanie przez oprogramowanie typu ransomware). Narażenie danych wynika z nieuprawnionego dostępu do informacji lub z ich modyfikacji (np. poprzez zaszyfrowanie przez oprogramowanie typu ransomware).

Ta kategoria obejmuje również incydenty, które powodują usunięcie, utratę lub wyciek danych i mogą być spowodowane celowo (poprzez kradzież lub narażenie danych uwierzytelniających) lub w wyniku awarii urządzeń, które je przechowują.

Oszustwa: powodowane głównie przez podszywanie się pod legalne podmioty, w celu oszukania użytkowników dla osiągnięcia korzyści finansowych, lub przez ataki typu phishing, w celu uzyskania prywatnych danych uwierzytelniających i uzyskania dostępu do środków płatniczych. Ta kategoria obejmuje incydenty związane z nieuprawnionym korzystaniem z zasobów w celu przeprowadzenia złośliwych kampanii przeciwko innym użytkownikom, takich jak hostowanie kampanii phishingowych na stronie korporacyjnej. Oszustwa: powodowane głównie przez podszywanie się pod legalne podmioty, w celu oszukania użytkowników dla osiągnięcia korzyści finansowych, lub przez ataki typu phishing, w celu uzyskania prywatnych danych uwierzytelniających i uzyskania dostępu do środków płatniczych. Ta kategoria obejmuje incydenty związane z nieuprawnionym korzystaniem z zasobów w celu przeprowadzenia złośliwych kampanii przeciwko innym użytkownikom, takich jak hostowanie kampanii phishingowych na stronie korporacyjnej.

Inne: Inne:

• Spam: nieproszone wiadomości e-mail, na otrzymywanie których odbiorca nie wyraził zgody. Tego typu wiadomości zazwyczaj nie naruszają bezpieczeństwa firmy, gdyż ich celem jest promocja produktów lub usług, jednak w przypadku dużej ilości spamu mogą być irytujące dla użytkowników..

• Skanowanie sieci: celem jest wykrycie technologii i systemów wykorzystywanych przez firmę. Skanowanie jest zazwyczaj częścią etapu, w którym cyberprzestępcy uzyskują dużo informacji o ofierze przed przeprowadzeniem ataku.

• Analiza pakietów (sniffing): obserwowanie ruchu sieciowego i analizowanie go w celu odkrycia poufnych informacji i narzędzi używanych przez firmę.

Sieci społecznościowe: Nie możemy zapomnieć o sieciach społecznościowych z uwagi na ich niezwykłe znaczenie w dzisiejszych czasach. Cyberprzestępca może podszyć się pod Twoją firmę, używając profilu niemal identycznego jak ten, który prowadzisz. W ten sposób może uzyskać dostęp do informacji o użytkownikach, dostawcach itp. Może również zamieszczać liczne negatywne komentarze, aby zdyskredytować Twoją firmę, niszcząc jej reputację. Sieci społecznościowe: Nie możemy zapomnieć o sieciach społecznościowych z uwagi na ich niezwykłe znaczenie w dzisiejszych czasach. Cyberprzestępca może podszyć się pod Twoją firmę, używając profilu niemal identycznego jak ten, który prowadzisz. W ten sposób może uzyskać dostęp do informacji o użytkownikach, dostawcach itp. Może również zamieszczać liczne negatywne komentarze, aby zdyskredytować Twoją firmę, niszcząc jej reputację.

Najpopularniejsze typu ataków cybernetycznych na firmyRozwiń

Postępująca cyfryzacja firm oraz coraz częstsze korzystanie z Internetu i inteligentnych urządzeń zmieniły sposób działania wielu organizacji. Ta szybka transformacja i pojawienie się nowych technologii oznaczają również, że cyberprzestępcy dostosowali swoje metody do nowego scenariusza.

|

Pomimo środków bezpieczeństwa cybernetycznego i ulepszeń, które są codziennie uepszane w aplikacjach i przeglądarkach, cyberprzestępcy starają się ominąć te zabezpieczenia, aby osiągnąć swoje cele, uderzając w najczulszy punkt w łańcuchu bezpieczeństwa cybernetycznego firmy: w ludzi. Aby to zrobić, wykorzystują brak w ich wiedzy, stosują socjotechiki, próbując naruszyć mur, który chroni firmę przed zagrożeniami zewnętrznymi.

Incydenty powstające głównie za pośrednictwem poczty elektronicznej lub stron internetowych mogą prowadzić do strat finansowych, braku informacji lub utraty reputacji, co poważnie zagraża ciągłości działania Twojej firmy.

|

Najczęstsze oszustwa internetowe:

Email spoofing.

Cyberprzestępcy podszywają się pod organizację lub osobę fizyczną, wysyłając wiadomość e-mail od fałszywego nadawcy.

Wysyłają e-maile phishingowe.

Kradną dane logowania i informacje bankowe.

Rozsyłają złośliwe oprogramowanie, takie jak ransomware, lub starają się, aby Twoje urządzenia stały się częścią botnetu.

Kradną poufne informacje firmowe.

Wykonują każde działanie, które może być dla nich opłacalne.

Sextortion

Cyberprzestępca szantażuje ofiarę rzekomym intymnym nagraniem wideo.

Aby uśpić czujność ofiary, stosują kilka sztuczek socjotechnicznych, takich jak termin płatności.

Podszywanie się pod dostawcę.

Cyberprzestępca podszywa się pod dostawcę firmy i prosi o zmianę numeru konta.

Często używają oni wiadomości e-mail, które wyglądają bardzo podobnie do tych od legalnego dostawcy.

Tworzą oni nazwy domen bardzo podobne do tych legalnych — technika ta znana jest jako cybersquatting.

Hot-Linking.

Używaj swoich zasobów internetowych na fałszywej stronie.

Cyberprzestępcy zazwyczaj wykorzystują obrazy, aby podszyć się pod produkt i skorzystać z Twojej marki i reputacji.

Brand and corporate image impersonation.

Cyberprzestępcy tworzą kopię oryginalnej strony internetowej.

Fałszywa strona internetowa sprzedaje produkty lub usługi, których nigdy nie dostarcza.

Często używają nazw domen podobnych do tych legalnych, aby oszukać użytkowników.

Niewykrycie tego zagrożenia na czas może prowadzić do poważnych szkód dla klientów i wizerunku firmy.

E-skimming

Cyberprzestępcy kradną dane bankowe i osobowe użytkowników legalnie działających sklepów internetowych — Twój sklep internetowy może być jednym z nich.

Wykorzystują luki w zabezpieczeniach, błędną konfigurację lub wcześniejsze infekcje, aby wprowadzić złośliwe oprogramowanie, które wykrada informacje.

Główne narzędzia zapobiegania zagrożeniom cybernetycznym

Zagrożenie i podatność na zagrożeniaRozwiń

Pojęcia takie jak podatność i zagrożenie są ściśle powiązane w kontekście ataków cybernetycznych.

W obszarze IT, możemy uznać, że system podatny na ataki to taki, który jest podatny na pewien stopień uszkodzenia, zazwyczaj z własnych przyczyn (brak aktualizacji, słaba ochrona przed wirusami itp.).

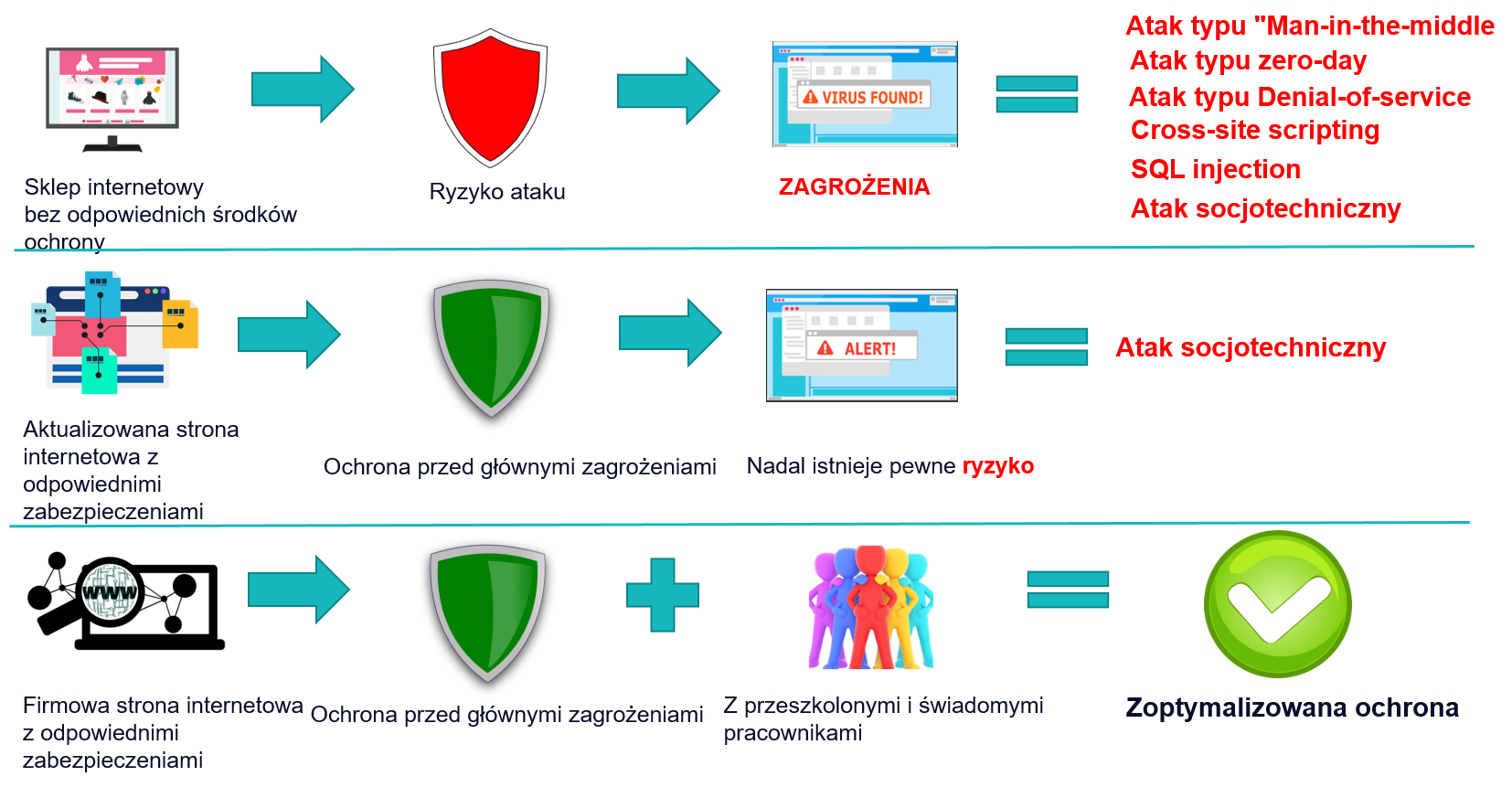

W wielu przypadkach w firmie to sam użytkownik tworzy podatność lub nieświadomie ułatwia zagrożenie. Cyberprzestępcy wiedzą o tym, uważając użytkowników za najsłabsze i tym samym najbardziej podatne na zagrożenia i ataki ogniwa w łańcuchu. Wspominaliśmy już, że użytkownik jest podatny na oszustwa socjotechniczne. Ale założenie, że każdy jest podatny, jest nieprawdziwe. Nie ma oczywiście ludzi "niepodatnych" na oszustwa. Chcemy podkreslić jednak, że tylko dobrze wyszkolone i świadome zespoły mogą oszustw uniknąć.

Powinieneś/ powinnaś również wziąć pod uwagę, że zagrożenie może stać się podatnością, jeśli nie wdrożysz odpowiednich środki bezpieczeństwa (poprawek, aktualizacji oprogramowania, programów antywirusowych, antymalware'owych itp.).

| Kilka przykładów, aby zrozumieć zakres każdej koncepcji: |

|

Jak zapobiegać cyberatakom?Rozwiń

|

Chociaż nie ma metody niezawodnej, możesz starać zapobiec ewentualnym zagrożeniom w firmie, podnosząc świadomość w zespole, instruując go w zakresie bezpiecznego korzystania z technologii, szkoląc i prowadząc kampanie prewencyjne. Daj swoim pracownikom do zrozumienia, że wszelkie nietypowe zachowania, które mogą zauważyć w codziennej pracy, powinni jak najszybciej zgłaszać specjalistom od cyberbezpieczeństwa za pośrednictwem wewnętrznych kanałów, które firma im udostępnia.

|

|

Ponadto stworzenie kanału informacyjnego, uświadamianie pracowników o możliwych zagrożeniach za pomocą ogłoszeń informacyjnych (prewencyjnych), e-maili lub innych dostępnych w firmie środków, zwiększy świadomość w tym zakresie i uchroni przed nieprzewidzianymi sytuacjami zagrożenia. W kontekście sprzętu informatycznego firmy natomiast poprzez taki kanał czy ogłoszenie będziesz mógł/ mogła m.in. dbać o to utrzymanie systemów w stanie aktualnym, a w przypadku zakończenia okresu ich użytkowania (end of updates), o poinformowanie o możliwym zagrożeniu dla firmy i jej pracowników wynikającym z dalszego funkcjonowania w tych warunkach.

|

|

| |

| Nie ma "magicznej recepty" na uniknięcie zagrożenia, ale możesz je zminimalizować, jeśli będziesz stosować profilaktykę jako ogólną zasadę. |

| |

|

|

Main tools to identify cyber risks

Wybrane narzędzia do identyfikacji zagrożeń cybernetycznychRozwiń

|

Antywirus to oprogramowanie służące do zapobiegania, skanowania w poszukiwaniu, wykrywania i usuwania wirusów z komputera. Po zainstalowaniu większość programów antywirusowych działa automatycznie w tle, zapewniając ochronę w czasie rzeczywistym przed atakami wirusów.

|

|

Oprogramowanie antywirusowe rozpoczyna od porównania plików i programów komputerowych użytkownika z bazą danych znanychtypów złośliwego oprogramowania. Ponieważ hakerzy nieustannie tworzą i rozpowszechniają nowe wirusy, oprogramowanie antywirusowe będzie również skanować komputery w poszukiwaniu nowych lub nieznanych rodzajów złośliwego oprogramowania.

Zintegrowane oprogramowanie antywirusowe pomaga chronić

pliki i sprzęt przed złośliwym oprogramowaniem, takim jak bugi, trojany i programy szpiegujące. Może też oferować dodatkowe zabezpieczenia, takie jak konfigurowalne zapory sieciowe

i blokowanie stron internetowych.

Możesz wybierać spośród wielu produktów antywirusowych dostępnych na rynku, zarówno darmowych,

jak i płatnych. Systemy operacyjne często już zawierają dobrego antywirusa. Istotne jest, aby był on zawsze aktywny i aktualizowany.

|

|

|

|

FirewallRozwiń

|

Firewall to program lub urządzenie sprzętowe, które filtruje i sprawdzaj informacje przechodzące przez połączenie internetowe. Firewall stanowi pierwszą linię obrony, ponieważ może uniemożliwić złośliwemu programowi lub hakerowi uzyskanie dostępu do sieci i informacji przed wyrządzeniem potencjalnych szkód.

|

|

Możemy wyróżnić 2 rodzaje firewalli: sprzętowe i programowe.

Niektóre routery są wyposażone w sprzętowe firewalle. Zapory te monitorują ruch wszystkich komputerów i urządzeń, które są podłączone do sieci routera. Sprzętowe firewalle zapewniają niezbędne bezpieczeństwo dla tzw. Internetu rzeczy (Internet of Things), takich jak inteligentne termostaty i inteligentne żarówki. Jednak sprzętowe zapory sieciowe chronią tylko w domu,

więc jeśli zabierasz komputer do kawiarni lub korzystasz z urządzenia w podróży, powinieneś/ powinnaś poszukać programowej zapory sieciowej, aby zapewnić ochronę swojemu urządzeniu.

Programowe zapory ogniowe pomagają zachować ochronę w miejscach publicznych. Działając jako program na komputerze lub urządzeniu, dokładnie obserwują ruch sieciowy, aby przechwycić złośliwe oprogramowanie, zanim dotrze ono do komputera.

|

|

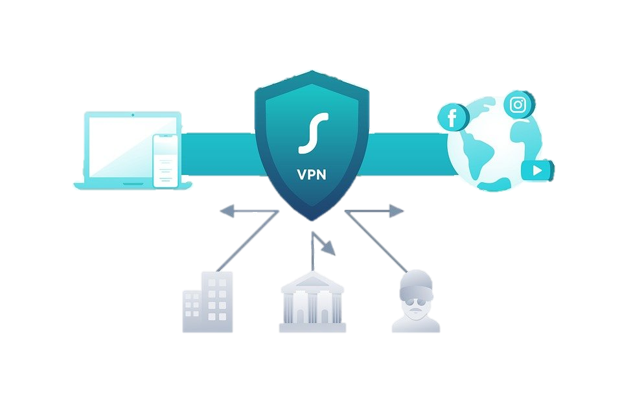

Wirtualna sieć prywatna (VPN)Rozwiń

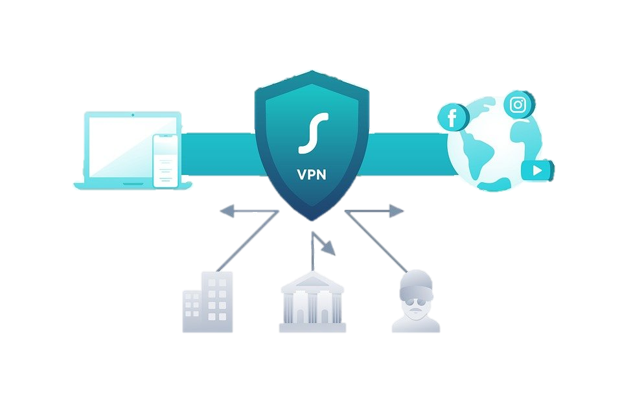

| VPN to skrót od "Virtual Private Network" — jest to szyfrowane połączenie przez Internet z urządzenia do sieci. VPN szyfruje Twój ruch internetowy i ukrywa Twoją tożsamość online. Szyfrowane połączenie pomaga zapewnić bezpieczeństwo wrażliwych danych. VPN utrudnia osobom trzecim śledzenie Twojej aktywności online i kradzież danych. Zapobiega podsłuchiwaniu ruchu przez osoby nieupoważnione i pozwala użytkownikowi na zdalne prowadzenie pracy. Technologia VPN jest szeroko stosowana w środowiskach korporacyjnych. Szyfrowanie odbywa się w czasie rzeczywistym. |

|

Jak działa VPN?

Sieć VPN rozszerza sieć firmową za pomocą szyfrowanych połączeń realizowanych przez Internet. Sieć VPN ukrywa Twój adres IP, pozwalając sieci przekierować go przez specjalnie skonfigurowany zdalny serwer obsługiwany przez hosta VPN. Ponieważ ruch pomiędzy urządzeniem a siecią jest szyfrowany, pozostaje on prywatny podczas podróży. Pracownik może pracować w domu, korzystając z komputera, smartfona lub tabletu, i nadal bezpiecznie łączyć się z siecią firmową.

|

|

|

Jakie są rodzaje sieci VPN?

• Zdalny dostęp:

VPN zdalnego dostępu bezpiecznie łączy urządzenia znajdujące się poza biurem firmy. Urządzenia te nazywane są punktami końcowymi — mogą to być laptopy, tablety lub smartfony.

Warunkiem koniecznym jest zazwyczaj przeglądarka obsługująca HTML-5, za pomocą której wywołuje się stronę logowania firmy. Dostęp jest strzeżony za pomocą nazwy użytkownika i hasła.

• Site-to-site VPN:

Jest to zasadniczo sieć prywatna zaprojektowana w celu ukrycia prywatnych sieci intranetowych i umożliwienia użytkownikom tych bezpiecznych sieci wzajemnego dostępu do swoich zasobów. Sieć VPN typu site-to-site jest przydatna, jeśli firma ma wiele lokalizacji, a odległość sprawia, że bezpośrednie połączenia sieciowe między tymi biurami są niepraktyczne.

|

| |

|

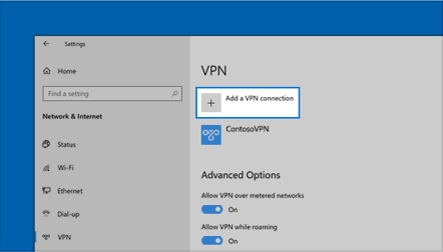

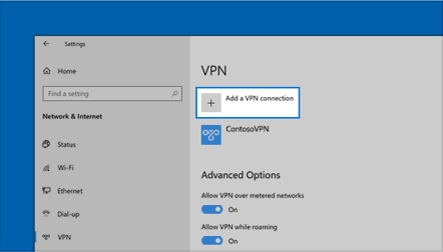

Połącz się z siecią VPN w systemie Windows 10

|

|

|

1.Utwórz profil VPN

|

|

| |

|

|

Źródło obrazu: https://support.microsoft.com

|

2. W oknie Dodaj połączenie VPN wykonaj następujące czynności:

• Dla dostawcy VPN wybierz Windows (wbudowany).

• W polu Nazwa połączenia wpisz nazwę, która będzie dla Ciebie rozpoznawalna.

Jest to nazwa połączenia VPN, której będziesz szukać podczas nawiązywania połączenia.

• W polu Nazwa lub adres serwera wprowadź adres serwera VPN.

• Dla typu VPN wybierz typ połączenia VPN, który chcesz utworzyć. Musisz wiedzieć, jakiego rodzaju połączenia VPN używa Twoja firma lub usługa VPN.

• W polu Typ danych logowania wybierz typ danych logowania (lub poświadczeń),

których chcesz użyć. Może to być nazwa użytkownika i hasło, hasło jednorazowe,

certyfikat lub karta inteligentna, jeśli łączysz się z siecią VPN w pracy. Wprowadź nazwę

użytkownika i hasło w odpowiednich polach (jeśli jest to wymagane).

3. Wybierz Zapisz.

4. Jeśli chcesz edytować informacje o połączeniu VPN lub określić dodatkowe ustawienia, takie jak ustawienia proxy, wybierz połączenie VPN, a następnie wybierz opcję Opcje zaawansowane.

|

| |

|

|

2. Połącz się z siecią VPN

|

|

|

Źródło obrazu: https://support.microsoft.com

|

Gdy masz już profil VPN, jesteś gotowy do połączenia.

1. W skrajnie prawej części paska zadań wybierz ikonę Sieć ( albo albo  ). ).

2. Wybierz połączenie VPN, którego chcesz użyć, a następnie wykonaj jedną z poniższych czynności, w zależności od tego, co dzieje się po wybraniu połączenia VPN::

- Jeśli pod połączeniem VPN wyświetlany jest przycisk Połącz, wybierz Połącz.

- Jeśli otworzy się sekcja VPN w Ustawieniach, zaznacz tam połączenie VPN, a następnie wybierz Połącz.

3. Jeśli zostaniesz poproszony o podanie nazwy użytkownika i hasła lub innych informacji dotyczących logowania.

Po nawiązaniu połączenia pod nazwą połączenia VPN pojawi się napis Połączono. Aby sprawdzić, czy jesteś połączony z siecią VPN podczas wykonywania czynności na komputerze, wybierz ikonę sieci (  albo albo  ) po prawej stronie paska zadań, a następnie sprawdź, czy na połączeniu VPN widnieje napis Połączono. ) po prawej stronie paska zadań, a następnie sprawdź, czy na połączeniu VPN widnieje napis Połączono.

|

Skaner podatności na zagrożeniaRozwiń

|

Wszystkie firmy, duże i małe, przechowują dane i informacje. Jeśli chcesz utrzymać sieć bezpieczną, bez żadnych podatności, powinieneś/ powinnaś zidentyfikować jej słabe punkty.

Skanery podatności są cennymi narzędziami, które wyszukują i raportują znane podatności pojawiające się w infrastrukturze IT organizacji. Skaner podatności jest integralnym elementem programu zarządzania podatnościami, który ma jeden nadrzędny cel — ochronę organizacji przed naruszeniami i ujawnieniem wrażliwych danych.

|

|

Firmy mogą korzystać z różnych skanerów podatności w zależności od rodzaju skanowania, jakiego potrzebują.

• Skanery sieciowe do skanowania przewodowej lub bezprzewodowej sieci firmowej.

• Skanery host-based do skanowania w poszukiwaniu

zagrożeń na serwerach.

• Skanery bezprzewodowe do wykrywania naruszeń w

punktach dostępu do sieci bezprzewodowej.

• Skanowanie bazy danych w celu identyfikacji słabych

punktów w bazie danych.

• Skanowanie aplikacji w celu wykrycia luk w

oprogramowaniu lub aplikacjach internetowych.

|

|

Włącz dźwięk

Włącz dźwięk

Zainfekowanie systemów, komputerów pracowniczych lub urządzeń

Zainfekowanie systemów, komputerów pracowniczych lub urządzeń

start, a następnie wybierz kolejno opcje

start, a następnie wybierz kolejno opcje  Ustawienia > Sieć i Internet

Ustawienia > Sieć i Internet  >

>

albo

albo  ).

).