|

Principali minacce per le aziende.

IntroduzioneClicca per leggere

| |

Le nuove tecnologie hanno preso sempre più piede negli ambienti di lavoro. Internet, gli e-commerce e la mobilità hanno portato sostanziali miglioramenti alla produttività e nelle comunicazioni con i nostri clienti, collaboratori e fornitori. Tuttavia, come nel mondo reale, questo nuovo scenario virtuale presenta anche dei rischi di cui dobbiamo essere a conoscenza.

Garantire la sicurezza informatica è, oggi più che mai, vitale per le aziende. Quelle che seguono sono le minacce più comuni da affrontare. Avere questo tipo di informazioni è molto utili per prevenerle ed evitare che si verifichino e, in caso contrario, per riconoscerle repentinamente e saperle gestire correttamente.

|

|

PhishingClicca per leggere

| |

Il Phishing è un tipo di frode generalmente commesso sfruttando le email, in certi casi anche gli SMS (Smishing), i Social Networks, le applicazioni di messaggistica istantanea e le chiamate (vishing). L’obiettivo dei Cybercriminali è quello di rubare informazioni confidenziali e le credenziali per i login. A questo scopo, i cybercriminali spesso fingono di lavorare per aziende e organizzazioni conosciute, come banche o istituzioni pubbliche, aziende energetiche o logistiche ecc.. |

| |

|

| |

Gli attacchi digitali messi in atto tramite il Phishing contengono un link nel corpo del messaggio il quale rimanda a una pagina web fraudolenta, la quale generalmente assomiglia molto all’originale (web spoofing). In questa pagina viene richiesto all’utente di inserire le informazioni confidenziali che i cybercriminali desiderano rubare, generalmente informazioni personali, credenziali di accesso e informazioni finanziarie. Per rendere la frode maggiormente veritiera, la pagina web fraudolenta spesso presenta un dominio molto simile a quello della pagina legittima in modo da garantire maggiormente che la potenziale vittima cada nella trappola. |

| |

Una volta che la vittima ha inserito tutte le informazioni richieste, generalmente viene reindirizzata alla pagina legittima dell’azienda o organizzazione impersonificata così che, prima che se ne accorga e sporga denuncia, passi più tempo possibile.

|

| |

|

|

|

Come identificare una campagna di Phishing?

Le campagne di Phishing generalmente hanno delle caratteristiche specifiche che possono essere rilevate in modo da prevenire la compromissione della sicurezza informatica dell’azienda.

- Analizza il mittente. Le email Phishing spesso hanno un mittente che non combacia con quello dell’organizzazione che intendono rappresentare. Questo è il primo fattore da controllare. In certe occasioni, i cybercriminali possono usare anche tecniche di spoofing, le quali si basano sulla falsificazione del mittente in modo da far apparire che l’email provenga dalla persona legittima anche se così non è.

- Fai attenzione al senso di urgenza che scaturisce dal messaggio. I cybercriminali sono soliti spaventare le vittime citando le conseguenze che potrebbero verificarsi non aprendo immediatamente il link (es: cancellazione dell’account, multe e sanzioni per aver fatto scadere il tempo ecc..). I cybercriminali fanno leva sulle nostre debolezze. Ad esempio, durante la pandemia, hanno utilizzato temi inerenti il Covid-19 come aiuti sanitari e avvertenze governative con l’obiettivo di addescare quante più vittime possibile.

- Controlla i link falsificati. Nella maggior parte dei casi, viene chiesto di cliccare su un link che all’apparenza può sembrare veritiero ma in realtà nonlo è.

- Controlla dove si trova l’effettivo collegamento del link. Per farlo, puoi passarci sopra con il mouse e osservare in alto sullo schermo dove ti reindirizza, o puoi usare gli strumenti online.

- Fai attenzione al tono della comunicazione. I cybercriminali, non avendo informazioni sull’entità dei reali mittenti, non utilizzano mai nomi e cognomi ma sempre la forma impersonale.

- Controlla gli errori ortografici e grammaticali. Un messaggio inviato dalle reali aziende ed organizzazioni che i cybercriminali intendono impersonificare non conterrebbe mai questo tipo di errori.

|

| |

|

Man-in-the-Middle attacks (MitM)Clicca per leggere

|

L’attacco Man-in-the-middle è molto popolare tra i cybercriminali perché, quando va a segno, da loro la possibilità di accedere a una grande mole di informazioni. L’attacco si basa sull’intercettazione di una comunicazione tra due o più interlocutori in modo da deviare le risposte date verso l’aggressore e non verso il ricevente legittimo. |

| |

Possono esserci diverse condizioni per la riuscita dell’attacco.

L’aggressore può deliberatamente istallare Wifi pubblici o a bassa sicurezza con lo scopo di portare a termine un attacco Man-in-the-middle. Un altro metodo consiste nel creare una rete di accesso Wifi il cui nome potrebbe essere facilmente confuso con una rete vicina e, sfruttando il fatto che molti device si connettono senza approvazione alla rete più vicina, utilizzarla per realizzare l’attacco.

|

|

| |

Anche le reti locali sono spesso vulnerabili a questo tipo di attacchi. L’aggressore può avere accesso alla rete locale aziendale da dove può lanciare attacchi che permettono di ingannare i computer presenti nella rete e forzarli a deviare il traffico generato verso il device controllato dal cybercriminale. L’accesso alle reti locali può essere effettuato sia fisicamente, ad esempio attraverso un pc, o tramite malware, ad esempio colpendo alcuni server in modo da manipolare le loro risposte. Inoltre, gli aggressori possono sfruttare i browser obsoleti per realizzare gli attacchi, perciò bisogna fare molta attenzione.

In generale è molto difficile intercettare un attacco MITM, perciò la prevenzione è la prima misura per difendersi. Per minimizzare i rischi, è bene prendere le seguenti precauzioni:

|

|

Accedi a pagine web sicure e con le adeguate certificazioni (quelle che incominciano con HTTPS)

|

|

Proteggi la rete WIFI aziendale. Le nostri reti dovrebbero essere almeno WPA2-AES e dovrebbero avere password molto sicure e non accessibili agli ospiti. Se un cliente ha bisogno di connettersi alla rete, rendi accessibile una seconda rete WIFI. |

|

Aggiorna costantemente i software, specialmente i sistemi operativi e i browser. |

|

Imposta password molto sicure e, se possibile, con il sistema di doppia autenticazione. |

|

Evita le connessioni automatiche alle reti WIFI vicine (locali, hotel, aeroporti ecc..). Se hai bisogno di connetterti, usa reti virtuali private o VPN. |

|

Se devi connetterti a reti pubbliche senza utilizzare un VPN, evita di divulgare informazioni personali sui social network o nelle app di online banking. |

|

Evita l’utilizzo di VPN gratis, in quanto non si è grado di conoscere l’identità di chi vi è dietro. |

|

Evita di aprire link da fonti non conosciute. |

|

Rendi inaccessibili i software firewall ai sistemi che li permettono. |

|

Keep the software firewall enabled on those systems that allow it. |

|

Metti al sicuro la rete aziendale con una certificazione SSL. |

|

Se hai subito, o sospetti di aver subito, un hackeraggio (perché sono comparsi strani pop-ups e pubblicità ecc..), pulisci il PC prima di trasmettere qualsiasi informazione sensibile. |

Negazione del servizio(DOS)Clicca per leggere

|

Per molte aziende il sito web è uno degli asset principali, sia che si tratti di una semplice pagina informativa, sia che rappresenti il core-business come nel caso degli store online. Competitors, cybercriminali, dipendenti delusi o ex-dipendeti ecc…tutti possono compromettere la fruibilità del sito. Uno degli attacchi principali per causare questa problematica è la negazione del servizio (Dos). |

| |

Di che cosa si tratta?

Questo tipo di attacco riduce la qualità di un servizio, per esempio una pagina web potrebbe non essere più fruibile agli utenti. Per causare questo tipo di danno, i cybercriminali saturano il sistema sotto attacco mandando una mole di richieste che quest’ultimo non è in grado di gestire.

|

| |

|

| |

Questo tipo di attacco ha delle conseguenze molto severe per chi lo subisce, perciò è necessario implementare subito delle misure preventive in quanto non è possibile intercettarlo fino a quando il sito smette di funzionare. |

| |

|

| |

Misure preventive per le reti interne: |

|

Localizza il server in una zona “demilitarizzata” (tra le barriere), chiamata anche DMZ. Questo previene l’intrusione all’interno della rete di sconosciuti che vogliono violare il sistema. |

|

Introduci un IDP/IPS che monitorizza le connessioni e ci avverte in caso di accessi non autorizzati o fuori procedura. |

| |

Misure preventive nelle reti per gli ospiti: |

|

Se hai installato un servizio di hosting, dovresti conoscere quali misure preventive sono state applicate dal fornitore e chi ha accesso alla sua configurazione e gestione. |

| |

Frequenza:

|

|

Può sembrare la forma di protezione più basilare, ma non è affatto la meno efficace. Dovremmo avere quante più frequenze possibili. In questo modo, i picchi di traffico che causano il DoS possono essere gestiti meglio.

|

| |

Ridondanza e load balancing: |

|

La ridondanza consiste nell’essere soggetti alla duplicazione degli asset in più di un server. Il load balancing permette l’assegnazione del lavoro a un server o ad un altro sulla base del carico che riescono a supportare. Avere più di un server riduce la possibilità di essere soggetti a DoS, perciò è un’efficace misura da applicare.

|

| |

Soluzioni Cloud-Based security:

|

|

Una delle soluzioni che qualsiasi servizio web con un alto livello di criticità dovrebbe implementare è il Web Application Firewall. Questo strumento funge da intermediario tra il servizio web e l’utenza, così da interporsi, anche, tra bot e cybercriminali in caso di connessioni sospette che potrebbero causare il DoS. |

| |

Sistemi obsoleti: |

|

Molti dei DoS che si verificano sono causati da server obsoleti, che sono in assoluto i più vulnerabili. Il loro costante aggiornamento è essenziale per prevenire gli attacchi dei cybercriminali.

|

Sfruttamento Zero-DayClicca per leggere

|

Quando lo sviluppatore di un’applicazione o di un servizio web scopre una falla nella sicurezza del suo sistema immediatamente cerca di aggiornarlo o di sistemarlo. Ma cosa succede se i cybercriminali se ne accorgono prima e cercano di sfruttarla a loro vantaggio?

Questo fenomeno è conosciuto come vulnerabilità Zero-Day. La minaccia maggiore si presenta quando gli utenti istallano il sistema nei loro pc prima che la falla sia sistemata, in questo modo i cybercriminali possono sfruttarla a loro vantaggio.

|

| |

|

|

Quando si parla di vulnerabilità, la misura più importante è l’istallazione e l’utilizzo di strumenti di protezione. Un antivirus aggiornato può fare la differenza tra un device hackerato e una potenziale minaccia. Inoltre, un’altra misura fondamentale è l’aggiornamento costante dei software che utilizziamo.

|

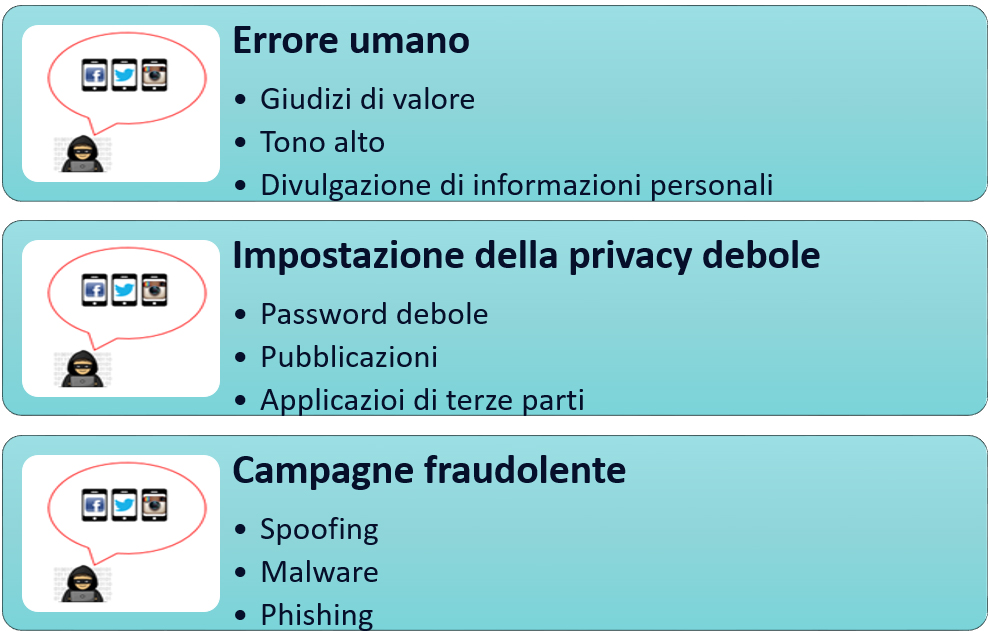

Social Network aziendali: minacce e misure di sicurezzaClicca per leggere

|

Oggigiorno, i social network sono diventati uno strumento molto importante per le aziende, consentendo loro di pubblicizzare prodotti o servizi e avere relazioni più strette con i consumatori attuali e potenziali. |

| |

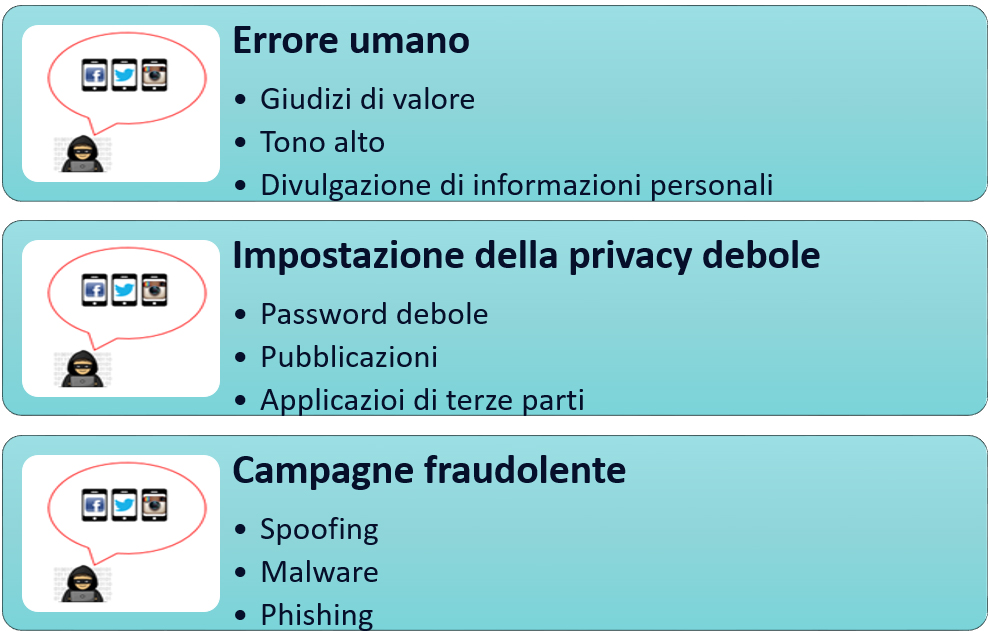

Rischi per le aziende:

|

| |

|

| |

Tuttavia, creare una buona reputazione e immagine sui social non è affatto semplice, e spesso le aziende non riescono nell’intento a causa della scarsa attenzione che mettono nella gestione dei social.

|

| |

Per evitare i rischi sopraelencati, citeremo una serie di misure e best practice per poter utilizzare i social network al meglio: |

| |

|

| |

Password

Difficile

Autenticazione a due fattori

La password è la chiave di accesso ai social network! Se una persona non autorizzata ha accesso ai nostri profili può pubblicare qualsiasi cosa a nostro nome e scrivere in direct ai nostri followers, danneggiando la reputazione aziendale.

|

|

Senso Comune

Pensa prima di pubblicare

Prima di pubblicare qualsiasi tipo di informazione è bene pensare se quest’ultima potrebbe essere usata o meno per danneggiare l’immagine aziendale

|

|

| |

|

Impostazione opzione per la privacy

Configura correttamente le impostazioni

Le impostazioni per la privacy dovrebbero essere impostate nel modo più restrittivo possibile, senza, tuttavia, compromettere l’obiettivo principale della presenza sui social: stabilire relazioni strette con la propria clientela.

|

|

Malware e link

Allegati e link sospetti

Qualsiasi tipo di allegato o link potrebbe essere una minaccia sui social network. Se hai dubbi, evita di aprirli e assicurati di installare un antivirus

|

Cybersecurity nel lavoro da remotoClicca per leggere

|

Quando l’azienda permette il lavoro da remoto, è bene che sviluppi delle policy ad hoc per gestirne gli aspetti tecnici e organizzativi. Ad esempio, dovrebbe stabilire in quali occasioni è permesso utilizzare i servizi aziendali, le caratteristiche e la configurazione delle tecnologie che servono per accedere da remoto, il tipo di device e di rete, i periodi per accedere, la possibilità di utilizzare il WIFI di casa ecc…

|

| |

I punti fondamentali per implementare una buona cybersecurity policy nelle PMI sono i seguenti: |

| |

|

| |

- Formare i propri impiegati sul lavoro da remoto. Gli impiegati devono essere informati sulla cbersecurity prima di iniziare a lavorare da remoto e devono conoscere la policy e le misure adottate dall’azienda a riguardo.

|

| |

- Fornire delle regole in merito la postazione di lavoro da remoto. L’azienda deve implementare una specifica regolamentazione in merito alla postazione di lavoro da remoto, i device che possono essere utilizzati, i sistemi installati o le applicazioni e i programmi considerati necessari per svolgere l’attività lavorativa quotidiana.

|

| |

- Fare una lista delle persone che possono lavorare da remoto.

|

| |

- Impostare una procedura per richiedere ed autorizzare il lavoro da remoto

|

| |

- Programmare un periodo di prova. Esistono differenti scenari per attuare il lavoro da remoto; è bene testarli per vedere quali non rischiano di compromettere le informazioni sensibili sull’azienda.

|

| |

- Load Testing in scenari simulati. Se molti impiegati lavoreranno da remoto, è bene verificare se i sistemi operativi interni all’azienda siano in grado di reggere il carico di lavoro.

- Applicazioni e risorse che possono essere usate dai dipendenti.

- Accesso sicuro. Impostare una password molto sicura e un sistema di autenticazione a due fattori.

- Configurazione dei device per il lavoro da remoto. I device utilizzati dovrebbero essere configurati dai tecnici interni all’azienda.

- Crittografia delle informazioni media.

- Programmare il buckup di tutti i media

- Utilizzare una connessione sicura trmite reti virtuali private(VPN)

|

|

| |

- Connessione internet. Utilizzare esclusivamente connessioni private o 4G/5G dello smartphone; MAI connettersi attraverso reti pubbliche.

|

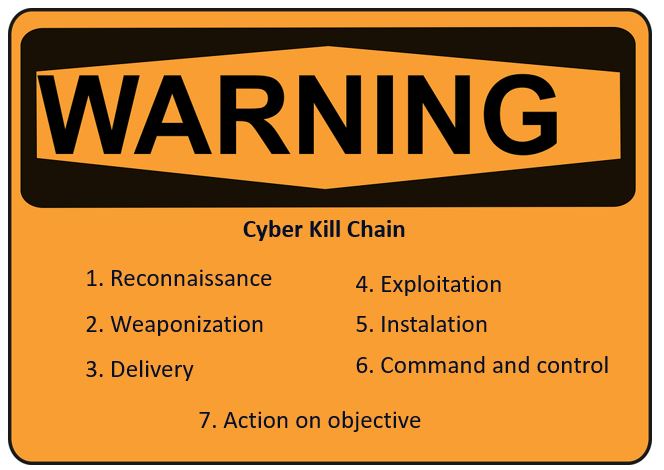

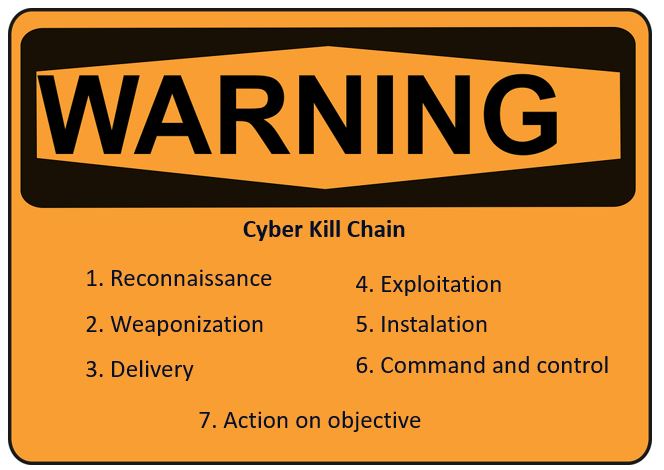

I 7 stadi di un attacco cyber

IntroduzioneClicca per leggere

| |

La chiave per intercettare, interrompere ed arginare le conseguenze di un cyber attacco è conoscere il suo ciclo di vita ed implementare tutte le operazioni necessarie per garantire il più alto livello di sicurezza possibile.

Il ciclo di vita di un Cyber attacco è conosciuto anche con il nome ‘Cyber Kill Chain’. |

| |

|

| |

|

| |

|

| |

La Cyber Kill Chain si sviluppa in 7 livelli, ciascuna delle quali rappresenta un diverso stadio dell’attacco.

Conoscere ciascuno dei 7 stadi è fondamentale per bloccarlo in tempo ed evitare danni.

|

RicognizioneClicca per leggere

| |

I cybercriminali raccolgono informazioni sull’azienda target osservando le sue pagine social, le tecnologie che utilizza ed interagendo tramite email per intercettarne i contatti. Questo tipo di informazioni serve loro per capire quale tipo di attacco è più idoneo. Per questa ragione, è bene sviluppare all’interno dell’azienda una vera e propria cultura della sicurezza, spronando i dipendenti a condividere meno informazioni possibili su Internet. |

MilitarizzazioneClicca per leggere

| |

A questo punto, i cybercriminali mettono in atto l’attacco su un target ben definito. Preparano un file PDF o Microsoft Office da allegare in un’email mandata sotto falso nome (tipicamente il mittente è una persona con la quale l’azienda interagisce regolarmente). Conoscere la Cybersecurity è il metodo più efficace per contrastare l’attacco a questo livello. |

| |

|

|

ConsegnaClicca per leggere

| |

In questa terza fase, procedono con l’invio dell’email che di fatto contiene il virus. Esserne a conoscenza è il modo per migliore per difendersi anche a questo livello dell’attacco. |

| |

|

|

| |

|

|

SfruttamentoClicca per leggere

| |

Questa fase consiste nella “detonazione” dell’attacco e porta alla compromissione del PC infettato e della rete a cui appartiene. Solitamente avviene a causa di una vulnerabilità conosciuta (ad esempio la vulnerabilità di uno schermo da remoto) che, se non adeguatamente sistemata, rende possibile l’accesso al computer dall’esterno. L’installazione di un buon antivirus e l’aggiornamento costante dei sistemi è la soluzione per bloccare l’attacco in questo quarto stadio.

|

IstallazioneClicca per leggere

| |

In questa fase, i cybercriminali installano il malware nel sistema della vittima. A volte può verificarsi anche senza installazione, ad esempio in caso di frode al CEO. In qualsiasi caso, conoscere la cybersecurity e monitorare i sistemi con strumenti tecnici è la chiave per interrompere l’attacco anche a questo livello. |

Comandi e ControlloClicca per leggere

| |

In questa fase, i cybercriminali hanno preso il pieno possesso dei sistemi dell’azienda target e possono mettere in atto le loro azioni criminali (rubare le credenziali, screenshot, documenti sensibili ecc..) attraverso un server centrale conosciuto anche come ‘Command &Control’. |

Azione sull’obiettivoClicca per leggere

| |

Nell’ultima fase dell’attacco i cybercriminali cercano di espandere la frode digitale su altri target. La Kill Chain, infatti, non è lineare bensì circolare. Per interrompere la catena, quindi, è necessario conoscere molto dettagliatamente la cybersecurity. |

| |

|

|

| |

Alla luce di ciò, è bene ribadire, quindi, che se un’azienda forma adeguatamente i propri dipendenti sulla cybersecurity, aggiorna costantemente i propri sistemi operativi e gli anti-virus, monitora le comunicazioni, diventa molto più difficile per i cybercriminali portare a termine il loro attacco e realizzare la frode. |

| |

|

Regole per proteggersi dalle minacce esterne

Prima dell’attacco cyberClicca per leggere

| |

Assumere un atteggiamento proattivo è il primo passo da fare per scongiurare un attacco cyber. Inoltre, in caso non fosse possibile evitarlo, aiuta ad arginarne prontamente i danni. |

| |

|

| |

Assicurazioni

Le assicurazioni contro gli attacchi cyber sono raccomandate in caso di rischi a bassa probabilità ma con un forte e pericoloso impatto. In altre parole, in tutti quei casi in cui prevenire l’attacco è pressoché impossibile ed è più proficuo coprirne i rischi in caso si verifichi.

Consapevolezza e formazione.

Prevedere dei corsi di formazione ad hoc per informare i dipendenti sui rischi che l’azienda corre se non si mettono in atto le giuste procedure per garantire la cybersecurity.

|

Analisi e Valutazione dei rischi. La prima cosa da fare è rivedere l’asset di informazioni a disposizione, in modo da conoscere le minacce a cui si va in contro.

Dobbiamo analizzare:

-

Le tecnologie utilizzate(email, web, telework, mobile devices).

-

Gli aggiornamenti dei nostril device e dei nostril sistemi

-

L’utilizzo di anti-virus

-

La formazione dei dipendenti sulla cybersecurity

-

La gestione delle password, etc.

|

| |

|

|

| |

Aggiornamento dei sistemi operativi

Antivirus

Antimalware

Backups

Aggiornamento dell’attrezzatura

Accessi controllati ad informazioni sensibili

|

Durante l’attacco cyberClicca per leggere

| |

|

| |

Preparazione: innanzitutto, è importante reperire gli strumenti necessari per sistemare l’incidente (anti-malware, dispositivi che analizzano l’integrità dei file e device, scanner che valutano la vulnerabilità, log analisi, sistemi di backup, analisi forensi ecc..). |

| |

|

| |

Identificazione: in questa fase si procede con la rilevazione del problema e l’identificazione di una soluzione. Per raggiungere lo scopo prefissato è bene effettuare un lavoro cross-funzionale coinvolgendo i vari manager amministrativi, operativi e i responsabili della comunicazione. |

| |

|

| |

Contenimento: in questa fase si lavora per minimizzare le conseguenze ed evitare che l’attacco si amplifichi su altre risorse (è buona prassi separare i PC dalla rete infettata, disabilitare gli account compromessi, cambiare le password ecc..) |

| |

|

| |

Mitigazione: gli elementi compromessi, se necessario o possibile, vengono eliminati e i sistemi attaccati vengono reinstallati o viene effettuato il loro backup. In qualsiasi caso, le misure adottate dipendono dal tipo di incidente che si è verificato. |

| |

|

| |

Recupero: in questa fase lo scopo è quello di tornare allo stato operativo ordinario. |

| |

|

| |

Ricapitolazione: si procede con la documentazione dell’incidente e la valutazione di quanto accaduto, in modo da evitare che la situazione spiacevole si ripresenti in futuro. |

Dopo l’attacco cyberClicca per leggere

| |

Gestire un attacco cyber non significa esclusivamente ripristinare i sistemi compromessi ed adottare delle misure affinché l’incidente non si verifichi nuovamente. Una corretta gestione dell’evento comporta anche un’attenta documentazione di quanto avvenuto e una revisione delle policy aziendali. Solo in questo modo saremo in grado in “imparare la lezione” per il futuro. |

| |

|

|

|

| |

|

Segnala l’attacco: Contatta le autorità.

|

Impara dall’evento. In questo modo sarai in grado di gestire meglio la situazione se si dovesse riverificare

|

| |

|

|

|

| |

|

Documeta I dettagli: Ti aiuterà a valutare meglio le scelte fatte.

|

Stima i costi sostenuti: Avrai delle prove durante il processo

|

| |

|

|

|

| |

|

Rivedi la policy aziendale: “Impara la lezione”.

|

|

| |

|

|

|

|

Riprodurre l’audio

Riprodurre l’audio