|

Minacce Cyber per le PMI prima e durante la pandemia

IntroduzioneClicca per leggere

I Cybercriminali non fanno distinzioni tra grandi aziende o PMI, puntano tutti con lo scopo di rubare informazioni bancarie e confidenziali! Per questa ragione, per evitare incidenti sulla sicurezza che compromettano la continuità dell’attività, è di vitale importanza conoscere quali tecniche utilizzano gli aggressori per mettere a segno i loro colpi, cosa fare per prevenirli e come gestirli in caso si verifichino.

Con lo scoppio della pandemia da Covid-19, centinaia di migliaia, se non milioni, di persone hanno iniziato a lavorare da remoto e a fare videoconferenze, utilizzando il WIFI di casa e il proprio PC, sul quale non avevano aggiornato o nemmeno installato un antivirus, mettendo così a rischio le informazioni aziendali sensibili. Uno studio pubblicato da Deloitte ha dimostrato che circa il 21% delle aziende non erano pronte a questo tipo di emergenza!

|

|

Lo sfruttamento delle vulnerabilità sulla sicurezza palesatesi con il lavoro da remoto ha colpito tutti i Paesi indistintamente. Inoltre, gli esperti hanno sottolineato che il modo in cui i cybercriminali hanno sfruttato a loro vantaggio la situazione di emergenza sanitaria è stato molto simile alle tecniche utilizzate in occasione del Black Friday, delle Olimpiadi o per la morte di una celebrità. In altre parole, hanno sfruttato la pandemia come esca!.

All’inizio della pandemia, così come alla fine del 2020, soso state segnalate migliaia di frodi realizzate facendo leva sui prodotti alimentari, sui sussidi per le aziende e i disoccupati e su tutti i servizi richiesti in massa durante la quarantena..

|

|

Dai dati pubblicati da Google emerge che ad Aprile 2020 sono state bloccate in media 18 milioni di email al giorno, inerenti ai temi caldi del brutto periodo, per frode e, sicuramente, c’è stato chi le ha aperte cadendo nella trappola e facendo adescare, anche, tutta la propria lista contatti.

|

| |

|

|

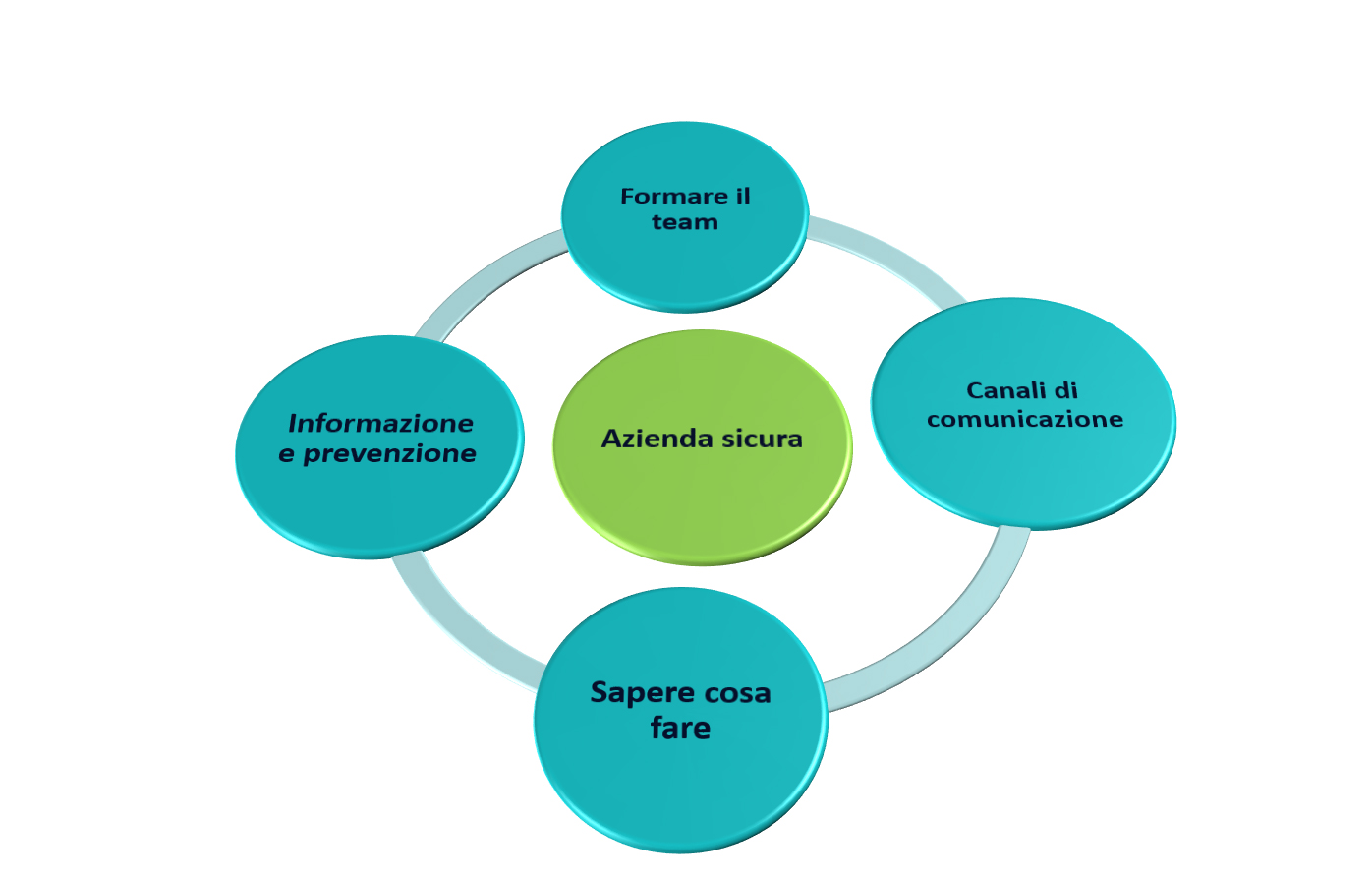

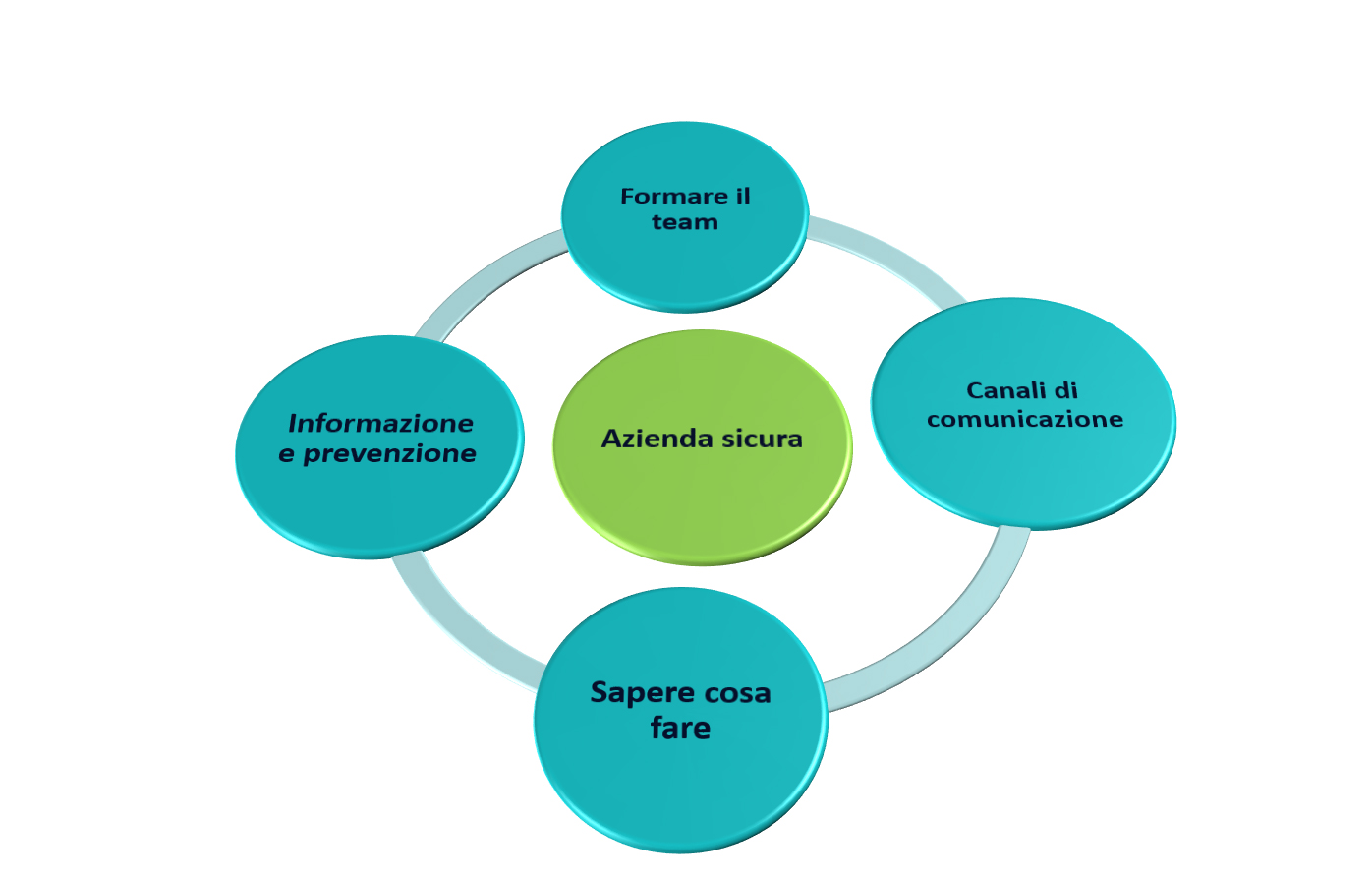

Perciò, non è sufficiente che le aziende investano in cybersecurity, ma è anche necessario garantire la giusta formazione in merito ai propri dipendenti, in modo che sappiano cosa fare e cosa non fare. I cybercriminali, prima di mettere in atto il loro piano, studiano attentamente l’azienda target e conoscono i periodi critici (pagamenti, scadenze ecc..) in cui sarebbe meno rischioso metterlo in atto, perciò essere pronti è indispensabile!

|

Quali sono e da dove provengono le principali minacce?Clicca per leggere

I cybercriminali hanno molti strumenti e diverse tecniche per sabotare la sicurezza dei nostri sistemi.

Conoscerli può aiutarci a prevenire spiacevoli incidenti.

Eccone qui di seguito una carrellata:.

Codici dannosi che infettano i sistemi, i computer e gli smartphone. La maggior parte dei malware, infatti, vengono inviati tramite email, SMS o social media.. Codici dannosi che infettano i sistemi, i computer e gli smartphone. La maggior parte dei malware, infatti, vengono inviati tramite email, SMS o social media..

Intrusioni esterne, causate dallo sfruttamento di vulnerabilità conosciute, che compromettono le applicazioni e i servizi. Ad esempio, se il servizio compromesso è il sito web potrebbero verificarsi attacchi come il phishing o la diffusione di malware. Questo tipo di attacco potrebbe essere causato anche da un accesso non autorizzato dal dispositivo fisico. Intrusioni esterne, causate dallo sfruttamento di vulnerabilità conosciute, che compromettono le applicazioni e i servizi. Ad esempio, se il servizio compromesso è il sito web potrebbero verificarsi attacchi come il phishing o la diffusione di malware. Questo tipo di attacco potrebbe essere causato anche da un accesso non autorizzato dal dispositivo fisico.

Negazione di servizio (Denial of service/Dos) che causa l’impossibilità di utilizzo delle differenti risorse aziendali (la rete, i server, l’attrezzatura di lavoro ecc..). Questo tipo di disservizio può essere causato anche da sabotaggi o attacchi fisici alle infrastrutture o altri tipi di interruzioni non intenzionali di origine esterna. Negazione di servizio (Denial of service/Dos) che causa l’impossibilità di utilizzo delle differenti risorse aziendali (la rete, i server, l’attrezzatura di lavoro ecc..). Questo tipo di disservizio può essere causato anche da sabotaggi o attacchi fisici alle infrastrutture o altri tipi di interruzioni non intenzionali di origine esterna.

Compromissione delle informazioni aziendali a causa di accessi o modifiche non autorizzate (es: crittografia da ransomware). Rientrano in questo tipo di incidenti tutti quelli causati dalla cancellazione o perdita di informazioni intenzionale o provocata da un problema al device in cui sono custodite. Compromissione delle informazioni aziendali a causa di accessi o modifiche non autorizzate (es: crittografia da ransomware). Rientrano in questo tipo di incidenti tutti quelli causati dalla cancellazione o perdita di informazioni intenzionale o provocata da un problema al device in cui sono custodite.

Frode. Si verifica quando l’impostore, sotto falsa identità, riesce a rubare informazioni sensibili, credenziali d’accesso e informazioni finanziarie. Anche l’utilizzo non autorizzato di risorse con lo scopo di attuare campagne fraudolente a discapito degli altri utenti rientra i questo tipo di attacco. Frode. Si verifica quando l’impostore, sotto falsa identità, riesce a rubare informazioni sensibili, credenziali d’accesso e informazioni finanziarie. Anche l’utilizzo non autorizzato di risorse con lo scopo di attuare campagne fraudolente a discapito degli altri utenti rientra i questo tipo di attacco.

Altri: Altri:

• Spamming. Tale pratica consiste nell’invio di email pubblicitarie senza l’autorizzazione del ricevente. Solitamente, le email spam non violano la sicurezza aziendale in quanto il loro scopo è esclusivamente la promozione di un prodotto, ma, se ricevute con troppa frequenza, possono essere molto fastidiose.

• Scansione della rete. Questa pratica rientra nella fase iniziale in cui i cybercriminali cercano di ottenere quante più informazioni possibile sull’azienda in modo da poter sferrare il loro attacco.

• Analisi dei pacchetti o sniffing. Questa pratica serve per analizzare il traffico sulla rete con l’obiettivo di scoprire quali sono gli strumenti utilizzati dall’azienda target.

Social networks. Infine, non possiamo non citare i Social Network, la cui rilevanza cresce a vista d’occhio. Il rischio principale è che i cybercriminali creino profili falsi identici a quello dell’azienda target con l’obiettivo di screditarne l’immagine e avere accesso ad informazioni sui suoi stakeholders. Social networks. Infine, non possiamo non citare i Social Network, la cui rilevanza cresce a vista d’occhio. Il rischio principale è che i cybercriminali creino profili falsi identici a quello dell’azienda target con l’obiettivo di screditarne l’immagine e avere accesso ad informazioni sui suoi stakeholders.

Principali tipologie di attaccgi cyber contro le aziendeClicca per leggere

La digitalizzazione delle aziende e l’uso sempre maggiore di Internet e degli smartphone hanno cambiato radicalmente il nostro modo di lavorare. Purtroppo, però, anche i cybercriminali sono riusciti ad affinare le loro tecniche per stare al passo con i continui aggiornamenti ed evoluzioni delle nuove tecnologie.

|

Nonostante i miglioramenti che sono stati fatti negli ultimi anni per garantire una sicurezza sul web sempre maggiore, i cybercriminali spesso puntano l’elemento più critico: le persone. Per farlo, si basano sulla loro scarsa conoscenza in merito alle ICT, cercando di oltrepassare quanto più possibile le barriere adottate dalle aziende contro le minacce esterne che possono danneggiare irrimediabilmente la continuità dell’attività.

|

Principali truffe online:

Email spoofing.

· I cybercriminali assumono un’identità falsa e prendono contatto con l’azienda target.

· Inviano la email phishing

· Rubano le credenziali di accesso e le informazioni bancarie

· Diffondono dei malware o incorporano i tuoi device in un botnet

· Rubano informazioni aziendali sensibili

· Mettono in atto qualsiasi cosa sia loro profittevole

Sextortion

· I cybercriminali inviano dei video intimidatori

· Sfruttano dei trucchetti, ad esempio fissano delle scadenze per i pagamenti, in modo da spaventare e allertare la vittima.

Falsificazione d’identità.

· I cybercriminali falsificano la propria identità facendo finta di essere dei fornitori e chiedono la modifica del contatto telefonico.

· Generalmente utilizzano email che assomigliano molto a quelle del fornitore effettivo.

· Creano domini molto simili a quelli originali, una tecnica nota come ‘cybersquatting’.

Hot-Linking.

· I cybercriminali sfruttano le immagini dei tuoi prodotti su siti fraudolenti per poterci guadagnare.

Furto d’immagine.

· I cybercriminali creano una copia del tuo sito web.

· Questo sito serve per vendere prodotti e servizi che non verranno mai spediti.

· Spesso i domini utilizzati sono molto simili a quelli legittimi proprio per confondere gli utenti e farli cadere in trappola.

Un fallimento nella prevenzione da queste minacce può comportare danni molto seri sia ai clienti sia alla reputazione dell’azienda.

E-skimming

Attraverso questa tecnica, i cybercriminali rubano informazioni confidenziali e bancarie agli utenti che navigano sul tuo shop online. Per farlo, sfruttano vulnerabilità, errori di configurazione e virus precedenti.

Principali strumenti per prevenire i rischi cyber

Minacce e VulnerabilitàClicca per leggere

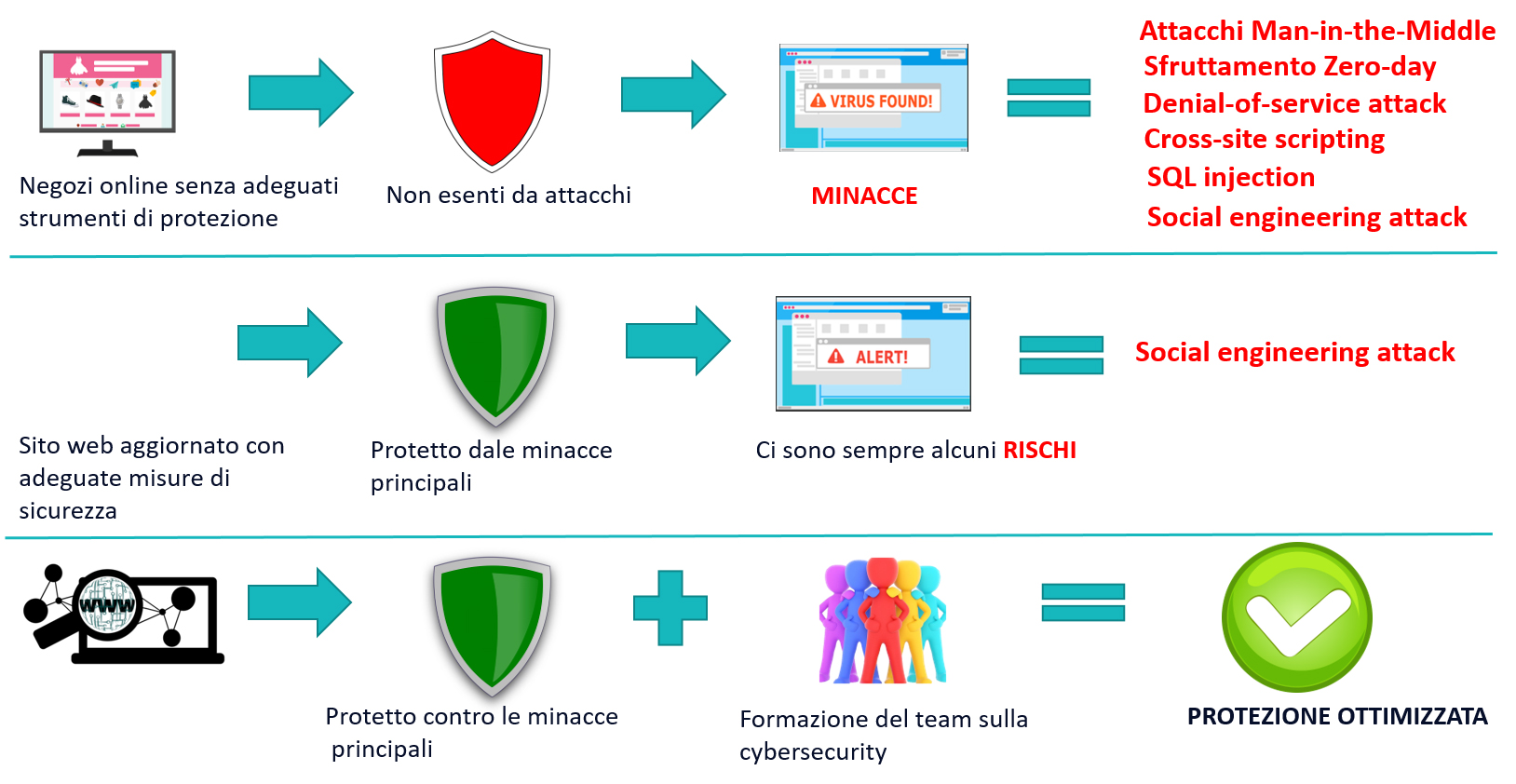

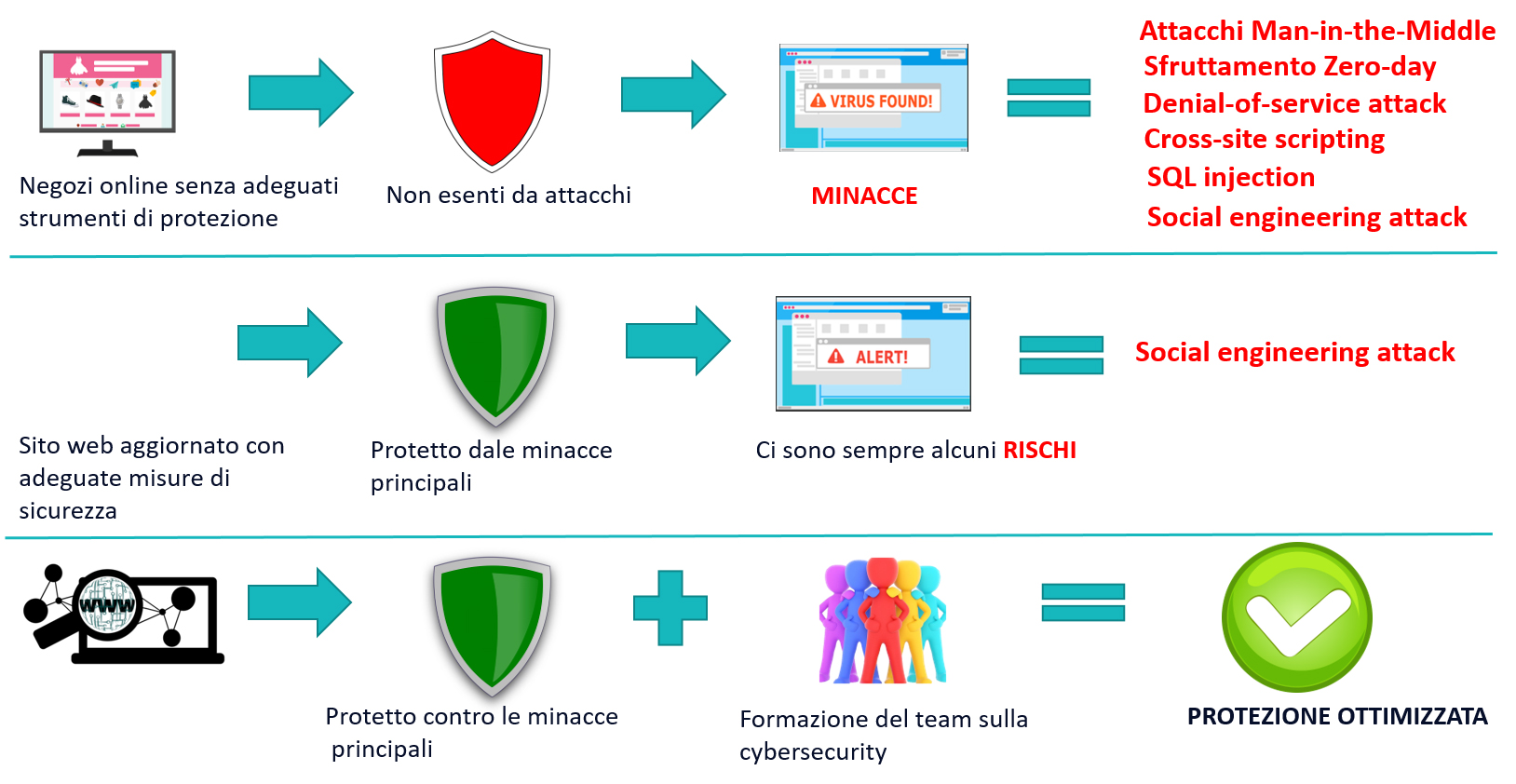

I concetti di ‘vulnerabilità’ e ‘minacce’ sono strettamente correlati agli attacchi cyber.

Nel mondo digitale, possiamo considerare vulnerabili tutti i sistemi che, a causa di mancati aggiornamenti o anti-virus non installati, sono la causa dei loro problemi.

In molti casi, sono gli stessi utenti che causano le vulnerabilità dei sistemi e i cybercriminali, consci di ciò, sfruttano la loro ignoranza in materia di cybersecurity per mettere in atto l’attacco.

Nessuno, perciò, è immune dal subire una truffa; ma le possibilità si diradano se formiamo adeguatamente i nostril dipendenti e ci assicuriamo di avere sempre degli strumenti di protezione (es: antivirus, antimalware ecc..) aggiornati e sicuri.

| Ecco alcuni esempi per capire I concetti più importanti: |

|

Come prevenire gli attacchi cyberClicca per leggere

|

Sebbene non ci siano metodi infallibili, sicuramente possiamo prevenire le minacce istruendo i nostri team attraverso corsi di formazione e aggiornamento ad hoc sulla cybersecurity e sulle minacce a cui l’azienda può andare in contro sul web. Inoltre, dovremmo avvertirli sul fatto che qualsiasi tipo di comportamento non idoneo messo in atto durante l’orario di lavoro sarà immediatamente riportato al responsabile della sicurezza sul web..

|

|

| |

| Non ci sono incantesimi per evitare le minacce di cui abbiamo parlato, ma adottando le semplici regole che seguono possiamo sicuramente arginarne i rischi. |

| |

|

|

Principali strumenti per identificare i rischi cyber

Antivirus softwareClicca per leggere

|

L’antivirus è un software che previene, identifica ed elimina un virus dal computer. Una volta installato, lavora automaticamente nel background per garantire protezione in tempo reale contro gli attacchi.

|

|

Il suo funzionamento è molto semplice: compara una serie di malware conosciuti con i file e i programmi presenti sul tuo pc per verificarne la presenza al loro interno. Inoltre, visto che i cybercriminali aggiornano in continuazione i loro virus, questi software identificano, anche, qualsiasi altro tipo di malware non riconosciuto. Un buon software antivirus con protezione integrale salvaguardia i tuoi file e l’hardware da malware, come ad esempio worms, Trojans e spyware e può anche offrire protezioni aggiuntive come firewall personalizzabili e blocco del sito web. In commercio esistono diversi prodotti tra cui scegliere, gratis o a pagamento; inoltre, solitamente sono inclusi nel sistema operativo. L’importante è mantenerli sempre attivi e AGGIORNARLI!

|

|

|

|

FirewallClicca per leggere

|

I Firewalls sono software o strumenti hardware che filtrano ed esaminano tutte le informazioni che provengono da Internet. Essi sono in grado di bloccare programmi o utenti sospetti prima che possano avere accesso alla tua rete, per questo motivo rappresentano la prima linea di difesa.

|

|

Possiamo identificare due tipi di firewalls: software firewalls e hardware firewalls.

Hardware Firewalls. Spesso sono inclusi nei routers. La loro funzione è quella di monitorare il traffico dei PC e dei device connessi alla rete del router in questione, come per esempio termostati o interruttori ‘intelligenti’ (la cosiddetta ‘Internet of Things’). Tuttavia, il limite di questi dispositivi è che offrono protezione esclusivamente quando si è in casa.

Software Firewalls. Questo tipo di software è in grado di difendere i nostri PC da attacchi sospetti anche quando siamo nei luoghi pubblici.

|

|

Virtual Private Network (VPN)Clicca per leggere

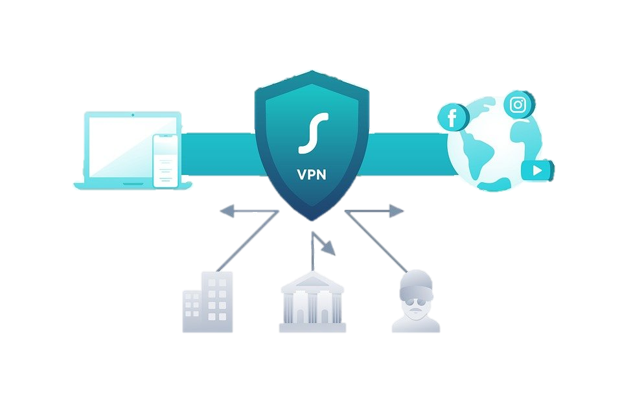

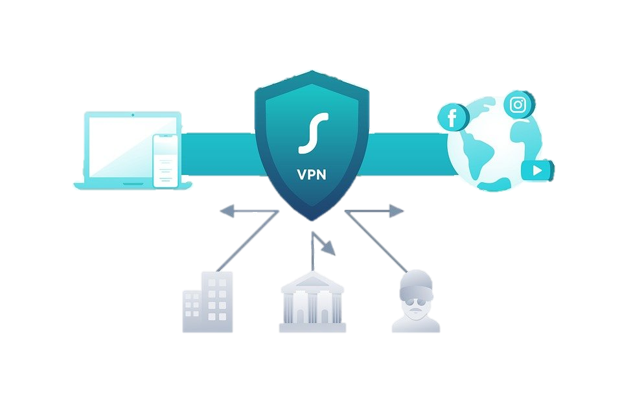

| La VPN, acronimo di Virtual Private Network (Reti virtuali private), è una connessione criptata su Internet da un dispositivo a una rete in tempo reale, che permette di mascherare la tua identità in modo che i terzi abbiano molte più difficoltà ad intercettarti e a rubarti informazioni sensibili. Per questo motivo, i VPN sono molto utilizzati negli ambienti aziendali. |

|

Come funziona una VPN?

La VPN è in grado di nascondere il nostro indirizzo IP e reindirizzarlo verso un server configurato da remoto e controllato da un VPN ospite. In aggiunta, il fatto che il traffico tra il device e la rete sia criptato, fa sì che quest’ultimo resti criptato anche quando si è in viaggio o si lavora da remoto, assicurando la massima sicurezza.

|

|

|

Quanti tipi di VPN esitono?

• Accesso da remoto:

Un VPN con accesso da remote si connette in modo sicuro a un device esterno all’azienda. Questi device sono conosciuti come ‘endpoints’ e si può trattare di laptops, tablets o smartphones.

•Site-to-site VPN:

È essenzialmente una rete Intranet che permette di avere accesso in modo sicuro alle risorse degli altri. Questo tipo di VPN è utile se si hanno molti locali tra loro distanti.

|

| |

|

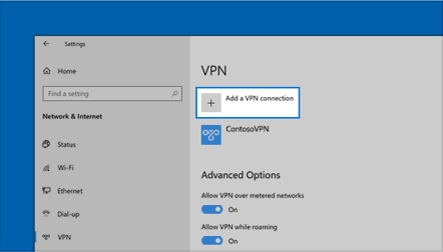

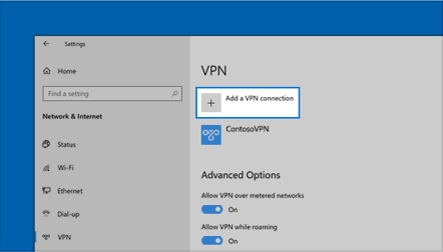

Connetti un VPN a Windows 10

|

|

|

1. Crea un profilo VPN

|

|

| |

|

|

Image: https://support.microsoft.com

|

1.Selezione Start  dopo seleziona Impostazioni dopo seleziona Impostazioni  > Network & Internet > Network & Internet  > VPN > 1.Aggiungi una connessione VPN > VPN > 1.Aggiungi una connessione VPN

2. Per aggiungere una connessione VPN, segui questi passaggi:

• Come fornitore di VPN, scegli Windows (built-in).

• Imposta un nome facilmente memorizzabile.

• Imposta l’indirizzo del server VPN nell’apposite box.

• Per il tipo di VPN, scegli quello che più ti interessa creare. Avrai bisogno di sapere che tipo di VPN utilizza l’azienda.

• Per quanto riguarda le credenziali di accesso, scegli quelle più convenevoli (usurname e password, certificazioni, smart card ecc…)

3. Seleziona Salva.

4. Se hai bisogno di modificare le impostazioni del tuo VPN, seleziona Advanced options.

|

| |

|

|

2. Connetti un VPN

|

|

|

Image: https://support.microsoft.com

|

Una volta creato un profile VPN, sei pronto per connetterti.

1. Sulla barra delle impostazioni a destra, seleziona l’icona Network icon (   ). ).

2. Seleziona la connessione VPN che intendi usare e, a seconda di quello che compare, segui questi passaggi::

- Se compare il tasto Connect, cliccaci sopra.

- Se compare la sezione delle impostazioni, cliccaci sopra e successivamente seleziona Connect.

3.Se richiesto, inserisci la tua usurname e la password e alter informazioni d’accesso.

Una volta che la connessione è attiva, apparirà la scritta ‘Connesso’. Per verificare che tu sia effettivamente connesso mentre lavori, clicca sull’icona network (sia  sia sia  ). ).

|

Scanner delle vulnerabilitàClicca per leggere

|

Tutte le aziende, grandi o piccole, raccolgono dati e informazioni. Se desideriamo mantenere la nostra rete il più sicuro possibile, senza alcun tipo di vulnerabilità, quindi, dobbiamo individuare i punti di debolezza del nostro network. A questo scopo, sono molto utili gli scanner delle vulnerabilità, i quali servono per proteggere le organizzazioni da violazioni ed esposizione dei dati sensibili.

|

|

Le aziende possono utilizzare differenti tipologie di scanners in base alla funzione che ricercano:

· Scanner per analizzare la rete wireless aziendale.

· Scanner per individuare minacce sui server.

· Scanner per individuare violazioni alle chiavi di accesso wireless

· Scanner per individuare debolezze nei database

· Applicazioni per individuare vulnerabilità nei software e nelle applicazioni web.

|

|

Riprodurre l’audio

Riprodurre l’audio

Codici dannosi che infettano i sistemi, i computer e gli smartphone. La maggior parte dei malware, infatti, vengono inviati tramite email, SMS o social media..

Codici dannosi che infettano i sistemi, i computer e gli smartphone. La maggior parte dei malware, infatti, vengono inviati tramite email, SMS o social media..

dopo

dopo  >

>  >

>

).

).