|

Gestione del rischio digitale-mindset per le PMI

Note introduttive Clicca per leggere

Questo modulo è stato pensato come follow-up non ufficiale di EntreComp per valutare la predisposizione all’assunzione dei rischi digitali.

Nelle unità precedenti abbiamo citato diverse panoramiche per aiutare gli imprenditori a valutare meglio i rischi e le minacce dell’ambiente digitale.

Nelle unità che seguono, invece, vi forniremo delle tabelle di marcia concettuali per districarsi tra sicurezza, preparazione informatica e cyber-resilienza, utilizzando una prospettiva basata sulla Garanzia di Qualità e sulla gestione del rischio.

| |

Ora che le aziende e le organizzazioni sono esposte in modo esponenziale alle minacce informatiche, la sicurezza informatica sta diventando una preoccupazione primaria non solo per gli specialisti IT, ma anche per i professionisti e gli esperti che operano nel campo della gestione del rischio.

|

| |

Le organizzazioni si affidano sempre di più ai mezzi/strumenti digitali per pianificare, gestire e sviluppare le proprie attività, ogni interruzione della "catena del valore digitale" si traduce in gravi conseguenze a cui molti sono in gran parte impreparati.

|

|

C’è però una falsa credenza condivisa sulla sicurezza informatica: proteggere i sistemi IT dalle minacce informatiche implica procedimenti informatici complessi e altamente sofisticati.

|

| |

Sicuramente i professionisti della sicurezza informatica dispongono di competenze e know-how di ingegneria avanzata, tuttavia l’adozione di una mentalità informatica è alla portata di tutti….

|

|

Le principali conclusioni di un rapporto del 2021 di IBM indicano che la cyber-resilienza riguarda poche semplici azioni:

• Investire nella prevenzione (es. identificazione e valutazione dei rischi)

• Modulo di sicurezza Zero-Trust ("chi ha avuto accesso ai tuoi dati?")

• Prove di stress (misurazione e valutazione di strategie interne di resilienza)

[più rilevante anche nell'era del lavoro intelligente]

• Programmi di compliance: coltivare la cyber-cultura a livello cross-funzionale

• Ridurre la complessità ("essere semplice ma sofisticato")

• Ridurre il divario di competenze

|

|

|

I fatti dimostrano che le principali cause che fungono da disgregatori sono associate a fattori umani, oppure a inefficienze tecnologiche:

|

Reti di sicurezza

|

Disgregatori |

|

Red Team Testing

|

Gestione del rischio“task force” |

Inadempimenti |

|

AI Platform

|

Prevenire la perdita di dati |

Cloud Migration

|

| Coinvolgimento del consiglio |

Estensione della crittografia |

IoT / OT infetto |

|

Experienced CISO

|

Formazione del team PR |

Device persi o rubati |

| Routines per contenere i rischi |

Assicurazioni digitali |

Remote Workforce

|

|

DevSecOps

|

Gestione dei servizi di sicurezza |

Carenza di security skills |

| Condivisione di info sulle minacce |

Test delle vulnerabilità |

Burocrazia interna complessa |

| Formazione del personale |

Protezione furto indirizzo IP |

Violazione da parte di terzi |

| Security Analytics |

|

|

Fonte: IBM, 2021

Gestione del rischioClicca per leggere

Le prove raccolte dai partner di Cyber Msmes identificano nella mancanza di affidabili sistemi di gestione del rischio (digitale) una delle cause più comuni di esposizione informatica.

Di per sé, questo risultato è indicativo del "non riconoscimento" della sicurezza informatica come una delle preoccupazioni principali per la resilienza e la competitività delle imprese.

La gestione del rischio informatico dovrebbe seguire gli stessi paradigmi e la stessa focalizzazione operativa (ossia il monitoraggio e la valutazione) di qualsiasi altra funzione centrale, in modo da sfruttarlo come nuova leva competitiva a disposizione delle imprese per adattarsi (e reagire) alle nuove minacce provenienti dai mercati e dalla società. La gestione del rischio informatico dovrebbe seguire gli stessi paradigmi e la stessa focalizzazione operativa (ossia il monitoraggio e la valutazione) di qualsiasi altra funzione centrale, in modo da sfruttarlo come nuova leva competitiva a disposizione delle imprese per adattarsi (e reagire) alle nuove minacce provenienti dai mercati e dalla società.

ISO 31000

L'Organizzazione internazionale per la standardizzazione riconosce nella gestione del rischio un processo che comporta l'applicazione sistematica di politiche, procedure e prassi alle attività di comunicazione e consultazione, definizione del contesto, valutazione, trattamento, monitoraggio, riesame, registrazione e comunicazione dei rischi.

Poiché tutte le funzioni aziendali rimangono legate all'efficienza e all'efficacia dei sistemi e delle reti IT che regolano il flusso dei loro compiti, la gestione del rischio informatico diventa parte integrante del processo decisionale strategico e della pianificazione a lungo termine.

La gestione del rischio informatico è un processo ciclico e comprende meccanismi in corso orientati al raggiungimento di standard sempre più elevati.

Controllare > Valutare > Mettere a punto

ISO 31000, una rappresentazione visuale

Mitigare il rischio informaticoClicca per leggere

Tenendo conto della certificazione ISO 31000, i modelli interni di gestione dei rischi (digitali) dovrebbero riflettere i valori, gli obiettivi e le risorse delle organizzazioni e dovrebbero essere coerenti con le loro politiche, le dichiarazioni degli obblighi e le opinioni delle parti interessate.

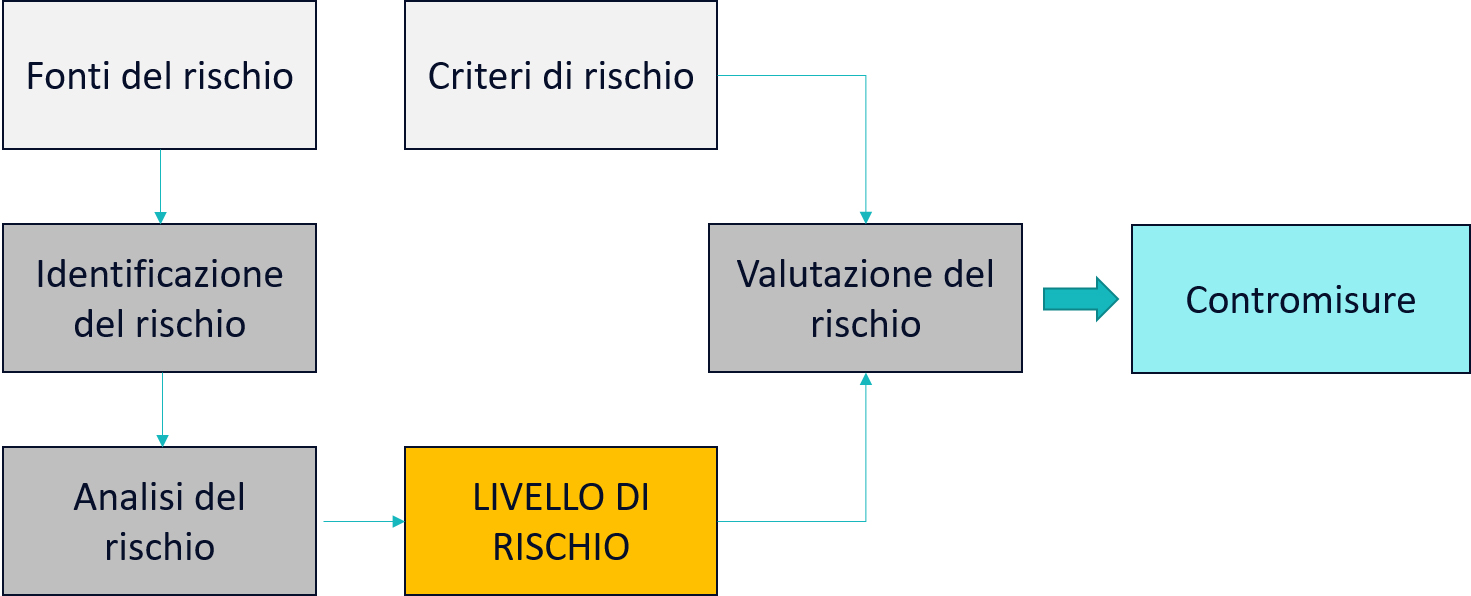

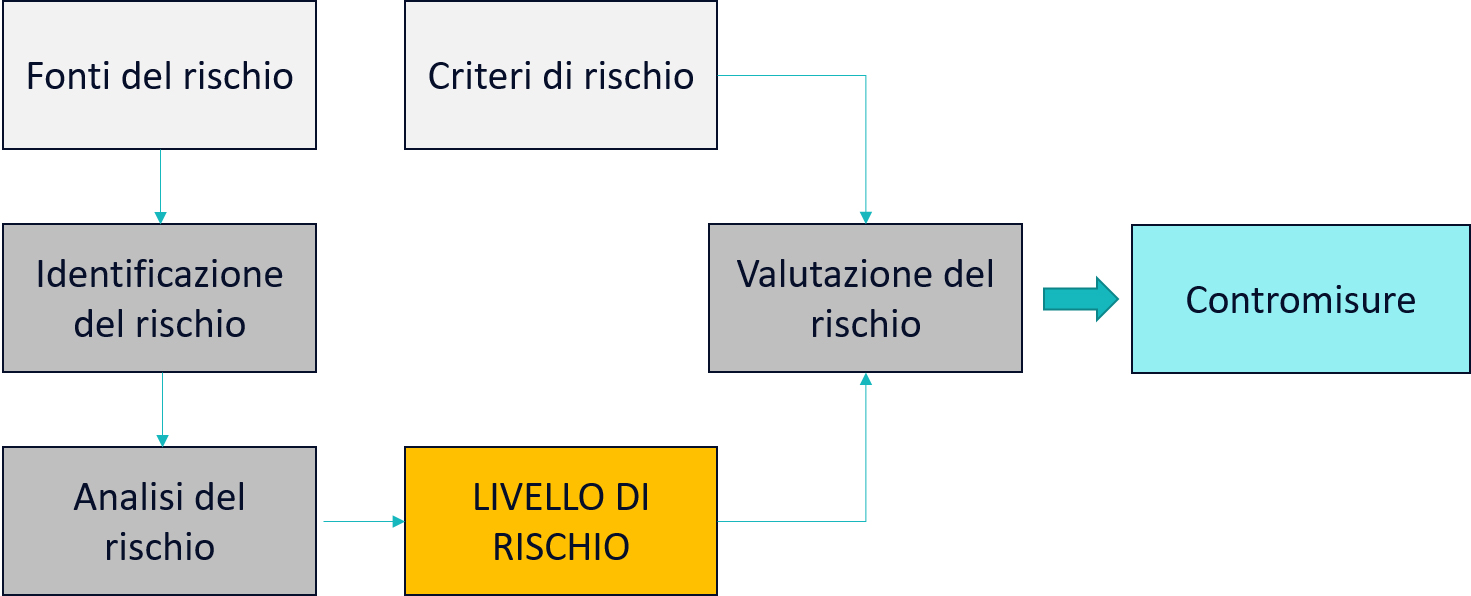

Una volta che l’organizzazione ha definito l’obiettivo, il contesto e i criteri del proprio modello di gestione, si raccomanda di procedere con la valutazione effettiva.

La valutazione è un processo tripartito:

Il flusso di valutazione dei rischiClicca per leggere

Fonte: Caliste, J.-P & Heitor, Jone (2020)

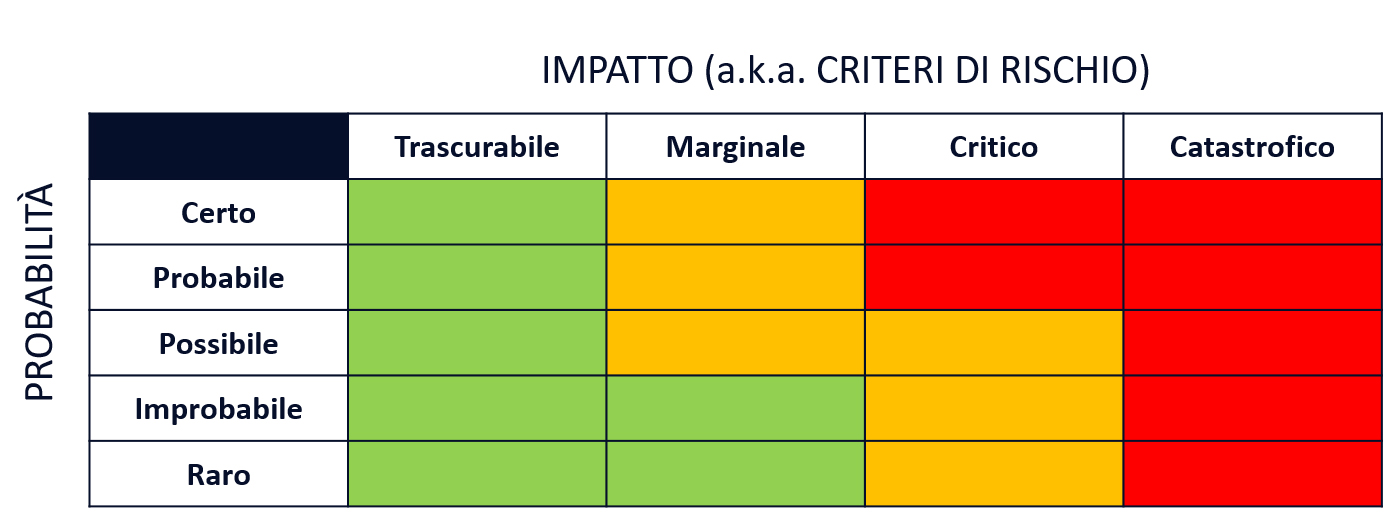

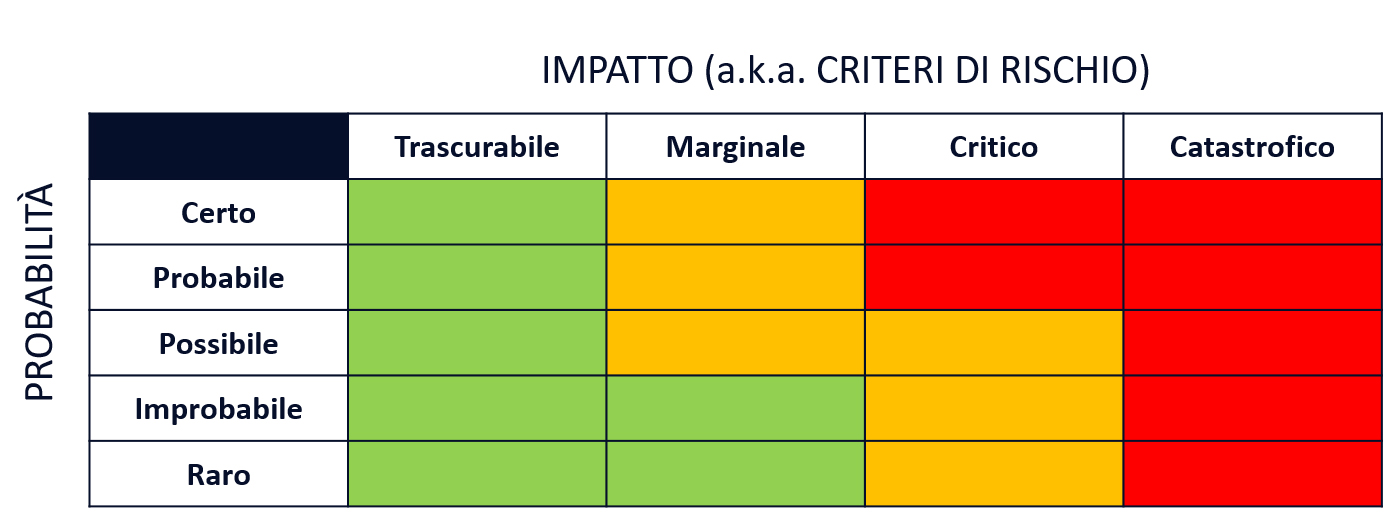

La griglia di valutazione dei rischiClicca per leggere

NASA, Goddard Space Flight Center, Goddard Technical Standard GSFC-STD-0002, Risk Management Reporting

Garanzia di qualità per l’igiene-digitale

Introduzione alla Garanzia di QualitàClicca per leggere

Professionisti ed esperti di management aziendale sicuramente avranno sentito parlare di Lean Manufacturing, Total Quality Management (TQM), Just In Time (JIT), ecc..

Quelli appena citati sono tra le panoramiche più note di audit per la gestione della qualità applicata a livello industriale.

Tutti i modelli hanno un fattore in comune: hanno radici giapponesi e solo successivamente si sono diffusi a livello mondiale come riferimento per l’audit e come Garanzia di Qualità delle procedure.

2.2: Introduzione alla Garanzia di Qualità– KAIZEN Clicca per leggere

Ciò che è meno noto di TQM e JIT, è la "filosofia" aziendale da cui sono emersi: Kaizen (改 善), tradotto letteralmente come 改 = cambiamento,善 = buono.

La cultura Kaizen implica una costante e continua definizione di standard di prestazioni più elevate.

Intorno agli anni '80 è diventato il paradigma commerciale dominante delle industrie giapponesi, con particolare riferimento a Toyota (cioè, Toyota Production System, Toyotism).

...ma ancor meno noto è il fatto che la cultura del Kaizen non è un prodotto interamente giapponese.

Introduzione alla Garanzia di Qualità – DEMINGClicca per leggere

|

Il modello Kaizen trae le sue origini da un programma di collaborazione industriale internazionale tra Stati Uniti e Giappone iniziato alla fine della seconda guerra mondiale.

Più specificamente, gli incipit per l'attuale modello Kaizen sono stati ispirati dal lavoro di una figura luminare nel panorama commerciale statunitense dell'epoca: W. Edwards Deming (1990-1993).

E. Deming è l'artefice di una delle prime panoramiche di riferimento per l'assicurazione e l'audit della qualità: il modello DEMING

|

|

|

Il modello DEMING

Fonte: Deming, W.E., 1950. Elementary Principles of the Statistical Control of Quality, JUSE.

Nel corso del tempo, il modello DEMING è stato revisionato più volte da altri autori che attraversano il sentiero di E. Deming, Kaizen è in realtà uno di loro.

Oggi, si può affermare che il modello DEMING ha ispirato ISO 9001, il documento che certifica il rispetto dei principi di gestione della qualità.

Tra tutti i riadattamenti del modello DEMING, vorremmo proporre quello presentato in una prospettiva "evolutiva" (prossima slide).

Il modello DEMING “Avanzato”

Il modello DEMING– commenti

I reali punti di forza del modello DEMING, che lo rendono ancora oggi applicabile sono i seguenti:

• È semplice da comprendere

• Può essere utilizzato da qualsiasi organizzazione – a seconda del settore/industria di riferimento

• Può essere applicato a ciascun processo/ funzione aziendale – incluso alla cybersecurity

A partire da ISO 31000, abbiamo visto che un modello di gestione del rischio completo non può non includere un processo di monitoraggio e valutazione trasversale e continuo.

Il ciclo di DEMING copre tutte le priorità le quali permettono agli utenti di:

1. Definire le strategie di cybersecurity più adatte tenendo conto dei rischi e degli asset organizzativi.

2. Attuare quanto sopracitato

3. Valutare e convalidare la loro adeguatezza

4. Agire di conseguenza

Valutazione Sommativa VS. FormativaClicca per leggere

Si raccomanda di suddividere il processo di valutazione (es: la fase “di controllo”) in due fasi distinte, a seconda del momento effettivo della valutazione.

| Valutazione Formativa |

Valutazione Sommativa |

| Eseguire una valutazione giornaliera delle attività e una step-by-step dei processi. |

Al termine di qualsiasi risultato importante, è bene analizzare ciò che è stato fatto e confrontarlo con gli standard previsti e le aspettative. |

Conclusioni principaliClicca per leggere

• Trasformare la gestione del rischio da una funzione orizzoantale a una funzione trasversale è la chiave per ottenere un vantaggio sulla concorrenza.

• Gestione del rischio come approccio mentale piuttosto che operativo

• Consapevolezza → Prontezza → Resilienza

• Mitigazione dei rischi e contromisure: identificazione, analisi e valutazione

• Valutazione dei rischi: Probabilità VS. Impatto

• Garanzia di qualità: miglioramento costante e continuo

|

Riprodurre l’audio

Riprodurre l’audio