|

Che cos’è il social engineerig?

DefinizioneClicca per leggere

Nel contesto IT, con il termine Social Engineering si fa riferimento a una serie di attività maliziose attuate attraverso la manipolazione psicologica delle persone.

L’obiettivo è portare il cliente a commettere errori nella sicurezza. In altre parole, questo tipo di attacco è realizzabile sono se l’utente non è a conoscenza delle cattive intenzioni dell’hacker.

Sei al sicuro?

|

|

Il link più debole

|

| Un attacco di social engineering si può verificare in qualsiasi momento, non importa le dimensioni dell’azienda. |

|

Nell’intero processo, il link più debole è l’utente: tu, I tuoi impiegati, I tuoi partner. Per minimizzare i rischi devi massimizzare la sicurezza. Come riuscirci?

|

Come si verifica un attacco di social engineering?Clicca per leggere

Capire come si verifica un attacco di social engineerig è il primo passo per aumentare la consapevolezza dell’intero team. Prima di tutto, devi ricordarti che ad ideare questo tipo di attacco sono i cybercriminali. Tuttavia, non è sempre solo una questione di soldi; anche il furto di informazioni sensibili (come ad esempio le password) è considerato una frode a tutti gli effetti.

Che tipo di informazioni sono considerate sensibili?

• I dati personali rivelano l’origine razziale o etnica, l’opinione politica, il credo religioso o filosofico

• appartenenza sindacale

• dati genetici, dati biometrici processati solo per identificare un essere umano

• dati relativi alla salute

• dati che riguardano la vita sessuale o l’orientazione sessuale di una persona*

*Source: European Commission > What personal data is considered sensitive?

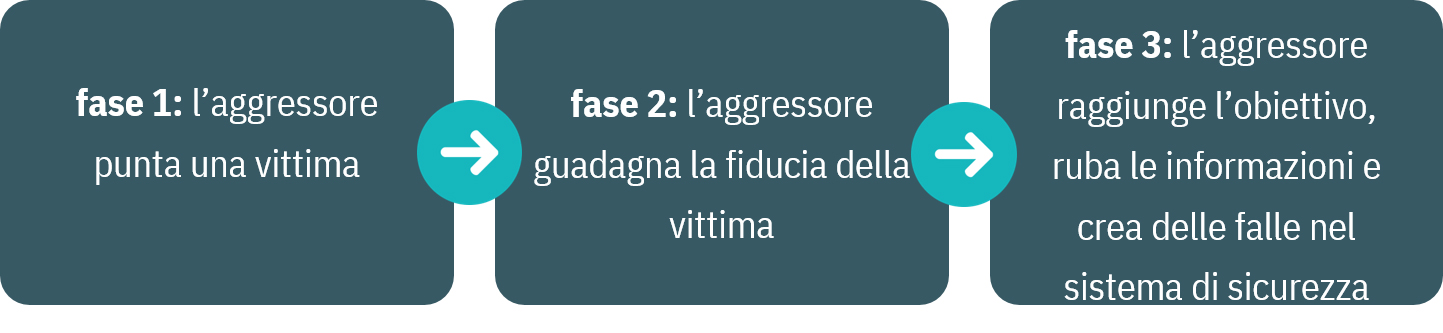

Principi di un attacco di social engineeringClicca per leggere

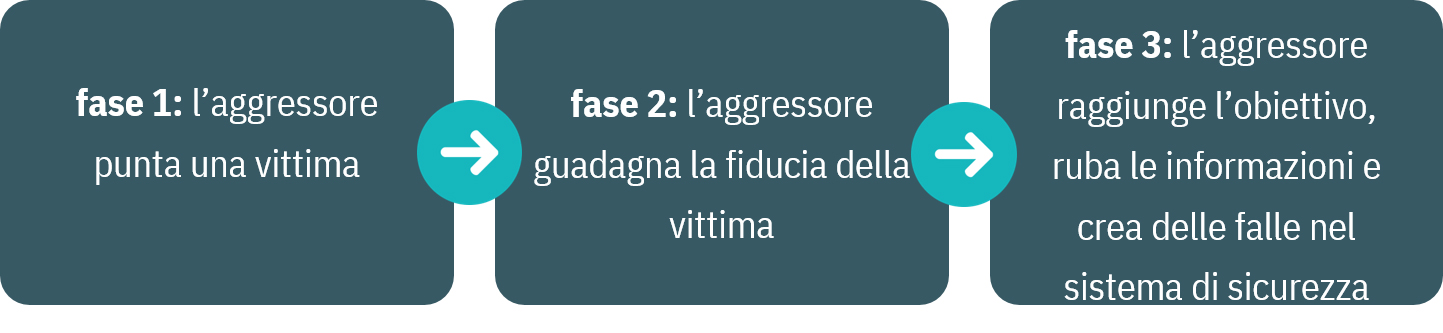

Generalmente, un attacco di social engineering si sviluppa in tre fasi...

|

| |

|

|

|

• Identificare la vittima

|

• Scegiere la vittima

|

• Eseguire l’attacco

|

|

• Fare delle analisi preliminari

|

• Prendere il controllo delle interazioni

|

• Rimuovere tutte le tracce

|

|

• Scegliere i metodi per l’attacco

|

• Ottenere un punto di appoggio

|

• sparire

|

Per mettere a segno l’attacco, l’aggressore fa leva sulla manipolazione della mente della vittima. Questo è il motivo per cui è ancora più pericoloso di un attacco cyber al sistema. Perché? Perché devi essere sicuro che tutto il team sia in grado di scernere tra una manipolazione e una normale pubblicità. Non è facile, siamo tutti essere umani che possono sbagliare.

Che cosa succeed durante un attacco?

L’aggressore gioca con le debolezze della vittima. Il social engineering altro non è che un gioco sporco in cui solo uno dei giocatori conosce le regole e, a volte, le crea!

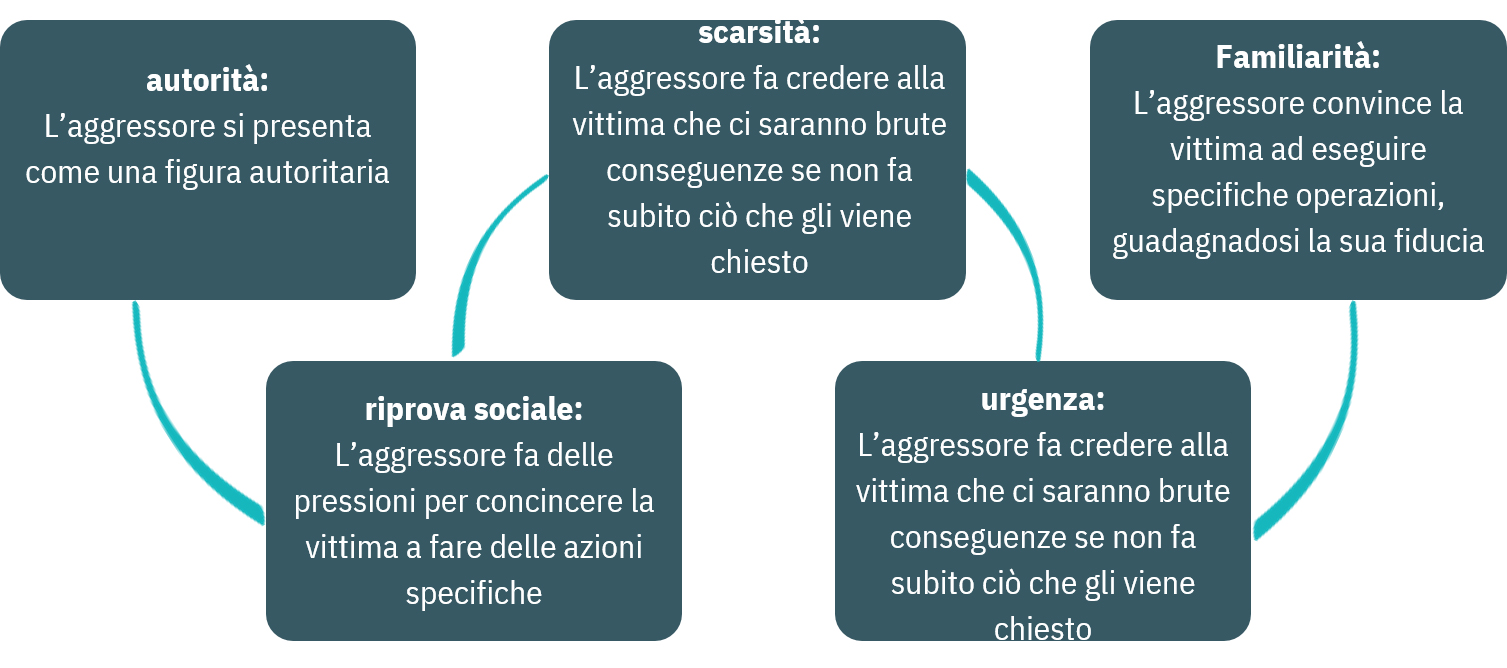

Come ogni gioco, ci sono anche dei meccanismi che possono aumentare le possibilità di vittoria.

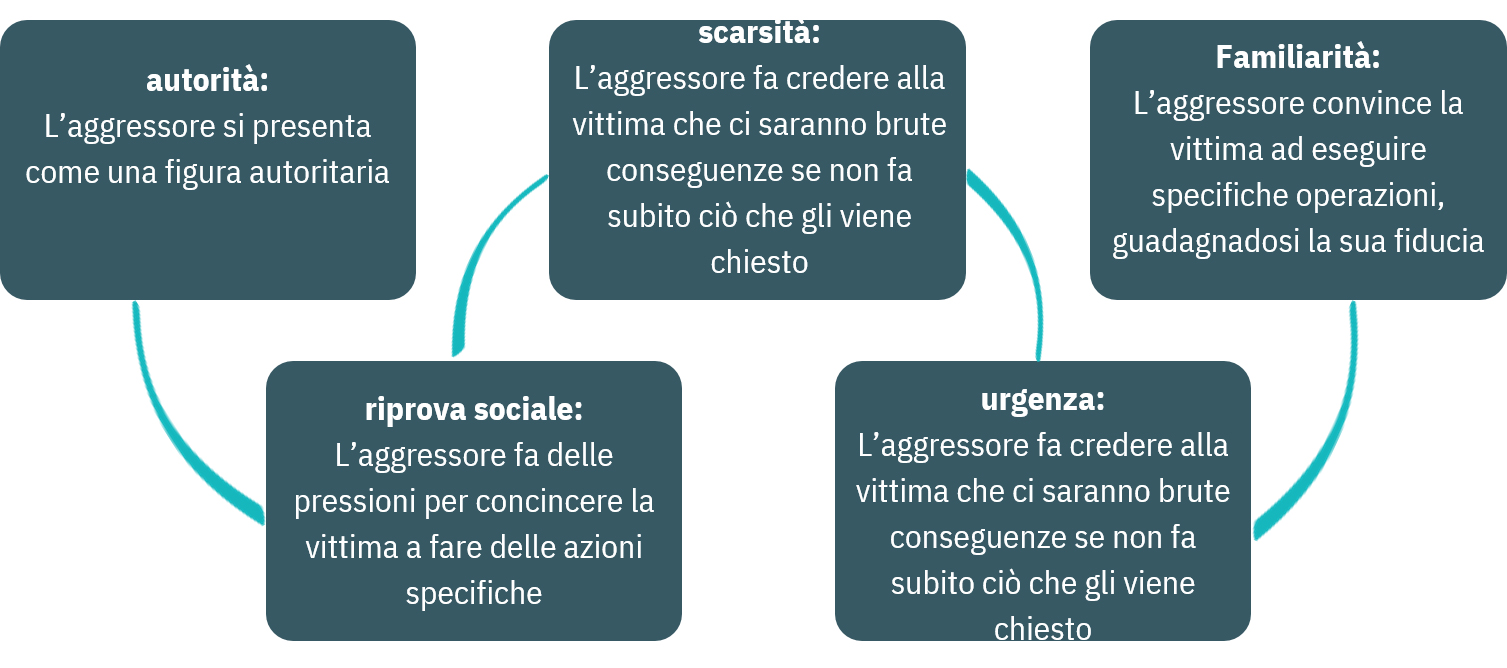

I principi che solitamente guidano un attacco di questo tipo sono 5: autorità, riprova sociale, scarsità, urgenza, familiarità.

Chi potrebbe diventare una vittima?Clicca per leggere

Abbiamo appena elencato i 5 principi di un attacco social engineering. Questi principi sono collegati agli stimoli psicologici delle persone e alle loro motivazioni. Questi ultimi, ovviamente, derivano dal subconscio.

Lo psicologo Rober Cialdini nell’opera “Influence: Science and Practice” descrive come le prsone possono essere influenzate dagli altri. Secondo Cialdini, i fattori chiave sono:

La Reciprocità

Generalmente, le persone, quando ricevono aiuto, si sentono in dovere di ricambiare il favore; questa prassi è riscontrabile in tutte le culture.

Inoltre, Cialdini ha menzionato un tipico comportamento dei professionisti della ‘compliance’: offrire un piccolo regalo ai potenziali clienti proprio per giocare su questo tratto. Studi dimostrano, inoltre, che anche i doni indesiderati influenzeranno il destinatario e lo convinceranno a ricambiare.

Impegno e Coerenza

Per le persone è importante apparire coerenti, per questo motivo cercano di attenersi il più possible alle loro prime scelte. Inoltre, apprezzano anche la coerenza degli altri.

Secondo Cialdini, questo atteggiamento è legato al loro forte desiderio di rispettare la parola data.

Riprova sociale

Abbiamo già menzionato questo concetto quando abbiamo enunciato i 5 principi. Avere una riprova sociale significa prendere le stesse decisioni delle persone che sentiamo più simili a noi per sentirci più sicuri. Questo è sempre più evidente quanto più la situazione è incerta.

Secondo Cialdini, i professionisti della ‘compliance’ fanno leva su questo tratto falsificando le informazioni in loro possesso in merito a cosa fanno le persone simili alla vittima punatta.

Piacere

Non è un segreto – le persone hanno bisogno di piacere agli atri. In conseguenza di ciò, le persone sono più propense ad essere d’accordo con le persone con cui vanno d’accordo.

Secondo Cialdini, questo tratto si può manifestare in modi diversi: ad esempio, si può trattare di attrazione fisica o mentale.

Autorità

Questo è probabilmente il fattore che da maggior potere all’aggressore, e quindi il più pericoloso. Generalmente, le persone si fidano di chi all’apparenza sembra essere più forte e potente di loro o ha qualcosa che loro non hanno. Studi dimostrano che, generalmente, le persone si sentono in soggezione e rispondono automaticamente agli ordini che gli vengono imposti da chi mostra simboli di autorità (es: macchine costose, uniforme, diplomi, lauree ecc…)

Scarsità

Il bias della scarsità fa leva sulla volontà delle persone di possedere cose meno accessibili, come prodotti limited edition o esclusivi.

Dunque, chi può diventare una potenziale vittima?

In linea generale – tutti. Tuttavia, chi è più fragile psicologicamente potrebbe essere una vittima più facile da puntare.

Ricorda: il social engineering si basa sulla manipolazione mentale delle persone!

Tecniche di social engineering

Messaggio da un amicoClicca per leggere

Immagina di essere a lavoro e, sullo stesso browser, avere aperto sia Excel che la pagina di Facebook. Stai compilando noiosamente la tabella e un amico (lo chiameremo John) ti scrive su Messenger.

Probabilmente si è trattato di un bot creato per rubare informazioni. John è vittima tanto quanto te.

L’aggressore ha usato la sua identità per guadagnarsi la tua fiducia. Dopo tutto, lui sa he conosci Jonh molto bene. Come fa a saperlo?

Forse hai molte fotografia insieme a lui, parlate molto su Messenger o potrebbe essere stata solo una coincidenza – ma ha funzionato. Adesso tu sei solo la prossima vittima nella lunga catena del phishing.

Quando potresti essere attaccato con questa tecnica?

Ogni volta che utilizzi i social media, le app di messaggistica istantanea, invii email ecc…

PhishingClicca per leggere

Oggi, la tecnica di social engineering più utilizzata è il phishing. Il Phishing è una qualsiasi campagna attuata per incentivare la vittima e cliccare su un link ed essere reindirizzata su una particola piattaforma o sito.

I cybercriminali preparano uno scenario veritiero rubando l’identità di organizzazioni conosciute come ad esempio banche o agenzie assicurative ecc…

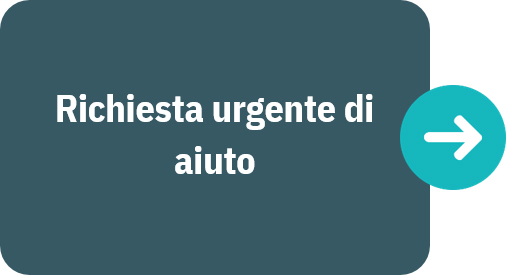

Le tematiche prettamente emotive aiutano ad alleviare i sospetti di truffa da parte delle vittime.

Come potrebbe apparire lo scenario?

|

|

Il tuo "amico" è rimasto bloccato all'estero, è stato derubato, picchiato, ed è in ospedale. Ha bisogno di soldi e ti insegna come fare un trasferimento.

Oppure…

Il tuo "amico" ha visto le tue foto nude su Internet e ti ha mandato un link.

|

| |

|

|

|

|

La tua “banca” ti invia un email per confermare il saldo sul tuo conto.

Oppure…

Il tuo "hosting provider" ti ha inviato un'e-mail sostenendo che la loro memorizzazione dei dati è stata violata, e devi contattarli tramite il modulo allegato. |

| |

|

|

|

|

Una certa figura di autorità ha chiesto il vostro sostegno nella riparazione degli effetti di un terribile disastro naturale, di una campagna politica o di beneficenza.

|

VishingClicca per leggere

Il Vishing è una variante del phishing messa in atto attraverso la tecnologia vocale, come ad esempio telefonate, chiamate su Zoom ecc… I meccanismi manipolatori sono gli stessi del phishing, ma l’aggressore sfrutta messaggi vocali urgenti o chiamate per convincere la vittima a compiere l’azione.

Come potrebbe apparire lo scenario?

|

|

Dopo aver ricevuto un messaggio urgente da parte dell’aggressore, il quale afferma un imminente pericolo come l’hackeraggio del profilo bancario o la scadenza di una bolletta, la vittima sente l’urgenza di risolvere la problematica il prima possibile. Per questo motivo, potrebbe capitare che erroneamente fornisca informazioni sensibili come le password durante la chiamata.

|

Quando potresti essere attaccato con queste tecniche?

Quando l’azienda ha un profilo pubblico o un sito sul quale sono riportati numeri di telefono, quando si usano abitualmente app di messaggistica istantanea o messaggi vocali ecc…

BaitingClicca per leggere

Come potrebbe apparire lo scenario?

|

|

Gli aggressor fanno leva su qualcosa che desideri (es: il download di un film appena uscito) per convincerti a cliccare sul link.

|

| |

|

|

|

|

Gli aggressori, per farti cadere nella loro trapola, ti inviano messaggi in cui affermano che cliccare sul link è un ottimo affare!

|

Non appena la vittima cade nella trappola e clicca sul link, sul suo PC viene immediatamente installato il malware e gli aggressor potranno avere accesso, anche, alla tua lista contatti.

SintesiClicca per leggere

Quelli che abbiamo elencato sono solo alcune delle tecniche possibili di social engineering.

Devi tenere presente che gli aggressori sono intelligenti e si basano sulla tecnologia per manipolare i prossimo.

Phishning, vishing e baiting possono avere scenari infirniti. Tutto dipendete dall’ingenuità e dalla creatività dell’hacker.

Cerca di aggiornarti costantemente sulle nuove tecniche che utilizzano per imbrogliarti!

Come prevenire un attacco social engineering

Cosa fare e cosa non fareClicca per leggere

Come abbiamo visto, le tecniche di social engineering fanno leva sulla manipolazione psicologica e sulla mancanza di conoscenza in merito a queste tematiche.

Questi due fattori rendono la vittima suscettibile a questo tipo di attacco.

Quindi, cosa possiamo fare per prevenirli?

|

Formare adeguatamente i nostri team sulle tecniche più comuni per relizare gli attacchi e rimanere sempre aggiornati sulla loro evoluzione. |

| |

|

|

Fai capire ai dipendenti quanto è importante tenere al sicuro le informazioni sensibili. Ricordi quel post diveretente su FB sul giorno del tuo compleanno? Pensa a quante volte usi la tua data di nascita come password e ti rendi conto di quanto sia pericoloso.

|

| |

|

|

Non conservare tutte le informazioni sensibili in un unico luogo.

|

| |

|

|

Non cliccare su nessun link prima di aver verificato la fonte.

E, anche quando la fonte sembra familiar, non fidarti. Controlla sempre due volte!.

|

| |

|

|

Elabora un protocollo in caso di attacco informatico ed informa tutti i team su cosa fare e come comportarsi. |

| |

|

|

Non allarmare i tuoi dipendenti e i tuoi partener. La paura facilita la manipolazione delle persone. La consapevolezza e la conoscenza la contrastano. |

Sei pronto per affrontare le tecniche di social engineering?

|

Riprodurre l’audio

Riprodurre l’audio